Este important să vă protejați rețeaua wireless cu criptare WPA2 și o expresie de acces puternică. Dar de ce fel de atacuri vă asigurați? Iată cum atacatorii sparg rețelele wireless criptate.

Acesta nu este un ghid „cum să spargi o rețea fără fir”. Nu suntem aici pentru a vă ghida prin procesul de compromitere a unei rețele - vrem să înțelegeți cum cineva vă poate compromite rețeaua.

Spionarea unei rețele necriptate

LEGATE DE: De ce nu ar trebui să găzduiți o rețea Wi-Fi deschisă fără parolă

În primul rând, să începem cu cea mai puțin sigură rețea posibilă: o rețea deschisă cu nr criptare . În mod evident, oricine se poate conecta la rețea și poate utiliza conexiunea la internet fără a furniza o expresie de acces. Acest lucru vă poate pune în pericol legal dacă face ceva ilegal și este urmărit înapoi la adresa dvs. IP. Cu toate acestea, există un alt risc mai puțin evident.

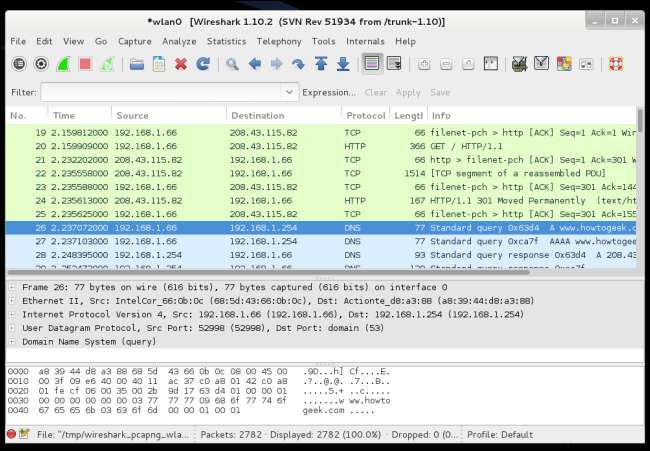

Când o rețea este necriptată, traficul circulă înainte și înapoi în text clar. Oricine se află în raza de acțiune poate folosi software de captare a pachetelor care activează hardware-ul Wi-Fi al unui laptop și captează pachetele wireless din aer. Acest lucru este, în general, cunoscut sub numele de punerea dispozitivului în „mod promiscuu”, deoarece captează tot traficul wireless din apropiere. Atacatorul ar putea apoi să inspecteze aceste pachete și să vadă ce faci online. Orice HTTPS conexiunile vor fi protejate de acest lucru, dar tot traficul HTTP va fi vulnerabil.

Google a luat puțină căldură pentru asta atunci când capturau date Wi-Fi cu camioanele lor Street View. Au capturat unele pachete din rețelele Wi-Fi deschise, iar acestea ar putea conține date sensibile. Oricine se află în raza de acțiune a rețelei dvs. poate capta aceste date sensibile - încă una motiv pentru a nu opera o rețea Wi-Fi deschisă .

Găsirea unei rețele wireless ascunse

LEGATE DE: Nu aveți un fals sentiment de securitate: 5 moduri nesigure de a vă securiza Wi-Fi-ul

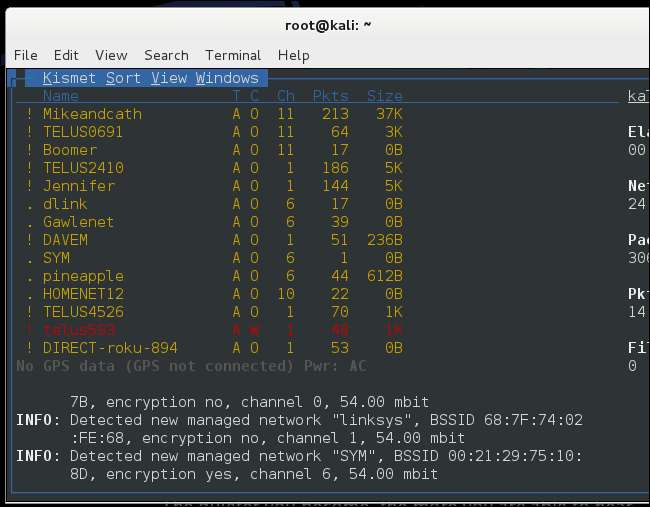

Este posibil să găsim Rețele fără fir „ascunse” cu instrumente precum Kismet, care arată rețelele wireless din apropiere. SSID-ul sau numele rețelei wireless va fi afișat ca necompletat în multe dintre aceste instrumente.

Acest lucru nu va ajuta prea mult. Atacatorii pot trimite un cadru de retragere către un dispozitiv, care este semnalul pe care un punct de acces l-ar trimite dacă ar fi închis. Dispozitivul va încerca apoi să se conecteze din nou la rețea și va face acest lucru folosind SSID-ul rețelei. SSID poate fi capturat în acest moment. Acest instrument nici măcar nu este cu adevărat necesar, deoarece monitorizarea unei rețele pentru o perioadă extinsă de timp va duce în mod natural la captarea unui client care încearcă să se conecteze, dezvăluind SSID-ul.

Acesta este motivul pentru care ascunderea rețelei wireless nu vă va ajuta. De fapt, se poate faceți dispozitivele mai puțin sigure deoarece vor încerca să se conecteze la rețeaua Wi-Fi ascunsă în orice moment. Un atacator din apropiere ar putea vedea aceste solicitări și se poate preface că este punctul tău de acces ascuns, forțând dispozitivul să se conecteze la un punct de acces compromis.

Schimbarea unei adrese MAC

Instrumentele de analiză a rețelei care captează traficul în rețea vor afișa, de asemenea, dispozitivele conectate la un punct de acces împreună cu ale acestora Adresa mac , ceva vizibil în pachetele care călătoresc înainte și înapoi. Dacă un dispozitiv este conectat la punctul de acces, atacatorul știe că adresa MAC a dispozitivului va funcționa cu dispozitivul.

Atacatorul își poate modifica apoi adresa MAC a hardware-ului Wi-Fi pentru a se potrivi cu adresa MAC a celuilalt computer. Ar aștepta ca clientul să-l deconecteze sau să îl anuleze și să-l forțeze să se deconecteze, apoi să se conecteze la rețeaua Wi-Fi cu propriul dispozitiv.

Cracking WEP sau WPA1 criptare

LEGATE DE: Diferența dintre parolele Wi-Fi WEP, WPA și WPA2

WPA2 este modalitatea modernă și sigură de a vă cripta Wi-Fi-ul. Există atacuri cunoscute care pot rupe cei mai în vârstă Criptare WEP sau WPA1 (WPA1 este denumit adesea doar criptare „WPA”, dar folosim WPA1 aici pentru a sublinia că vorbim despre versiunea mai veche a WPA și că WPA2 este mai sigur).

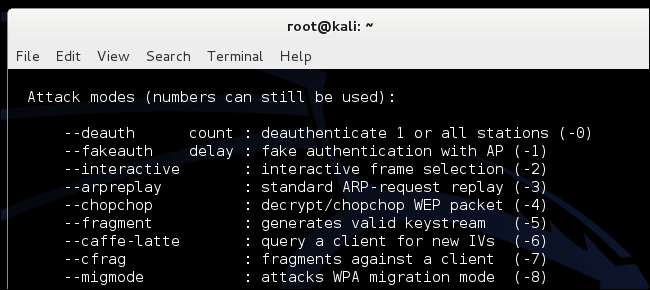

Schema de criptare în sine este vulnerabilă și, cu suficient trafic captat, criptarea poate fi analizată și întreruptă. După ce ați monitorizat un punct de acces timp de aproximativ o zi și ați captat aproximativ o zi de trafic, un atacator poate rula un program software care întrerupe criptarea WEP . WEP este destul de nesigur și există alte modalități de a-l sparge mai repede prin păcălirea punctului de acces. WPA1 este mai sigur, dar este încă vulnerabil.

Exploatarea vulnerabilităților WPS

LEGATE DE: Configurarea protejată Wi-FI (WPS) este nesigură: Iată de ce ar trebui să o dezactivați

Un atacator ar putea pătrunde în rețeaua dvs. până la exploatarea configurării protejate prin Wi-Fi sau WPS . Cu WPS, routerul dvs. are un număr PIN din 8 cifre pe care un dispozitiv îl poate utiliza pentru a se conecta, mai degrabă decât să vă furnizeze expresia de acces de criptare. PIN-ul este verificat în două grupuri - mai întâi, routerul verifică primele patru cifre și îi spune dispozitivului dacă au dreptate, apoi routerul verifică ultimele patru cifre și îi spune dispozitivului dacă au dreptate. Există un număr destul de mic de numere posibile din patru cifre, astfel încât un atacator poate „forța brută” securitatea WPS încercând fiecare număr din patru cifre până când routerul le spune că au ghicit pe cel corect.

Vă puteți proteja împotriva acestui lucru dezactivând WPS. Din păcate, unele routere lasă WPS activat chiar și atunci când îl dezactivați în interfața lor web. Este posibil să fiți mai sigur dacă aveți un router care nu acceptă deloc WPS!

Expresii de acces WPA2 cu forță brută

LEGATE DE: Atacuri cu forță brută explicate: modul în care toată criptarea este vulnerabilă

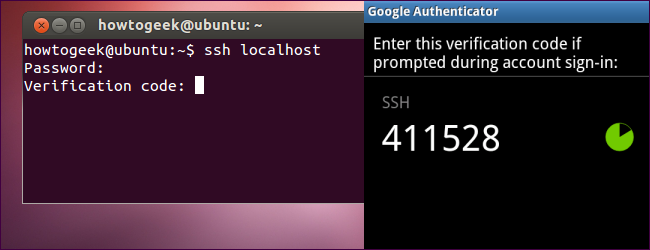

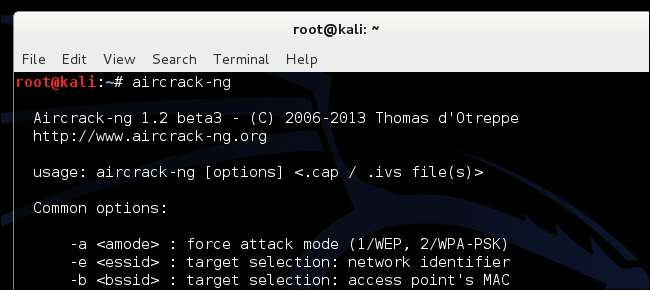

Criptarea modernă WPA2 trebuie să fie „Brut-forțat” cu un atac de dicționar . Un atacator monitorizează o rețea, capturând pachetele de strângere de mână care sunt schimbate atunci când un dispozitiv se conectează la un punct de acces. Aceste date pot fi ușor capturate prin dezactivarea unui dispozitiv conectat. Apoi pot încerca să execute un atac cu forță brută, verificând posibile expresii de acces Wi-Fi și văzând dacă vor finaliza cu succes strângerea de mână.

De exemplu, să presupunem că expresia de acces este „parolă”. Expresiile de acces WPA2 trebuie să aibă între opt și 63 de cifre, deci „parola” este perfect validă. Un computer ar începe cu un fișier de dicționar care conține multe expresii de acces posibile și le-ar încerca pe rând. De exemplu, ar încerca „parola”, „letmein, 1” „opensesame” și așa mai departe. Acest tip de atac este adesea numit „atac de dicționar”, deoarece necesită un fișier de dicționar care conține multe parole posibile.

Putem vedea cu ușurință modul în care parolele obișnuite sau simple, cum ar fi „parolă”, vor fi ghicite într-un interval scurt de timp, în timp ce computerul nu va reuși niciodată să ghicească o expresie de acces mai lungă, mai puțin evidentă, cum ar fi „:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”De aceea este important să aveți o expresie de trecere puternică cu un lungime rezonabilă.

Instrumentele de comerț

Dacă doriți să vedeți instrumentele specifice pe care un atacator le-ar folosi, descărca și rula Kali Linux . Kali este succesorul BackTrack, despre care este posibil să fi auzit. Aircrack-ng, Kismet, Wireshark, Reaver și alte instrumente de penetrare a rețelei sunt toate preinstalate și gata de utilizare. Aceste instrumente pot necesita anumite cunoștințe (sau Google) pentru a le folosi, desigur.

Toate aceste metode necesită ca un atacator să se afle în raza fizică a rețelei, desigur. Dacă locuiți în mijlocul nicăieri, sunteți mai puțin expuși riscului. Dacă locuiți într-o clădire de apartamente din New York, există destul de puțini oameni în apropiere care ar putea dori o rețea nesigură pe care să o poată purta.

Credit de imagine: Manuel Fernando Gutiérrez pe Flickr