Penting untuk mengamankan jaringan nirkabel Anda dengan enkripsi WPA2 dan frasa sandi yang kuat. Tapi serangan macam apa yang sebenarnya kamu lindungi? Berikut cara penyerang memecahkan jaringan nirkabel terenkripsi.

Ini bukan panduan "cara meretas jaringan nirkabel". Kami tidak di sini untuk memandu Anda melalui proses menyusupi jaringan - kami ingin Anda memahami bagaimana seseorang dapat menyusupi jaringan Anda.

Memata-matai Jaringan Tidak Terenkripsi

TERKAIT: Mengapa Anda Tidak Harus Menghosting Jaringan Wi-Fi Terbuka Tanpa Kata Sandi

Pertama, mari kita mulai dengan jaringan yang paling tidak aman: Jaringan terbuka tanpa enkripsi . Siapapun jelas dapat terhubung ke jaringan dan menggunakan koneksi Internet Anda tanpa memberikan kata sandi. Hal ini dapat membahayakan Anda secara hukum jika mereka melakukan sesuatu yang ilegal dan dilacak kembali ke alamat IP Anda. Namun, ada risiko lain yang kurang jelas.

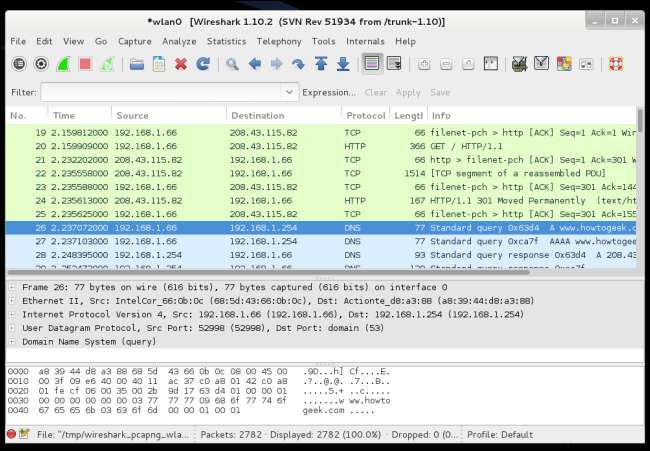

Ketika jaringan tidak dienkripsi, lalu lintas berjalan bolak-balik dalam teks biasa. Siapapun dalam jangkauan dapat menggunakan perangkat lunak penangkap paket yang mengaktifkan perangkat keras Wi-Fi laptop dan menangkap paket nirkabel dari udara. Ini umumnya dikenal sebagai menempatkan perangkat dalam "mode promiscuous", karena menangkap semua lalu lintas nirkabel terdekat. Penyerang kemudian dapat memeriksa paket-paket ini dan melihat apa yang Anda lakukan secara online. Apa saja HTTPS koneksi akan dilindungi dari ini, tetapi semua lalu lintas HTTP akan rentan.

Google mengambil beberapa panas untuk ini ketika mereka menangkap data Wi-Fi dengan truk Street View mereka. Mereka menangkap beberapa paket dari jaringan Wi-Fi terbuka, dan itu mungkin berisi data sensitif. Siapa pun dalam jangkauan jaringan Anda dapat menangkap data sensitif ini - satu lagi alasan untuk tidak mengoperasikan jaringan Wi-Fi terbuka .

Menemukan Jaringan Nirkabel Tersembunyi

TERKAIT: Jangan Memiliki Rasa Keamanan yang Salah: 5 Cara Tidak Aman untuk Mengamankan Wi-Fi Anda

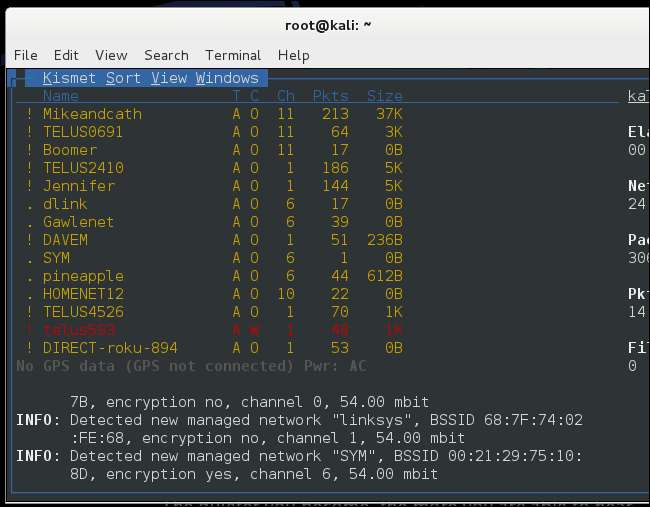

Itu mungkin untuk ditemukan Jaringan nirkabel "tersembunyi" dengan alat seperti Kismet, yang menunjukkan jaringan nirkabel terdekat. SSID jaringan nirkabel, atau nama, akan ditampilkan sebagai kosong di banyak alat ini.

Ini tidak akan banyak membantu. Penyerang dapat mengirim bingkai deauth ke perangkat, yang merupakan sinyal yang akan dikirim titik akses jika dimatikan. Perangkat kemudian akan mencoba untuk menyambung ke jaringan lagi, dan itu akan dilakukan menggunakan SSID jaringan. SSID dapat ditangkap saat ini. Alat ini bahkan tidak terlalu diperlukan, karena memantau jaringan untuk jangka waktu yang lama secara alami akan menghasilkan penangkapan klien yang mencoba untuk menyambung, mengungkapkan SSID.

Inilah sebabnya mengapa menyembunyikan jaringan nirkabel tidak akan membantu Anda. Nyatanya, sebenarnya bisa membuat perangkat Anda kurang aman karena mereka akan berusaha untuk terhubung ke jaringan Wi-Fi yang tersembunyi setiap saat. Penyerang di sekitar dapat melihat permintaan ini dan berpura-pura menjadi titik akses tersembunyi Anda, memaksa perangkat Anda untuk terhubung ke titik akses yang disusupi.

Mengubah Alamat MAC

Alat analisis jaringan yang menangkap lalu lintas jaringan juga akan menunjukkan perangkat yang terhubung ke titik akses bersama dengan mereka Alamat MAC , sesuatu yang terlihat dalam paket perjalanan bolak-balik. Jika perangkat terhubung ke titik akses, penyerang tahu bahwa alamat MAC perangkat akan berfungsi dengan perangkat tersebut.

Penyerang kemudian dapat mengubah alamat MAC perangkat keras Wi-Fi mereka agar cocok dengan alamat MAC komputer lain. Mereka akan menunggu klien untuk memutuskan atau membatalkannya dan memaksanya untuk memutuskan, lalu menghubungkan ke jaringan Wi-Fi dengan perangkat mereka sendiri.

Memecahkan Enkripsi WEP atau WPA1

TERKAIT: Perbedaan Antara Kata Sandi Wi-Fi WEP, WPA, dan WPA2

WPA2 adalah cara modern dan aman untuk mengenkripsi Wi-Fi Anda. Ada serangan yang diketahui bisa menghancurkan yang lebih tua Enkripsi WEP atau WPA1 (WPA1 sering disebut hanya sebagai enkripsi "WPA", tetapi kami menggunakan WPA1 di sini untuk menekankan bahwa kami berbicara tentang versi WPA yang lebih lama dan bahwa WPA2 lebih aman).

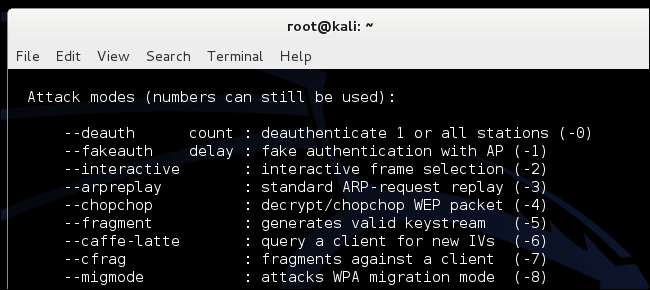

Skema enkripsi itu sendiri rentan dan, dengan lalu lintas yang cukup ditangkap, enkripsi dapat dianalisis dan dipecah. Setelah memantau titik akses selama sekitar satu hari dan menangkap lalu lintas sekitar satu hari, penyerang dapat menjalankan program perangkat lunak yang merusak enkripsi WEP . WEP cukup tidak aman dan ada cara lain untuk memecahkannya lebih cepat dengan mengelabui titik akses. WPA1 lebih aman, tetapi masih rentan.

Memanfaatkan Kerentanan WPS

TERKAIT: Wi-FI Protected Setup (WPS) Tidak Aman: Inilah Mengapa Anda Harus Menonaktifkannya

Penyerang juga dapat membobol jaringan Anda dengan mengeksploitasi Wi-Fi Protected Setup, atau WPS . Dengan WPS, router Anda memiliki nomor PIN 8 digit yang dapat digunakan perangkat untuk terhubung daripada memberikan frasa sandi enkripsi Anda. PIN diperiksa dalam dua kelompok - pertama, router memeriksa empat digit pertama dan memberi tahu perangkat apakah benar, lalu router memeriksa empat digit terakhir dan memberi tahu perangkat apakah benar. Ada kemungkinan angka empat digit yang cukup kecil, sehingga penyerang dapat "memaksa" keamanan WPS dengan mencoba setiap angka empat digit hingga router memberi tahu mereka bahwa mereka telah menebak dengan benar.

Anda dapat melindungi dari ini dengan menonaktifkan WPS. Sayangnya, beberapa router benar-benar membiarkan WPS diaktifkan bahkan ketika Anda menonaktifkannya di antarmuka web mereka. Anda mungkin lebih aman jika Anda memiliki router yang tidak mendukung WPS sama sekali!

Frasa Sandi WPA2 Brute-Forcing

TERKAIT: Serangan Brute-Force Dijelaskan: Bagaimana Semua Enkripsi Rentan

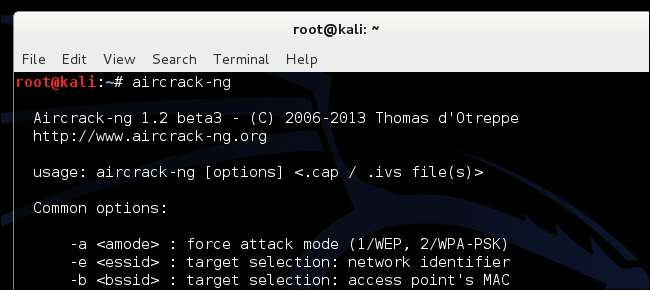

Enkripsi WPA2 modern harus seperti itu "Dipaksa kasar" dengan serangan kamus . Seorang penyerang memonitor jaringan, menangkap paket jabat tangan yang dipertukarkan saat perangkat terhubung ke titik akses. Data ini dapat dengan mudah ditangkap dengan membatalkan otorisasi perangkat yang terhubung. Mereka kemudian dapat mencoba menjalankan serangan brute force, memeriksa kemungkinan frasa sandi Wi-Fi dan melihat apakah mereka akan berhasil menyelesaikan jabat tangan.

Misalnya, frasa sandinya adalah "sandi". Frasa sandi WPA2 harus antara delapan dan 63 digit, jadi "sandi" benar-benar valid. Komputer akan memulai dengan file kamus yang berisi banyak kemungkinan kata sandi dan mencobanya satu per satu. Misalnya, itu akan mencoba "password," "letmein, 1" "opensesame," dan seterusnya. Serangan semacam ini sering disebut “serangan kamus” karena membutuhkan file kamus yang berisi banyak kemungkinan sandi.

Kita dapat dengan mudah melihat bagaimana sandi yang umum atau sederhana seperti "sandi" akan dapat ditebak dalam jangka waktu yang singkat, sedangkan komputer mungkin tidak akan pernah bisa menebak frasa sandi yang lebih panjang dan kurang jelas seperti ":] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”Inilah sebabnya mengapa penting untuk memiliki frasa sandi yang kuat dengan panjang yang wajar.

Alat Perdagangan

Jika Anda ingin melihat alat khusus yang akan digunakan penyerang, unduh dan jalankan Kali Linux . Kali adalah penerus BackTrack, yang mungkin pernah Anda dengar. Aircrack-ng, Kismet, Wireshark, Reaver, dan alat penetrasi jaringan lainnya sudah diinstal sebelumnya dan siap digunakan. Alat ini mungkin memerlukan beberapa pengetahuan (atau Googling) untuk benar-benar digunakan, tentunya.

Semua metode ini membutuhkan penyerang untuk berada dalam jangkauan fisik jaringan, tentunya. Jika Anda tinggal di antah berantah, risiko Anda berkurang. Jika Anda tinggal di gedung apartemen di New York City, ada beberapa orang di sekitar Anda yang mungkin menginginkan jaringan yang tidak aman yang dapat mereka tumpangi.

Kredit Gambar: Manuel Fernando Gutiérrez di Flickr