Det är viktigt att säkra ditt trådlösa nätverk med WPA2-kryptering och en stark lösenfras. Men vilka slags attacker säkrar du det faktiskt mot? Så här attackerar hackare krypterade trådlösa nätverk.

Det här är inte en guide för att "knäcka ett trådlöst nätverk". Vi är inte här för att gå igenom processen för att kompromissa med ett nätverk - vi vill att du ska förstå hur någon kan äventyra ditt nätverk.

Spionerar i ett okrypterat nätverk

RELATERAD: Varför ska du inte vara värd för ett öppet Wi-Fi-nätverk utan lösenord

Låt oss först börja med minst möjliga säkra nätverk: ett öppet nätverk utan kryptering . Vem som helst kan uppenbarligen ansluta till nätverket och använda din internetanslutning utan att ange en lösenfras. Detta kan sätta dig i juridisk fara om de gör något olagligt och det spåras tillbaka till din IP-adress. Det finns dock en annan risk som är mindre uppenbar.

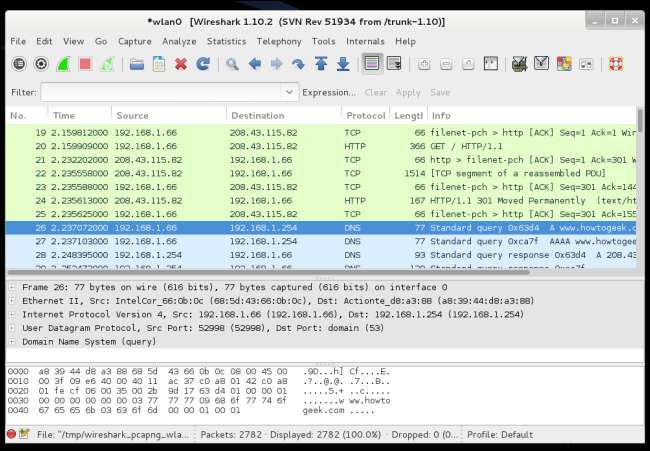

När ett nätverk är okrypterat går trafiken fram och tillbaka i klartext. Alla inom räckhåll kan använda programvara för att fånga paket som aktiverar en bärbar Wi-Fi-maskinvara och fångar de trådlösa paketen från luften. Detta är allmänt känt som att sätta enheten i "promiskuöst läge", eftersom den fångar all närliggande trådlös trafik. Angriparen kan sedan inspektera dessa paket och se vad du gör online. Några HTTPS anslutningar skyddas från detta, men all HTTP-trafik kommer att vara sårbar.

Google tog lite värme för detta när de samlade in Wi-Fi-data med sina Street View-lastbilar. De fångade några paket från öppna Wi-Fi-nätverk, och de kunde innehålla känslig data. Alla inom ditt nätverks räckvidd kan fånga denna känsliga data - ännu en annan anledning att inte driva ett öppet Wi-Fi-nätverk .

Hitta ett dolt trådlöst nätverk

RELATERAD: Har inte en falsk känsla av säkerhet: 5 osäkra sätt att säkra ditt Wi-Fi

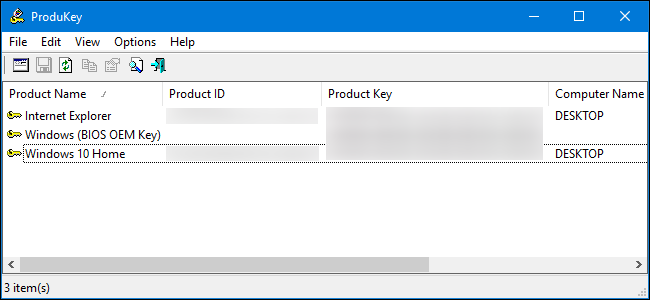

Det är möjligt att hitta "Dolda" trådlösa nätverk med verktyg som Kismet, som visar närliggande trådlösa nätverk. Det trådlösa nätverkets SSID, eller namnet, visas som tomt i många av dessa verktyg.

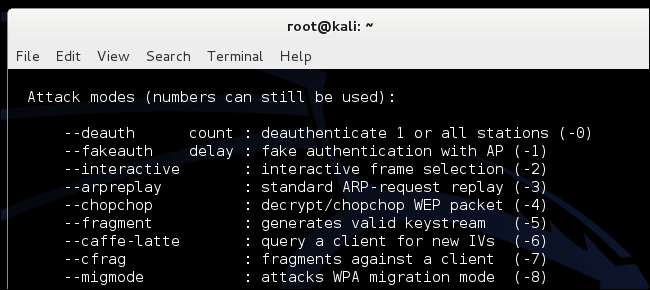

Detta hjälper inte för mycket. Angripare kan skicka en deauth-ram till en enhet, vilket är signalen en åtkomstpunkt skulle skicka om den stängdes av. Enheten försöker sedan ansluta till nätverket igen och gör det med nätverkets SSID. SSID kan fångas just nu. Det här verktyget är inte ens nödvändigt, eftersom övervakning av ett nätverk under en längre tid kommer naturligtvis att fånga en klient som försöker ansluta och avslöja SSID.

Det är därför du inte hjälper dig att dölja ditt trådlösa nätverk. I själva verket kan det faktiskt gör dina enheter mindre säkra eftersom de hela tiden försöker ansluta till det dolda Wi-Fi-nätverket. En angripare i närheten kan se dessa förfrågningar och låtsas vara din dolda åtkomstpunkt och tvinga din enhet att ansluta till en komprometterad åtkomstpunkt.

Ändra en MAC-adress

Nätverksanalysverktyg som fångar upp nätverkstrafik visar också enheter anslutna till en åtkomstpunkt tillsammans med deras MAC-adress , något som syns i paketen som reser fram och tillbaka. Om en enhet är ansluten till åtkomstpunkten vet angriparen att enhetens MAC-adress fungerar med enheten.

Angriparen kan sedan ändra sin Wi-Fi-maskinvaras MAC-adress så att den matchar den andra datorns MAC-adress. De väntar på att klienten ska koppla ifrån eller avmarkera den och tvinga den att koppla bort och sedan ansluta till Wi-Fi-nätverket med sin egen enhet.

Knäcka WEP- eller WPA1-kryptering

RELATERAD: Skillnaden mellan WEP, WPA och WPA2 Wi-Fi-lösenord

WPA2 är det moderna, säkra sättet att kryptera ditt Wi-Fi. Det finns kända attacker som kan bryta de äldre WEP- eller WPA1-kryptering (WPA1 kallas ofta ”WPA” -kryptering, men vi använder WPA1 här för att betona att vi pratar om den äldre versionen av WPA och att WPA2 är säkrare).

Krypteringsschemat i sig är sårbart och med tillräckligt med fångad trafik kan krypteringen analyseras och brytas. Efter att ha övervakat en åtkomstpunkt i ungefär en dag och fångat upp en dags trafik, en angripare kan köra ett program som bryter WEP-kryptering . WEP är ganska osäkert och det finns andra sätt att bryta det snabbare genom att lura åtkomstpunkten. WPA1 är säkrare men är fortfarande sårbart.

Utnyttja WPS-sårbarheter

RELATERAD: Wi-Fi Protected Setup (WPS) är osäker: Här är varför du bör inaktivera det

En angripare kan också bryta sig in i ditt nätverk genom utnyttjar Wi-Fi Protected Setup eller WPS . Med WPS har din router ett 8-siffrigt PIN-nummer som en enhet kan använda för att ansluta snarare än att tillhandahålla din krypteringslösenfras. PIN-koden kontrolleras i två grupper - först kontrollerar routern de första fyra siffrorna och berättar för enheten om de har rätt, och sedan kontrollerar routern de sista fyra siffrorna och berättar för enheten om de har rätt. Det finns ett ganska litet antal möjliga fyrsiffriga nummer, så en angripare kan "tvinga" WPS-säkerheten genom att försöka varje fyrsiffrigt nummer tills routern säger till dem att de har gissat rätt.

Du kan skydda dig mot detta genom att inaktivera WPS. Tyvärr lämnar vissa routrar faktiskt WPS aktiverat även när du inaktiverar det i deras webbgränssnitt. Du kan vara säkrare om du har en router som inte stöder WPS alls!

Brute-Forcing WPA2 lösenfraser

RELATERAD: Brute-Force Attacks Explained: How All Encryption is Sulnerable

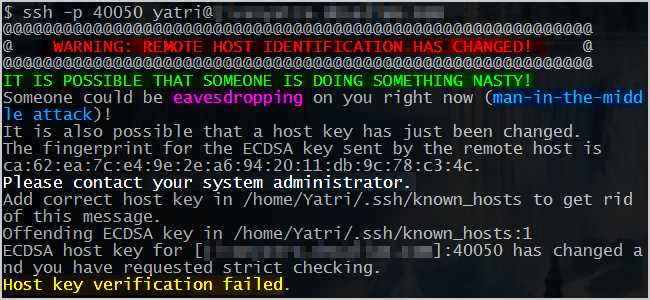

Modern WPA2-kryptering måste vara "Brute-tvång" med en ordbok attack . En angripare övervakar ett nätverk och fångar handskakningspaket som byts ut när en enhet ansluts till en åtkomstpunkt. Dessa data kan enkelt hämtas genom att auktorisera en ansluten enhet. De kan sedan försöka köra en brute-force-attack, kontrollera möjliga Wi-Fi-lösenfraser och se om de framgångsrikt kommer att slutföra handskakningen.

Låt oss till exempel säga att lösenfrasen är "lösenord". WPA2-lösenfraser måste vara mellan åtta och 63 siffror, så "lösenord" är helt giltigt. En dator skulle börja med en ordboksfil som innehåller många möjliga lösenfraser och prova dem en efter en. Till exempel skulle det prova "lösenord", "letmein, 1" "opensesame" och så vidare. Denna typ av attack kallas ofta för en "ordlistaattack" eftersom den kräver en ordlistafil som innehåller många möjliga lösenord.

Vi kan enkelt se hur vanliga eller enkla lösenord som "lösenord" kommer att gissas inom en kort tidsram, medan datorn kanske aldrig kommer att gissa en längre, mindre uppenbar lösenfras som ":] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”Det är därför det är viktigt att ha en stark lösenfras med en rimlig längd.

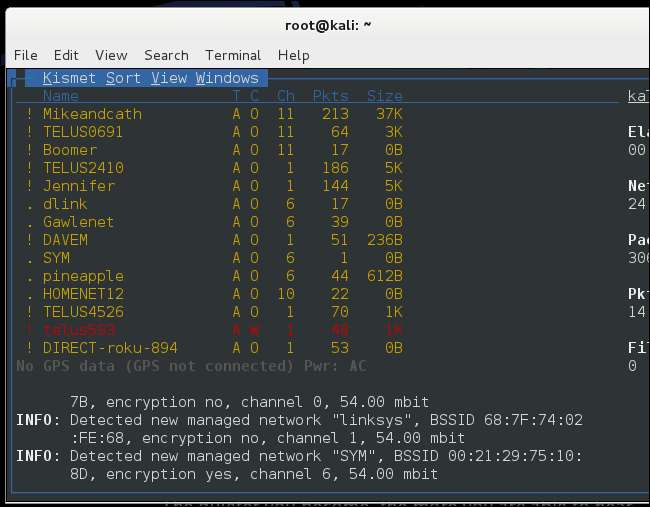

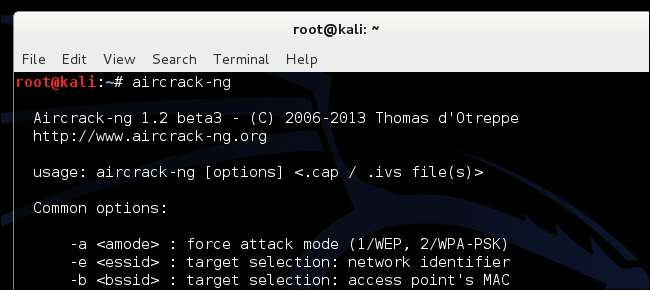

Handelsverktyg

Om du vill se de specifika verktygen som en angripare skulle använda, ladda ner och kör Kali Linux . Kali är efterträdaren till BackTrack, som du kanske har hört talas om. Aircrack-ng, Kismet, Wireshark, Reaver och andra verktyg för nätverkspenetrering är alla förinstallerade och redo att användas. Dessa verktyg kan ta viss kunskap (eller Googling) för att faktiskt använda, naturligtvis.

Alla dessa metoder kräver naturligtvis att en angripare befinner sig inom nätets fysiska räckvidd. Om du bor mitt i ingenstans är du mindre utsatt. Om du bor i en hyreshus i New York City, finns det en hel del människor i närheten som kanske vill ha ett osäkert nätverk som de kan spara på.

Bildkredit: Manuel Fernando Gutiérrez på Flickr