Det er viktig å sikre ditt trådløse nettverk med WPA2-kryptering og en sterk passordfrase. Men hva slags angrep er du egentlig sikret mot? Slik angriperne knekker krypterte trådløse nettverk.

Dette er ikke en guide for hvordan du knekker et trådløst nettverk. Vi er ikke her for å lede deg gjennom prosessen med å kompromittere et nettverk - vi vil at du skal forstå hvordan noen kan kompromittere nettverket ditt.

Spionere på et ukryptert nettverk

I SLEKT: Hvorfor du ikke bør være vert for et åpent Wi-Fi-nettverk uten passord

La oss først starte med minst mulig sikre nettverk: Et åpent nettverk uten kryptering . Alle kan åpenbart koble seg til nettverket og bruke Internett-tilkoblingen din uten å oppgi passordfrase. Dette kan føre deg i juridisk fare hvis de gjør noe ulovlig og det spores tilbake til IP-adressen din. Imidlertid er det en annen risiko som er mindre åpenbar.

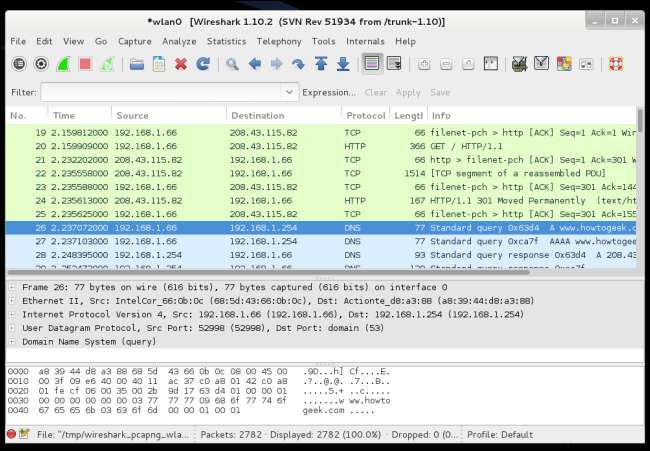

Når et nettverk er ukryptert, går trafikken frem og tilbake i ren tekst. Alle innen rekkevidde kan bruke pakkefangstprogramvare som aktiverer Wi-Fi-maskinvaren til en bærbar datamaskin og fanger de trådløse pakkene fra luften. Dette er vanligvis kjent som å sette enheten i "promiskuøs modus", da den fanger opp all trådløs trafikk i nærheten. Angriperen kan da inspisere disse pakkene og se hva du gjør online. Noen HTTPS tilkoblinger vil bli beskyttet mot dette, men all HTTP-trafikk vil være sårbar.

Google tok litt varme for dette da de fanget Wi-Fi-data med Street View-lastebilene sine. De fanget opp noen pakker fra åpne Wi-Fi-nettverk, og de kunne inneholde sensitive data. Alle innen rekkevidde av nettverket ditt kan fange opp disse sensitive dataene - enda en annen grunn til ikke å drive et åpent Wi-Fi-nettverk .

Finne et skjult trådløst nettverk

I SLEKT: Ikke ha en falsk følelse av sikkerhet: 5 usikre måter å sikre Wi-Fi på

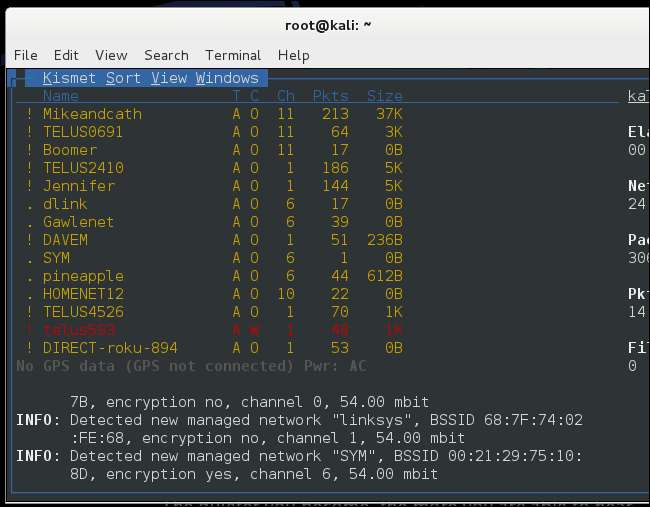

Det er mulig å finne “Skjulte” trådløse nettverk med verktøy som Kismet, som viser trådløse nettverk i nærheten. Det trådløse nettverkets SSID, eller navnet, vises som tomt i mange av disse verktøyene.

Dette hjelper ikke for mye. Angripere kan sende en avfriskningsramme til en enhet, som er signalet et tilgangspunkt ville sende hvis det ble slått av. Enheten vil da prøve å koble til nettverket igjen, og det vil gjøre ved å bruke nettverkets SSID. SSID kan fanges på dette tidspunktet. Dette verktøyet er ikke engang veldig nødvendig, ettersom overvåking av et nettverk over lengre tid naturlig vil føre til fangst av en klient som prøver å koble til, og avslører SSID.

Derfor hjelper det deg ikke å skjule det trådløse nettverket. Faktisk kan det faktisk gjøre enhetene dine mindre sikre fordi de til enhver tid prøver å koble til det skjulte Wi-Fi-nettverket. En angriper i nærheten kunne se disse forespørslene og late som om det var ditt skjulte tilgangspunkt, og tvinge enheten til å koble til et kompromittert tilgangspunkt.

Endring av MAC-adresse

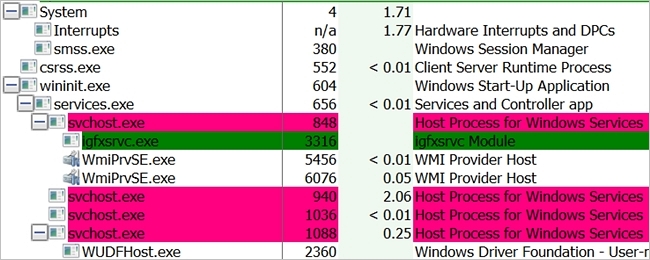

Nettverksanalyseverktøy som fanger nettverkstrafikk, viser også enheter som er koblet til et tilgangspunkt sammen med deres MAC-adresse , noe som er synlig i pakkene som reiser frem og tilbake. Hvis en enhet er koblet til tilgangspunktet, vet angriperen at enhetens MAC-adresse vil fungere med enheten.

Angriperen kan deretter endre Wi-Fi-maskinvarens MAC-adresse for å matche den andre datamaskinens MAC-adresse. De vil vente på at klienten kobler fra eller avbryter den og tvinger den til å koble fra, og deretter kobler til Wi-Fi-nettverket med sin egen enhet.

Sprengning av WEP- eller WPA1-kryptering

I SLEKT: Forskjellen mellom WEP, WPA og WPA2 Wi-Fi passord

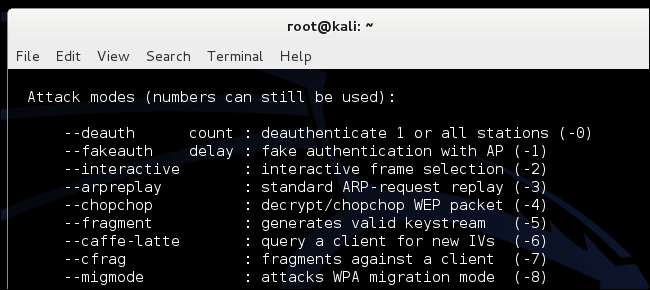

WPA2 er den moderne, sikre måten å kryptere Wi-Fi på. Det er kjente angrep som kan ødelegge eldre WEP- eller WPA1-kryptering (WPA1 blir ofte referert til som "WPA" -kryptering, men vi bruker WPA1 her for å understreke at vi snakker om den eldre versjonen av WPA og at WPA2 er sikrere).

Selve krypteringsordningen er sårbar, og med nok trafikk fanget kan krypteringen analyseres og ødelegges. Etter å ha overvåket et tilgangspunkt i omtrent en dag og fanget omtrent en dags trafikk, en angriper kan kjøre et program som bryter WEP-kryptering . WEP er ganske usikkert, og det er andre måter å bryte det raskere ved å lure tilgangspunktet. WPA1 er sikrere, men er fortsatt sårbar.

Utnytte WPS-sikkerhetsproblemer

I SLEKT: Wi-FI Protected Setup (WPS) er usikkert: Her er hvorfor du bør deaktivere det

En angriper kan også bryte seg inn i nettverket ditt ved å utnytte Wi-Fi Protected Setup, eller WPS . Med WPS har ruteren din en 8-sifret PIN-kode som en enhet kan bruke til å koble til i stedet for å oppgi krypteringspassordet ditt. PIN-koden kontrolleres i to grupper - først sjekker ruteren de første fire sifrene og forteller enheten om de har rett, og deretter sjekker ruteren de fire siste sifrene og forteller enheten om de har rett. Det er et ganske lite antall mulige firesifrede tall, så en angriper kan "tøffe" WPS-sikkerheten ved å prøve hvert firesifrede nummer til ruteren forteller dem at de har gjettet det riktige.

Du kan beskytte deg mot dette ved å deaktivere WPS. Dessverre lar noen rutere WPS aktivere selv når du deaktiverer det i webgrensesnittet. Du kan være tryggere hvis du har en ruter som ikke støtter WPS i det hele tatt!

Brute-Forcing WPA2-passord

I SLEKT: Brute-Force-angrep forklart: Hvordan all kryptering er sårbar

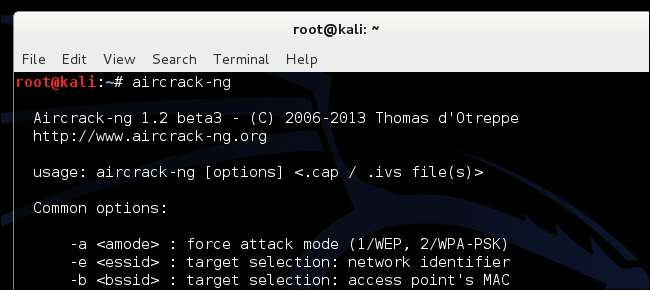

Moderne WPA2-kryptering må være “Brutalt tvunget” med et ordbokangrep . En angriper overvåker et nettverk og fanger håndtrykkpakker som byttes ut når en enhet kobles til et tilgangspunkt. Disse dataene kan enkelt fanges opp ved å godkjenne en tilkoblet enhet. De kan deretter prøve å kjøre et brutalt kraftangrep, sjekke mulige Wi-Fi-passord og se om de vil fullføre håndtrykket.

La oss for eksempel si at passordfrasen er "passord". WPA2-passord må være mellom åtte og 63 sifre, så "passord" er helt gyldig. En datamaskin vil starte med en ordboksfil som inneholder mange mulige passordfraser og prøve dem en etter en. For eksempel vil det prøve "passord", "letmein, 1" "opensesame" og så videre. Denne typen angrep kalles ofte et “ordbokangrep” fordi det krever en ordbokfil som inneholder mange mulige passord.

Vi kan enkelt se hvordan vanlige eller enkle passord som “passord” vil bli gjettet innen en kort tidsramme, mens datamaskinen kanskje aldri kommer til å gjette en lengre, mindre åpenbar passordfrase som “:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”Det er derfor det er viktig å ha en sterk passfrase med en rimelig lengde.

Handelsverktøy

Hvis du vil se de spesifikke verktøyene en angriper vil bruke, last ned og kjør Kali Linux . Kali er etterfølgeren til BackTrack, som du kanskje har hørt om. Aircrack-ng, Kismet, Wireshark, Reaver og andre nettverkspenetrasjonsverktøy er forhåndsinstallert og klar til bruk. Disse verktøyene kan ta litt kunnskap (eller Googling) å bruke, selvfølgelig.

Alle disse metodene krever en angriper å være innenfor det fysiske rekkevidden til nettverket, selvfølgelig. Hvis du bor midt i ingensteds, er du mindre utsatt. Hvis du bor i en bygård i New York City, er det ganske mange mennesker i nærheten som kanskje vil ha et usikkert nettverk de kan komme tilbake på.

Bildekreditt: Manuel Fernando Gutiérrez på Flickr