חשוב לאבטח את הרשת האלחוטית שלך באמצעות הצפנת WPA2 וביטוי סיסמה חזק. אבל לאילו סוג של התקפות אתה בעצם מאבטח? כך תוקפים פוצחים רשתות אלחוטיות מוצפנות.

זה לא מדריך "איך לפצח רשת אלחוטית". אנחנו לא כאן כדי להדריך אותך בתהליך של פגיעה ברשת - אנחנו רוצים שתבין כיצד מישהו עלול לפגוע ברשת שלך.

ריגול ברשת לא מוצפנת

קָשׁוּר: מדוע לא כדאי לארח רשת Wi-Fi פתוחה ללא סיסמה

ראשית, נתחיל עם הרשת הכי פחות מאובטחת שאפשר: רשת פתוחה ללא הצפנה . ברור שכל אחד יכול להתחבר לרשת ולהשתמש בחיבור האינטרנט שלך מבלי לספק משפט סיסמה. זה יכול לסכן אותך בסכנה משפטית אם הם יעשו משהו לא חוקי וזה יוחזר לכתובת ה- IP שלך. עם זאת, קיים סיכון נוסף שפחות ברור.

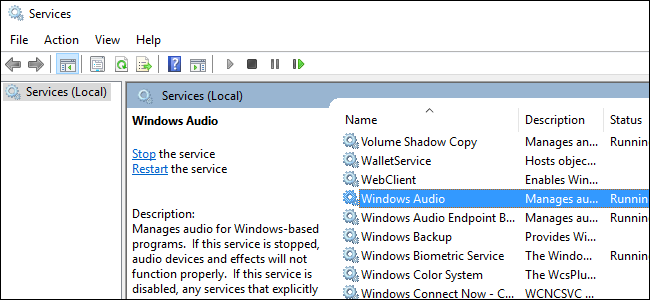

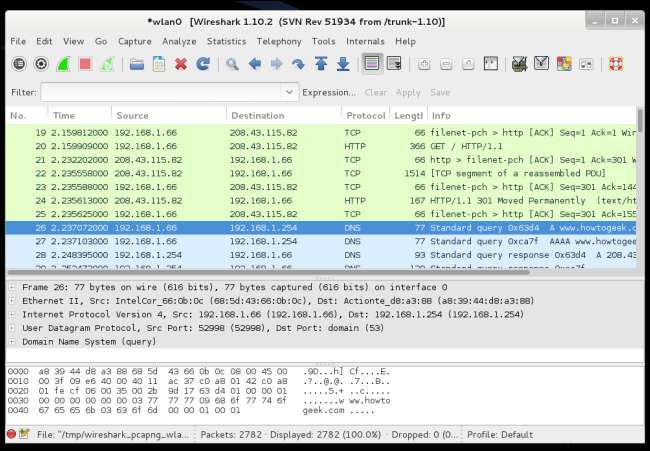

כאשר רשת אינה מוצפנת, התנועה עוברת הלוך ושוב בטקסט פשוט. כל מי שנמצא בטווח יכול להשתמש תוכנת לכידת מנות שמפעיל את חומרת ה- Wi-Fi של המחשב הנייד ותופס את החבילות האלחוטיות מהאוויר. זה ידוע בדרך כלל כמציב את המכשיר ל"מצב מופקר ", מכיוון שהוא לוכד את כל התנועה האלחוטית הסמוכה. התוקף יכול היה לבדוק את החבילות האלה ולראות מה אתה עושה באופן מקוון. כל HTTPS חיבורים יהיו מוגנים מכך, אך כל תעבורת ה- HTTP תהיה פגיעה.

גוגל לקחו קצת חום לכך כאשר הם תפסו נתוני Wi-Fi עם משאיות Street View שלהם. הם תפסו כמה חבילות מרשתות Wi-Fi פתוחות, ואלה יכולות להכיל נתונים רגישים. כל מי שנמצא בטווח הרשת שלך יכול ללכוד נתונים רגישים אלה - עוד נתונים אחרים סיבה לא להפעיל רשת Wi-Fi פתוחה .

מציאת רשת אלחוטית נסתרת

קָשׁוּר: אין לך תחושת ביטחון שגויה: 5 דרכים לא בטוחות לאבטחת ה- Wi-Fi שלך

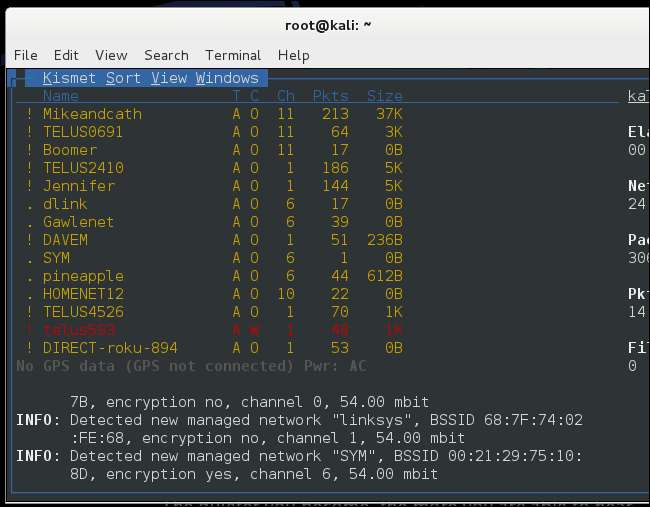

אפשר למצוא רשתות אלחוטיות "נסתרות" עם כלים כמו Kismet, המציגים רשתות אלחוטיות סמוכות. ה- SSID, או השם של הרשת האלחוטית, יוצגו ריקים ברבים מהכלים הללו.

זה לא יעזור יותר מדי. תוקפים יכולים לשלוח מסגרת ביטול התקנה למכשיר, שהוא האות שנקודת גישה תשלח אם הוא ייכבה. לאחר מכן המכשיר ינסה להתחבר לרשת שוב, והוא יעשה זאת באמצעות ה- SSID של הרשת. ניתן ללכוד את ה- SSID בשלב זה. כלי זה אפילו לא ממש נחוץ, מכיוון שמעקב אחר רשת לתקופה ממושכת יביא באופן טבעי ללכידת לקוח שמנסה להתחבר ולחשוף את ה- SSID.

זו הסיבה שהסתרת הרשת האלחוטית שלך לא תעזור לך. למעשה, זה באמת יכול הפוך את המכשירים שלך לאבטחים פחות מכיוון שהם ינסו להתחבר לרשת ה- Wi-Fi הנסתרת בכל עת. תוקף בקרבת מקום יכול לראות את הבקשות האלה ולהעמיד פנים שהוא נקודת הגישה הנסתרת שלך, ומכריח את המכשיר שלך להתחבר לנקודת גישה שנפגעה.

שינוי כתובת MAC

כלי ניתוח רשת הלוכדים תעבורת רשת יציגו גם מכשירים המחוברים לנקודת גישה יחד עם שלהם כתובת MAC , משהו שנראה בחבילות הנוסעות הלוך ושוב. אם מכשיר מחובר לנקודת הגישה, התוקף יודע שכתובת ה- MAC של המכשיר תעבוד עם המכשיר.

התוקף יכול לשנות את כתובת ה- MAC של חומרת ה- Wi-Fi שלהם כך שתתאים לכתובת ה- MAC של המחשב האחר. הם יחכו שהלקוח יתנתק או יבטל אותו ויכריח אותו להתנתק, ואז יתחבר לרשת ה- Wi-Fi עם המכשיר שלהם.

פיצוח הצפנת WEP או WPA1

קָשׁוּר: ההבדל בין סיסמאות Wi-Fi ל- WEP, WPA ו- WPA2

WPA2 היא הדרך המודרנית והמאובטחת להצפנת ה- Wi-Fi שלך. ישנם התקפות ידועות שיכולות לשבור את המבוגרים הצפנת WEP או WPA1 (WPA1 מכונה לעתים קרובות הצפנת "WPA", אך אנו משתמשים ב- WPA1 כאן כדי להדגיש שאנחנו מדברים על הגרסה הישנה יותר של WPA וכי WPA2 מאובטח יותר).

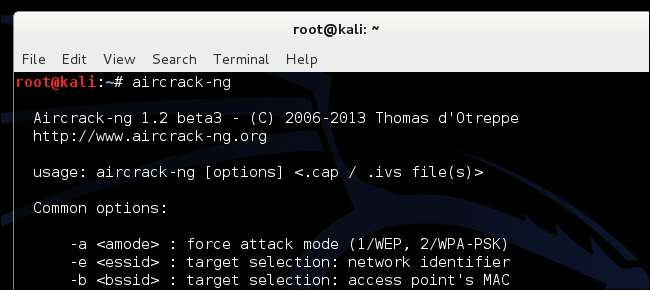

ערכת ההצפנה עצמה פגיעה, ועם מספיק תנועה, ניתן לנתח את ההצפנה ולשבור אותה. לאחר מעקב אחר נקודת גישה למשך יממה ולכידת תנועה בערך יום, תוקף יכול להריץ תוכנה המפרקת את הצפנת ה- WEP . WEP די חסר ביטחון ויש דרכים אחרות לשבור אותו מהר יותר על ידי הטעיה של נקודת הגישה. WPA1 מאובטח יותר, אך עדיין פגיע.

ניצול פגיעויות של WPS

קָשׁוּר: ההתקנה המוגנת על ידי Wi-Fi (WPS) אינה מאובטחת: הנה הסיבה שאתה צריך להשבית אותה

תוקף יכול גם לפרוץ לרשת שלך על ידי ניצול הגדרת Wi-Fi Protected, או WPS . עם WPS, לנתב שלך יש מספר PIN בן 8 ספרות שהמכשיר יכול להשתמש בו כדי להתחבר במקום לספק את ביטוי הסיסמה שלך להצפנה. ה- PIN נבדק בשתי קבוצות - ראשית, הנתב בודק את ארבע הספרות הראשונות ואומר למכשיר אם הם צודקים, ואז הנתב בודק את ארבע הספרות האחרונות ואומר למכשיר אם הם צודקים. יש מספר קטן למדי של מספרים ארבע ספרתיים אפשריים, כך שתוקף יכול "להכריח" את אבטחת ה- WPS על ידי ניסיון כל מספר בן ארבע ספרות עד שהנתב יגיד להם שהוא ניחש את המסך הנכון.

אתה יכול להגן מפני זה על ידי השבתת WPS. למרבה הצער, חלק מהנתבים למעשה משאירים את WPS מופעל גם כאשר אתה משבית אותו בממשק האינטרנט שלהם. יכול להיות שאתה בטוח יותר אם יש לך נתב שאינו תומך ב- WPS בכלל!

ביטויי סיסמה מסוג WPA2 מכריח ברוט

קָשׁוּר: הסבר על התקפות כוח הברוט: כיצד כל ההצפנה פגיעה

הצפנת WPA2 מודרנית חייבת להיות "ברוט מאולץ" עם התקפת מילון . תוקף עוקב אחר רשת, לוכד את חבילות לחיצת היד המוחלפות כאשר מכשיר מתחבר לנקודת גישה. ניתן לתפוס נתונים אלה בקלות על ידי ביטול הרשאה של מכשיר מחובר. לאחר מכן הם יכולים לנסות לבצע התקפת כוח אנושי, לבדוק ביטויי סיסמא של Wi-Fi ולראות אם הם ישלימו את לחיצת היד בהצלחה.

לדוגמה, נניח שמשפט הסיסמה הוא "סיסמה". משפטים סיסמת WPA2 חייבים להיות בין שמונה ל -63 ספרות, כך ש"סיסמה "תקפה לחלוטין. מחשב יתחיל בקובץ מילון המכיל ביטויי סיסמה רבים וינסה אותם בזה אחר זה. לדוגמה, הוא ינסה "סיסמה", "letmein, 1" "שם פתוח" וכו '. סוג כזה של התקפה מכונה לעתים קרובות "התקפת מילון" מכיוון שהוא דורש קובץ מילוני המכיל סיסמאות אפשריות רבות.

אנו יכולים לראות בקלות כיצד סיסמאות נפוצות או פשוטות כמו "סיסמה" יתווסחו בתוך פרק זמן קצר, ואילו המחשב עלול לעולם לא לנחש ביטוי סיסמה ארוך יותר ופחות ברור כמו ":] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. "לכן חשוב שיהיה לך ביטוי סיסמה חזק עם אורך סביר.

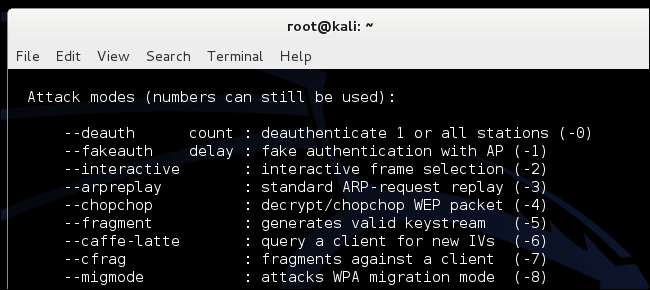

כלי המסחר

אם אתה רוצה לראות את הכלים הספציפיים שתוקף ישתמש בהם, להוריד ולהפעיל קאלי לינוקס . קאלי היא היורשת של BackTrack, שאולי שמעתם עליה. Aircrack-ng, Kismet, Wireshark, Reaver וכלים אחרים לחדירת רשת מותקנים מראש ומוכנים לשימוש. כלים אלה עשויים לקחת קצת ידע (או גוגל) לשימוש בפועל, כמובן.

כל השיטות הללו מחייבות תוקף להיות בטווח הפיזי של הרשת, כמובן. אם אתה גר באמצע שום מקום, אתה פחות בסיכון. אם אתה גר בבניין דירות בניו יורק, ישנם לא מעט אנשים בקרבת מקום אשר עשויים לרצות רשת חסרת ביטחון שעליה הם יכולים לחזור ולהשתמש בה.

אשראי תמונה: מנואל פרננדו גוטיירז בפליקר