On tärkeää suojata langaton verkko WPA2-salauksella ja vahvalla salasanalla. Mutta minkä tyyppisiä hyökkäyksiä sinä todella suojaat? Näin hyökkääjät murtaa salattuja langattomia verkkoja.

Tämä ei ole "miten murtaa langaton verkko" -opas. Emme ole täällä opastamaan sinua verkon vaarantamisprosessissa - haluamme sinun ymmärtävän, miten joku saattaa vaarantaa verkon.

Vakoilee salaamattomassa verkossa

LIITTYVÄT: Miksi sinun ei pitäisi isännöidä avointa Wi-Fi-verkkoa ilman salasanaa

Ensinnäkin, aloitetaan mahdollisimman turvallisella verkolla: avoin verkko, jolla ei ole salaus . Kuka tahansa voi ilmeisesti muodostaa yhteyden verkkoon ja käyttää Internet-yhteyttä ilman salasanaa. Tämä voi asettaa sinut oikeudelliseen vaaraan, jos he tekevät jotain laitonta ja se johtuu IP-osoitteestasi. On kuitenkin olemassa toinen riski, joka on vähemmän ilmeinen.

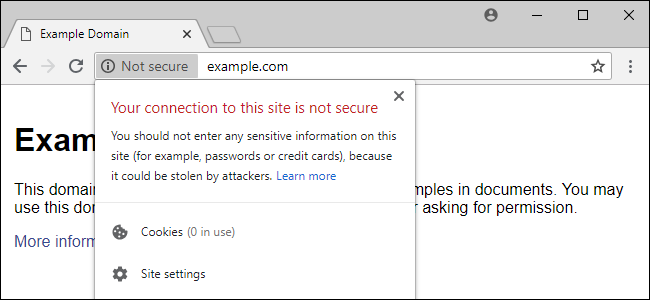

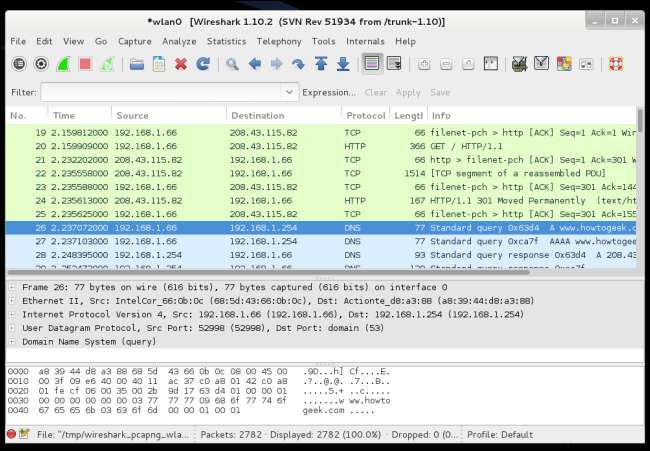

Kun verkko on salaamaton, liikenne kulkee edestakaisin selkokielisenä. Kuka tahansa kantaman sisällä voi käyttää pakettien sieppauksen ohjelmisto joka aktivoi kannettavan tietokoneen Wi-Fi-laitteiston ja sieppaa langattomat paketit ilmasta. Tätä kutsutaan yleisesti laitteen asettamiseksi "lupaavaan tilaan", koska se sieppaa kaiken lähellä olevan langattoman liikenteen. Hyökkääjä voi sitten tarkastaa nämä paketit ja nähdä, mitä teet verkossa. Minkä tahansa HTTPS yhteyksiä suojataan tältä, mutta kaikki HTTP-liikenne on haavoittuvaa.

Google otti lämpöä tähän, kun he sieppasivat Wi-Fi-dataa Street View -kuorma-autoillaan. He siepasivat joitain paketteja avoimista Wi-Fi-verkoista, ja ne voivat sisältää arkaluontoisia tietoja. Kuka tahansa verkon kantaman sisällä voi siepata tämän arkaluontoisen datan - vielä yhden syytä olla käyttämättä avointa Wi-Fi-verkkoa .

Piilotetun langattoman verkon löytäminen

LIITTYVÄT: Ei sinulla ole väärää turvallisuuden tunnetta: 5 epävarmaa tapaa suojata Wi-Fi

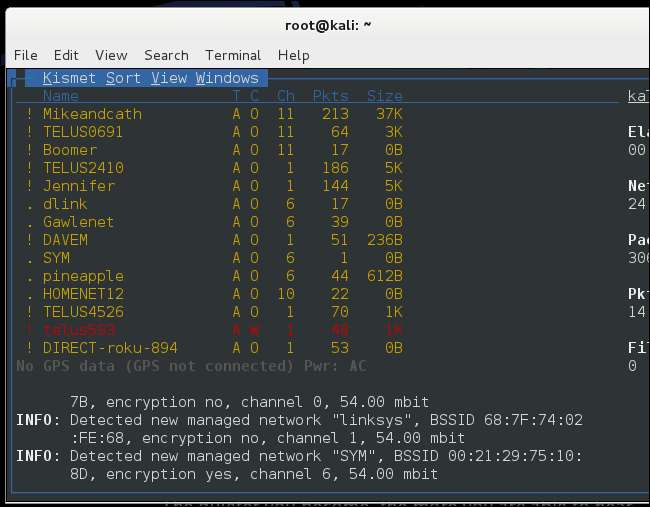

Se on mahdollista löytää "Piilotetut" langattomat verkot Kismetin kaltaisilla työkaluilla, jotka näyttävät lähellä olevia langattomia verkkoja. Langattoman verkon SSID tai nimi näytetään tyhjänä monissa näistä työkaluista.

Tämä ei auta liikaa. Hyökkääjät voivat lähettää poistokehyksen laitteelle, mikä on signaali, jonka tukiasema lähettää, jos se sammutettaisiin. Laite yrittää sitten muodostaa yhteyden verkkoon uudelleen, ja se tekee sen verkon SSID: llä. SSID voidaan kaapata tällä hetkellä. Tämä työkalu ei ole edes tarpeellinen, koska verkon tarkkailu pitkään aikaan johtaa luonnollisesti yhteyden muodostamista yrittävän asiakkaan sieppaamiseen, paljastaen SSID: n.

Siksi langattoman verkon piilottaminen ei auta sinua. Itse asiassa se voi todella tee laitteistasi vähemmän turvallinen koska he yrittävät muodostaa yhteyden piilotettuun Wi-Fi-verkkoon jatkuvasti. Lähistöllä oleva hyökkääjä voi nähdä nämä pyynnöt ja teeskennellä olevansa piilotettu tukiasema, pakottaen laitteen muodostamaan yhteyden vaarantuneeseen tukiasemaan.

MAC-osoitteen muuttaminen

Verkkoanalyysityökalut, jotka sieppaavat verkkoliikenteen, näyttävät myös tukiasemaan liitetyt laitteet niiden kanssa Mac osoite , mikä näkyy paketeissa, jotka matkustavat edestakaisin. Jos laite on liitetty tukiasemaan, hyökkääjä tietää, että laitteen MAC-osoite toimii laitteen kanssa.

Hyökkääjä voi sitten muuttaa Wi-Fi-laitteistonsa MAC-osoitteen vastaamaan toisen tietokoneen MAC-osoitetta. He odottivat, että asiakas katkaisee yhteyden tai purkaa sen ja pakotti sen katkaisemaan yhteyden, ja muodostivat sitten yhteyden Wi-Fi-verkkoon omalla laitteellaan.

WEP- tai WPA1-salauksen murtaminen

LIITTYVÄT: WEP-, WPA- ja WPA2-Wi-Fi-salasanojen ero

WPA2 on moderni, turvallinen tapa salata Wi-Fi. Tunnetaan hyökkäyksiä, jotka voivat rikkoa vanhemmat WEP- tai WPA1-salaus (WPA1: tä kutsutaan usein vain WPA-salaukseksi, mutta käytämme tässä WPA1: tä korostaaksemme, että puhumme WPA: n vanhemmasta versiosta ja että WPA2 on turvallisempi).

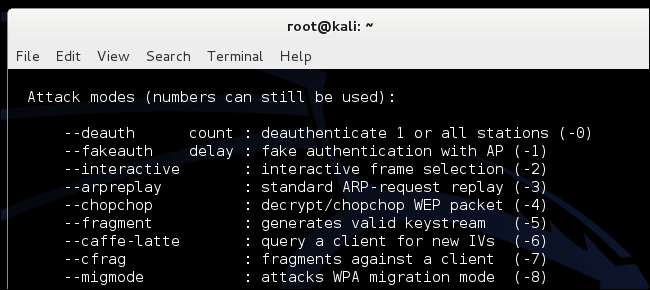

Itse salausmenetelmä on haavoittuva, ja riittävän liikenteen sieppauksella salaus voidaan analysoida ja rikkoa. Kun olet seurannut tukiasemaa noin päivän ajan ja saanut noin päivän liikenteen arvoa, hyökkääjä voi suorittaa ohjelmiston, joka rikkoo WEP-salauksen . WEP on melko epävarma, ja on olemassa muita tapoja rikkoa se nopeammin huijaamalla tukiasemaa. WPA1 on turvallisempi, mutta on silti haavoittuva.

WPS-haavoittuvuuksien hyödyntäminen

LIITTYVÄT: Wi-Fi Protected Setup (WPS) on epävarma: Siksi sinun pitäisi poistaa se käytöstä

Hyökkääjä voi myös murtautua verkkoosi hyödyntämällä Wi-Fi Protected Setup -ohjelmaa tai WPS: ää . WPS: n avulla reitittimellä on 8-numeroinen PIN-numero, jota laite voi käyttää yhteyden muodostamiseen sen sijaan, että se antaa salaussalasanasi. PIN-koodi tarkistetaan kahdessa ryhmässä - ensin reititin tarkistaa neljä ensimmäistä numeroa ja kertoo laitteelle, ovatko he oikeassa, ja sitten reititin tarkistaa neljä viimeistä numeroa ja kertoo laitteelle, jos he ovat oikeassa. Mahdollisia nelinumeroisia numeroita on melko pieni määrä, joten hyökkääjä voi "raakaa voimaa" WPS-suojaukseen kokeilemalla kutakin nelinumeroista numeroa, kunnes reititin kertoo heille arvanneensa oikean numeron.

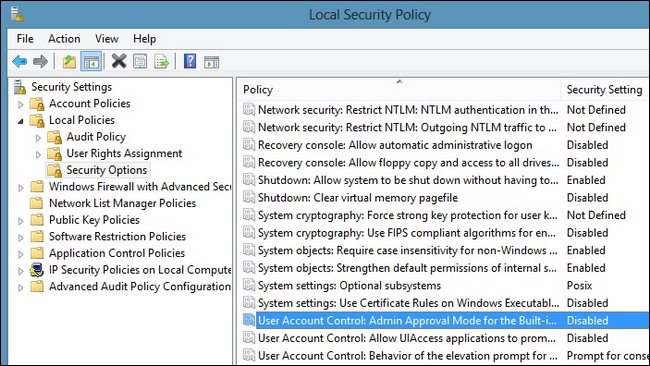

Voit suojautua täältä poistamalla WPS: n käytöstä. Valitettavasti jotkut reitittimet jättävät WPS: n käyttöön, vaikka poistat sen käytöstä heidän verkkokäyttöliittymässään. Saatat olla turvallisempi, jos sinulla on reititin, joka ei tue lainkaan WPS: ää!

Raa'asti pakottavat WPA2-salasanat

LIITTYVÄT: Brute-Force-hyökkäykset selitetty: Kuinka kaikki salaukset ovat haavoittuvia

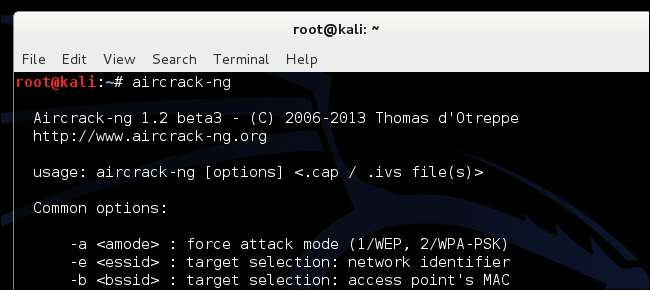

Nykyaikaisen WPA2-salauksen on oltava "Julma pakko" sanakirjahyökkäyksellä . Hyökkääjä seuraa verkkoa ja sieppaa kädenpuristuspaketit, jotka vaihdetaan, kun laite muodostaa yhteyden tukiasemaan. Nämä tiedot voidaan helposti kaapata poistamalla liitetyn laitteen valtuutus. Sitten he voivat yrittää suorittaa raa'an voiman hyökkäyksen tarkistaen mahdolliset Wi-Fi-salasanat ja nähdäksesi, onnistuvatko kädenpuristus onnistuneesti.

Oletetaan esimerkiksi, että salasana on "salasana". WPA2-salasanojen on oltava kahdeksan ja 63 numeron välillä, joten “salasana” on täysin kelvollinen. Tietokone aloittaa sanakirjatiedostolla, joka sisältää monia mahdollisia tunnuslauseita, ja kokeilla niitä yksitellen. Esimerkiksi, se yrittää "salasana", "letmein, 1" "opensesame" ja niin edelleen. Tällaista hyökkäystä kutsutaan usein sanakirjahyökkäykseksi, koska se vaatii sanastotiedoston, joka sisältää monia mahdollisia salasanoja.

Voimme helposti nähdä, kuinka yleisiä tai yksinkertaisia salasanoja, kuten “salasana”, arvataan lyhyessä ajassa, kun taas tietokone ei ehkä koskaan osaa arvata pidempää, vähemmän ilmeistä salasanaa, kuten “:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. "Siksi on tärkeää, että sinulla on vahva salasana kohtuullinen pituus.

Kaupan työkalut

Jos haluat nähdä hyökkääjän käyttämät työkalut, lataa ja suorita Kali Linux . Kali on BackTrackin seuraaja, josta olet ehkä kuullut. Aircrack-ng, Kismet, Wireshark, Reaver ja muut verkon läpäisytyökalut ovat kaikki valmiiksi asennettuja ja käyttövalmiita. Nämä työkalut saattavat tietysti viedä jonkin verran tietoa (tai Googlingia).

Kaikki nämä menetelmät edellyttävät hyökkääjän olevan tietenkin verkon fyysisen kantaman sisällä. Jos asut keskellä ei mitään, olet vähemmän vaarassa. Jos asut New Yorkin kerrostalossa, lähistöllä on melko paljon ihmisiä, jotka haluavat turvattoman verkon, johon he voivat palata takaisin.

Kuvahyvitys: Manuel Fernando Gutiérrez on Flickr