Es ist wichtig, dass Sie Ihr drahtloses Netzwerk mit WPA2-Verschlüsselung und einer starken Passphrase sichern. Aber gegen welche Art von Angriffen sichern Sie sich tatsächlich ab? So knacken Angreifer verschlüsselte drahtlose Netzwerke.

Dies ist keine Anleitung zum Knacken eines drahtlosen Netzwerks. Wir sind nicht hier, um Sie durch den Prozess der Kompromittierung eines Netzwerks zu führen. Wir möchten, dass Sie verstehen, wie jemand Ihr Netzwerk kompromittieren kann.

Spionage in einem unverschlüsselten Netzwerk

VERBUNDEN: Warum Sie kein offenes Wi-Fi-Netzwerk ohne Passwort hosten sollten

Beginnen wir zunächst mit dem am wenigsten sicheren Netzwerk: Ein offenes Netzwerk mit der Nr Verschlüsselung . Jeder kann sich offensichtlich mit dem Netzwerk verbinden und Ihre Internetverbindung nutzen, ohne eine Passphrase anzugeben. Dies könnte Sie in rechtliche Gefahr bringen, wenn sie etwas Illegales tun und es auf Ihre IP-Adresse zurückgeführt wird. Es gibt jedoch ein anderes Risiko, das weniger offensichtlich ist.

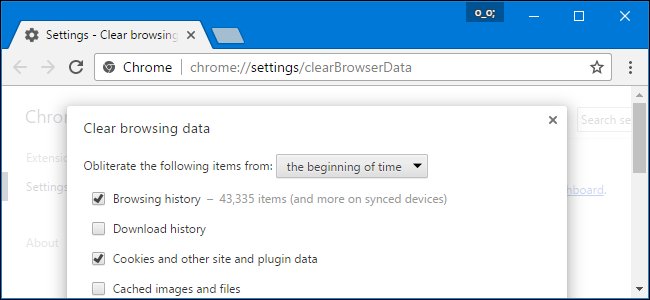

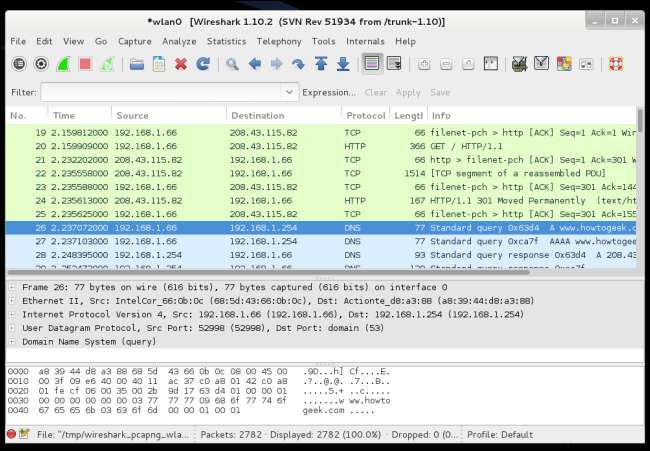

Wenn ein Netzwerk unverschlüsselt ist, wird der Datenverkehr im Klartext hin und her geleitet. Jeder in Reichweite kann verwenden Paketerfassungssoftware Dadurch wird die Wi-Fi-Hardware eines Laptops aktiviert und die drahtlosen Pakete aus der Luft erfasst. Dies wird allgemein als Versetzen des Geräts in den „Promiscuous-Modus“ bezeichnet, da der gesamte drahtlose Datenverkehr in der Nähe erfasst wird. Der Angreifer kann diese Pakete dann überprüfen und feststellen, was Sie online tun. Irgendein HTTPS Verbindungen werden davor geschützt, aber der gesamte HTTP-Verkehr ist anfällig.

Google nahm sich etwas Zeit dafür, als sie Wi-Fi-Daten mit ihren Street View-Trucks erfassten. Sie haben einige Pakete aus offenen Wi-Fi-Netzwerken erfasst, die vertrauliche Daten enthalten können. Jeder in Reichweite Ihres Netzwerks kann diese sensiblen Daten erfassen - ein weiterer Grund, kein offenes Wi-Fi-Netzwerk zu betreiben .

Ein verstecktes drahtloses Netzwerk finden

VERBUNDEN: Kein falsches Sicherheitsgefühl: 5 unsichere Möglichkeiten zur Sicherung Ihres WLANs

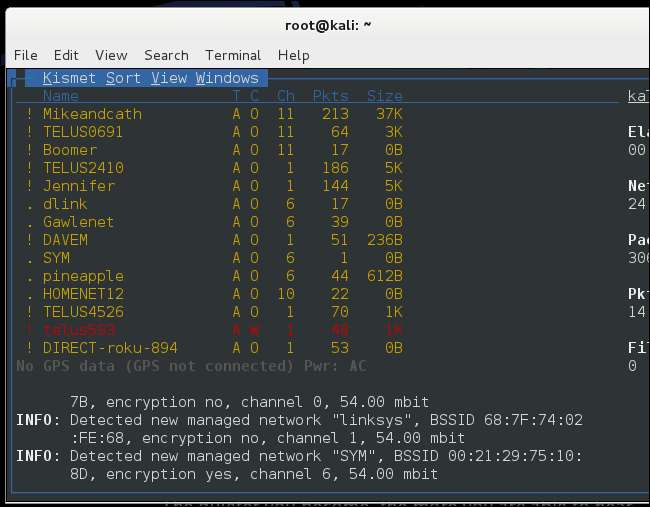

Es ist möglich zu finden "Versteckte" drahtlose Netzwerke mit Tools wie Kismet, die in der Nähe befindliche drahtlose Netzwerke anzeigen. Die SSID oder der Name des drahtlosen Netzwerks wird in vielen dieser Tools als leer angezeigt.

Das wird nicht zu viel helfen. Angreifer können einen Deauth-Frame an ein Gerät senden. Dies ist das Signal, das ein Access Point senden würde, wenn er heruntergefahren würde. Das Gerät versucht dann erneut, eine Verbindung zum Netzwerk herzustellen, und verwendet dazu die SSID des Netzwerks. Die SSID kann zu diesem Zeitpunkt erfasst werden. Dieses Tool ist nicht einmal wirklich erforderlich, da die Überwachung eines Netzwerks über einen längeren Zeitraum natürlich dazu führt, dass ein Client erfasst wird, der versucht, eine Verbindung herzustellen, und die SSID angezeigt wird.

Aus diesem Grund hilft es Ihnen nicht, Ihr drahtloses Netzwerk zu verstecken. In der Tat kann es tatsächlich Machen Sie Ihre Geräte weniger sicher weil sie jederzeit versuchen, eine Verbindung zum versteckten Wi-Fi-Netzwerk herzustellen. Ein Angreifer in der Nähe könnte diese Anforderungen sehen und sich als versteckter Zugriffspunkt ausgeben, wodurch Ihr Gerät gezwungen wird, eine Verbindung zu einem gefährdeten Zugriffspunkt herzustellen.

Ändern einer MAC-Adresse

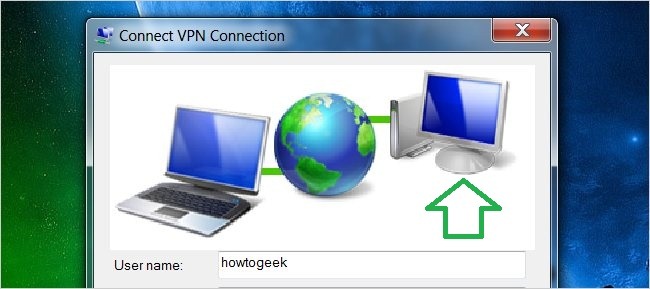

Netzwerkanalysetools, die den Netzwerkverkehr erfassen, zeigen auch Geräte an, die mit einem Zugriffspunkt verbunden sind MAC-Adresse , etwas, das in den hin und her fahrenden Paketen sichtbar ist. Wenn ein Gerät mit dem Access Point verbunden ist, weiß der Angreifer, dass die MAC-Adresse des Geräts mit dem Gerät funktioniert.

Der Angreifer kann dann die MAC-Adresse seiner Wi-Fi-Hardware an die MAC-Adresse des anderen Computers anpassen. Sie warten, bis der Client die Verbindung getrennt oder deaktiviert hat, und erzwingen die Trennung. Anschließend stellen sie mit ihrem eigenen Gerät eine Verbindung zum Wi-Fi-Netzwerk her.

WEP- oder WPA1-Verschlüsselung knacken

VERBUNDEN: Der Unterschied zwischen WEP-, WPA- und WPA2-WLAN-Passwörtern

WPA2 ist die moderne und sichere Methode, um Ihr WLAN zu verschlüsseln. Es sind Angriffe bekannt, die ältere Menschen brechen können WEP- oder WPA1-Verschlüsselung (WPA1 wird oft nur als "WPA" -Verschlüsselung bezeichnet. Wir verwenden hier jedoch WPA1, um zu betonen, dass es sich um die ältere Version von WPA handelt und dass WPA2 sicherer ist.)

Das Verschlüsselungsschema selbst ist anfällig und bei ausreichend erfasstem Datenverkehr kann die Verschlüsselung analysiert und unterbrochen werden. Nachdem Sie einen Zugangspunkt etwa einen Tag lang überwacht und den Verkehr eines Tages erfasst haben, Ein Angreifer kann ein Softwareprogramm ausführen, das die WEP-Verschlüsselung unterbricht . WEP ist ziemlich unsicher und es gibt andere Möglichkeiten, es schneller zu brechen, indem der Zugangspunkt ausgetrickst wird. WPA1 ist sicherer, aber immer noch anfällig.

Ausnutzen von WPS-Sicherheitslücken

VERBUNDEN: WPS (Wi-FI Protected Setup) ist unsicher: Deshalb sollten Sie es deaktivieren

Ein Angreifer könnte auch durch in Ihr Netzwerk eindringen Ausnutzen von Wi-Fi Protected Setup oder WPS . Mit WPS verfügt Ihr Router über eine 8-stellige PIN-Nummer, über die ein Gerät eine Verbindung herstellen kann, anstatt Ihre Verschlüsselungspassphrase anzugeben. Die PIN wird in zwei Gruppen überprüft: Zuerst überprüft der Router die ersten vier Ziffern und teilt dem Gerät mit, ob sie richtig sind, und dann überprüft der Router die letzten vier Ziffern und teilt dem Gerät mit, ob sie richtig sind. Es gibt eine relativ kleine Anzahl möglicher vierstelliger Nummern, sodass ein Angreifer die WPS-Sicherheit "brutal erzwingen" kann, indem er jede vierstellige Nummer ausprobiert, bis der Router ihnen mitteilt, dass sie die richtige erraten haben.

Sie können sich davor schützen, indem Sie WPS deaktivieren. Leider lassen einige Router WPS auch dann aktiviert, wenn Sie es in ihrer Weboberfläche deaktivieren. Sie sind möglicherweise sicherer, wenn Sie einen Router haben, der WPS überhaupt nicht unterstützt!

Brute-Forcing-WPA2-Passphrasen

VERBUNDEN: Erklärte Brute-Force-Angriffe: Wie jede Verschlüsselung anfällig ist

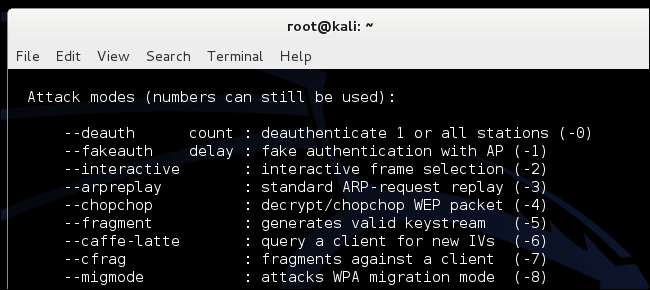

Moderne WPA2-Verschlüsselung muss sein "Brute-Forced" mit einem Wörterbuchangriff . Ein Angreifer überwacht ein Netzwerk und erfasst die Handshake-Pakete, die ausgetauscht werden, wenn ein Gerät eine Verbindung zu einem Zugriffspunkt herstellt. Diese Daten können einfach durch Deaktivieren eines angeschlossenen Geräts erfasst werden. Sie können dann versuchen, einen Brute-Force-Angriff auszuführen, mögliche Wi-Fi-Passphrasen zu überprüfen und festzustellen, ob sie den Handshake erfolgreich abschließen.

Angenommen, die Passphrase lautet "Passwort". WPA2-Passphrasen müssen zwischen acht und 63 Stellen haben, daher ist „Passwort“ vollkommen gültig. Ein Computer würde mit einer Wörterbuchdatei beginnen, die viele mögliche Passphrasen enthält, und diese einzeln ausprobieren. Zum Beispiel würde es versuchen, "Passwort", "letmein, 1", "opensesame" und so weiter. Diese Art von Angriff wird oft als "Wörterbuchangriff" bezeichnet, da eine Wörterbuchdatei erforderlich ist, die viele mögliche Kennwörter enthält.

Wir können leicht erkennen, wie häufig oder einfach Passwörter wie "Passwort" innerhalb eines kurzen Zeitrahmens erraten werden, während der Computer möglicherweise nie dazu kommt, eine längere, weniger offensichtliche Passphrase wie ":] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”Deshalb ist es wichtig, eine starke Passphrase mit a zu haben angemessene Länge.

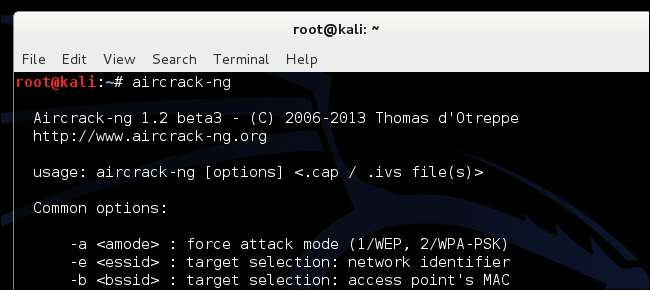

Werkzeuge des Handels

Wenn Sie die spezifischen Tools anzeigen möchten, die ein Angreifer verwenden würde, laden Sie sie herunter und führen Sie sie aus Kali Linux . Kali ist der Nachfolger von BackTrack, von dem Sie vielleicht schon gehört haben. Aircrack-ng, Kismet, Wireshark, Reaver und andere Tools zur Netzwerkdurchdringung sind vorinstalliert und einsatzbereit. Diese Tools benötigen möglicherweise etwas Wissen (oder Googeln), um sie tatsächlich zu verwenden.

Bei all diesen Methoden muss sich ein Angreifer natürlich in physischer Reichweite des Netzwerks befinden. Wenn Sie mitten im Nirgendwo leben, sind Sie weniger gefährdet. Wenn Sie in einem Wohnhaus in New York City wohnen, gibt es in der Nähe einige Leute, die sich ein unsicheres Netzwerk wünschen, auf das sie zurückgreifen können.

Bildnachweis: Manuel Fernando Gutiérrez auf Flickr