WPA2暗号化と強力なパスフレーズを使用してワイヤレスネットワークを保護することが重要です。しかし、実際にはどのような種類の攻撃から保護していますか?攻撃者が暗号化されたワイヤレスネットワークをクラックする方法は次のとおりです。

これは「ワイヤレスネットワークをクラックする方法」ガイドではありません。ネットワークを侵害するプロセスを説明するためにここにいるわけではありません。誰かがネットワークを侵害する可能性があることを理解してください。

暗号化されていないネットワークをスパイする

関連: パスワードなしでオープンWi-Fiネットワークをホストすべきではない理由

まず、可能な限り安全性の低いネットワークから始めましょう。 暗号化 。パスフレーズを入力しなくても、誰でも明らかにネットワークに接続してインターネット接続を使用できます。彼らが違法なことをし、それがあなたのIPアドレスにまでさかのぼると、これはあなたを法的な危険にさらす可能性があります。ただし、あまり明白ではない別のリスクがあります。

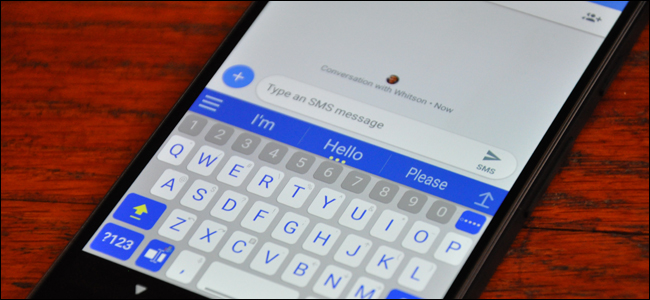

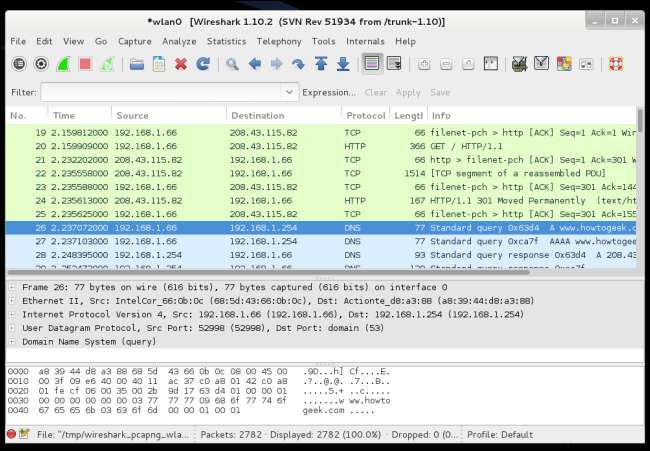

ネットワークが暗号化されていない場合、トラフィックはプレーンテキストで行き来します。範囲内の誰でも使用できます パケットキャプチャソフトウェア これは、ラップトップのWi-Fiハードウェアをアクティブにし、空中からワイヤレスパケットをキャプチャします。これは、近くのすべてのワイヤレストラフィックをキャプチャするため、一般にデバイスを「プロミスキャスモード」にすることとして知られています。次に、攻撃者はこれらのパケットを検査して、オンラインで何をしているかを確認できます。どれか HTTPS 接続はこれから保護されますが、すべてのHTTPトラフィックは脆弱になります。

Googleは、ストリートビュートラックでWi-Fiデータをキャプチャしているときに、これに熱心に取り組みました。彼らはオープンWi-Fiネットワークからいくつかのパケットをキャプチャし、それらには機密データが含まれている可能性があります。ネットワークの範囲内にいる誰もがこの機密データをキャプチャできます—さらに別の オープンWi-Fiネットワークを運用しない理由 。

隠されたワイヤレスネットワークを見つける

関連: 誤った安心感を持ってはいけません:Wi-Fiを保護するための5つの安全でない方法

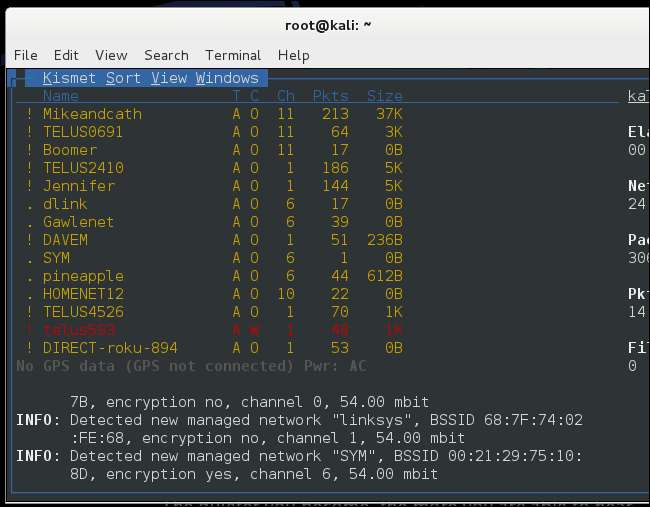

見つけることが可能です 「隠された」ワイヤレスネットワーク 近くのワイヤレスネットワークを表示するKismetのようなツールを使用します。これらのツールの多くでは、ワイヤレスネットワークのSSIDまたは名前が空白で表示されます。

これはあまり役に立ちません。攻撃者は、認証解除フレームをデバイスに送信できます。これは、アクセスポイントがシャットダウンした場合に送信する信号です。その後、デバイスはネットワークへの接続を再試行し、ネットワークのSSIDを使用して接続を試みます。この時点でSSIDを取得できます。ネットワークを長期間監視すると、当然、接続しようとしているクライアントがキャプチャされ、SSIDが明らかになるため、このツールは実際には必要ありません。

これが、ワイヤレスネットワークを非表示にしても役に立たない理由です。実際、それは実際に デバイスの安全性を低下させる 彼らは常に隠されたWi-Fiネットワークに接続しようとするからです。近くの攻撃者がこれらのリクエストを見て、隠れたアクセスポイントのふりをして、デバイスを侵害されたアクセスポイントに接続するように強制する可能性があります。

MACアドレスの変更

ネットワークトラフィックをキャプチャするネットワーク分析ツールには、アクセスポイントに接続されているデバイスとそのデバイスも表示されます Macアドレス 、前後に移動するパケットに表示されるもの。デバイスがアクセスポイントに接続されている場合、攻撃者はデバイスのMACアドレスがデバイスで機能することを知っています。

攻撃者は、Wi-FiハードウェアのMACアドレスを変更して、他のコンピューターのMACアドレスと一致させることができます。クライアントが切断または認証解除して強制的に切断するのを待ってから、自分のデバイスでWi-Fiネットワークに接続します。

WEPまたはWPA1暗号化のクラッキング

関連: WEP、WPA、およびWPA2Wi-Fiパスワードの違い

WPA2は、Wi-Fiを暗号化するための最新の安全な方法です。古いものを壊すことができる既知の攻撃があります WEPまたはWPA1暗号化 (WPA1は「WPA」暗号化と呼ばれることがよくありますが、ここではWPA1を使用して、古いバージョンのWPAについて話していること、およびWPA2の方が安全であることを強調しています)。

暗号化スキーム自体は脆弱であり、十分なトラフィックがキャプチャされると、暗号化を分析して破ることができます。アクセスポイントを約1日間監視し、約1日分のトラフィックをキャプチャした後、 攻撃者は、WEP暗号化を破るソフトウェアプログラムを実行できます 。 WEPはかなり安全ではなく、アクセスポイントをだましてより迅速に破壊する方法は他にもあります。 WPA1はより安全ですが、それでも脆弱です。

WPSの脆弱性の悪用

関連: Wi-Fi Protected Setup(WPS)は安全ではありません:これが無効にする必要がある理由です

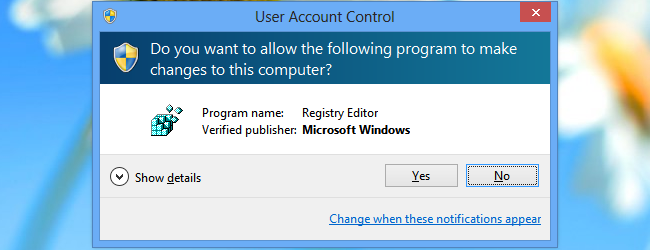

攻撃者は、次の方法でネットワークに侵入する可能性もあります。 Wi-Fi Protected Setup(WPS)を悪用する 。 WPSを使用すると、ルーターには、暗号化パスフレーズを提供するのではなく、デバイスが接続に使用できる8桁のPIN番号があります。 PINは2つのグループでチェックされます。最初に、ルーターは最初の4桁をチェックしてデバイスに正しいかどうかを通知し、次にルーターは最後の4桁をチェックしてデバイスに正しいかどうかを通知します。考えられる4桁の数字はかなり少ないため、攻撃者は、ルーターが正しい数字を推測したと通知するまで、4桁の数字をそれぞれ試行することで、WPSセキュリティを「ブルートフォース」することができます。

WPSを無効にすることで、これを防ぐことができます。残念ながら、一部のルーターでは、WebインターフェイスでWPSを無効にしても、実際には有効のままになっています。 WPSをまったくサポートしていないルーターを使用している方が安全な場合があります。

ブルートフォーシングWPA2パスフレーズ

関連: ブルートフォース攻撃の説明:すべての暗号化がどのように脆弱であるか

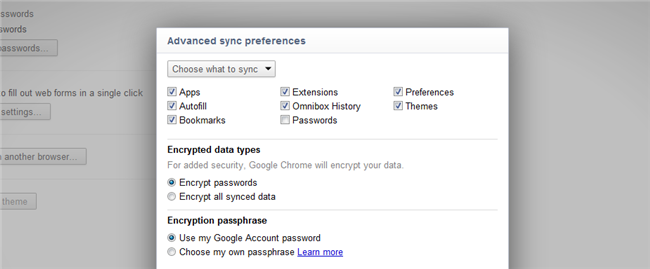

最新のWPA2暗号化は 辞書攻撃による「ブルートフォース」 。攻撃者はネットワークを監視し、デバイスがアクセスポイントに接続するときに交換されるハンドシェイクパケットをキャプチャします。このデータは、接続されているデバイスの認証を解除することで簡単に取得できます。次に、ブルートフォース攻撃の実行を試み、Wi-Fiパスフレーズの可能性を確認し、ハンドシェイクが正常に完了するかどうかを確認します。

たとえば、パスフレーズが「パスワード」であるとします。 WPA2パスフレーズは8〜63桁である必要があるため、「パスワード」は完全に有効です。コンピュータは、多くの可能なパスフレーズを含む辞書ファイルから始めて、それらを1つずつ試します。たとえば、「password」、「letmein、1」、「opensesame」などを試します。この種の攻撃は、多くの可能なパスワードを含む辞書ファイルを必要とするため、「辞書攻撃」と呼ばれることがよくあります。

「password」のような一般的または単純なパスワードが短い時間枠内でどのように推測されるかは簡単にわかりますが、コンピュータは「:] C / + [[ujA + S;」のような長くてわかりにくいパスフレーズを推測することはできません。 n9BYq9 <kM5'W + fc`Z#* U} G(/ W〜 @ q> z> T @ J#5E = g} uwF5?B?Xyg。」これが、強力なパスフレーズを使用することが重要である理由です。適度な長さ。

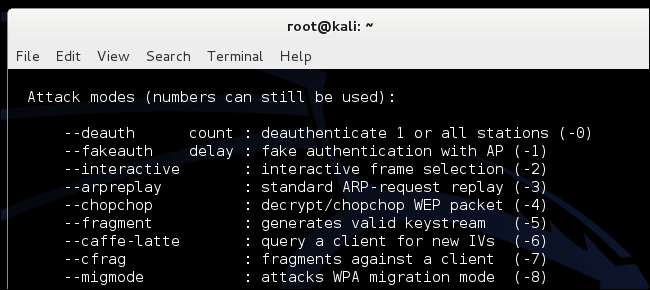

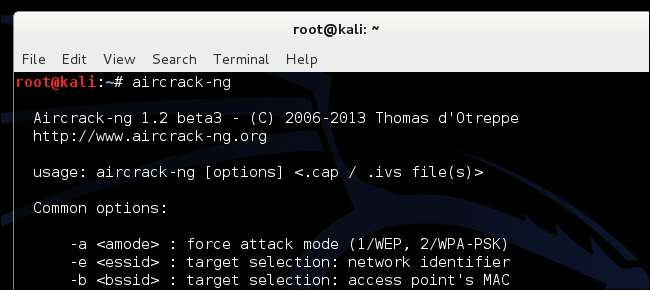

貿易の道具

攻撃者が使用する特定のツールを確認したい場合は、ダウンロードして実行します Kali Linux 。 Kaliは、聞いたことがあるかもしれないBackTrackの後継です。 Aircrack-ng、Kismet、Wireshark、Reaver、およびその他のネットワーク貫通ツールはすべてプリインストールされており、すぐに使用できます。もちろん、これらのツールを実際に使用するには、ある程度の知識(またはグーグル)が必要になる場合があります。

もちろん、これらすべての方法では、攻撃者がネットワークの物理的な範囲内にいる必要があります。どこにも住んでいない場合は、リスクが少なくなります。あなたがニューヨーク市のアパートに住んでいるなら、彼らが便乗することができる安全でないネットワークを望むかもしれないかなりの数の人々が近くにいます。

画像クレジット: FlickrのManuelFernandoGutiérrez