È importante proteggere la rete wireless con la crittografia WPA2 e una passphrase efficace. Ma contro quali tipi di attacchi lo stai proteggendo? Ecco come gli aggressori violano le reti wireless crittografate.

Questa non è una guida "come violare una rete wireless". Non siamo qui per guidarti attraverso il processo di compromissione di una rete: vogliamo che tu capisca come qualcuno potrebbe compromettere la tua rete.

Spiare una rete non crittografata

RELAZIONATO: Perché non dovresti ospitare una rete Wi-Fi aperta senza una password

Innanzitutto, iniziamo con la rete meno sicura possibile: una rete aperta senza crittografia . Ovviamente chiunque può connettersi alla rete e utilizzare la propria connessione Internet senza fornire una passphrase. Questo potrebbe metterti in pericolo legale se fanno qualcosa di illegale e viene fatto risalire al tuo indirizzo IP. Tuttavia, esiste un altro rischio meno ovvio.

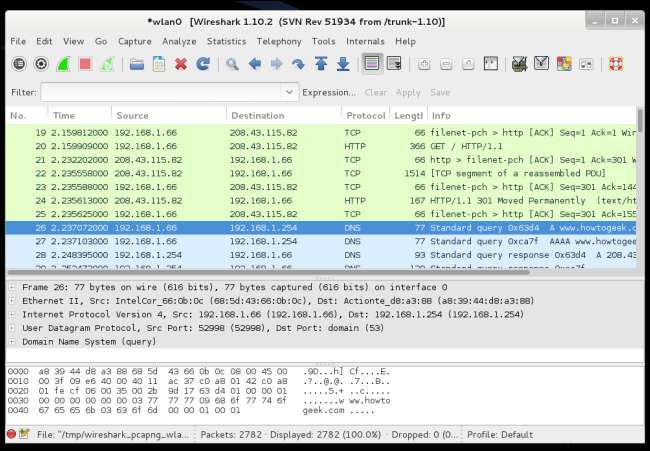

Quando una rete non è crittografata, il traffico viaggia avanti e indietro in testo normale. Chiunque nel raggio di azione può utilizzare software per l'acquisizione di pacchetti che attiva l'hardware Wi-Fi di un laptop e cattura i pacchetti wireless dall'aria. Questo è generalmente noto come mettere il dispositivo in "modalità promiscua", poiché cattura tutto il traffico wireless nelle vicinanze. L'autore dell'attacco potrebbe quindi ispezionare questi pacchetti e vedere cosa stai facendo online. Qualunque HTTPS le connessioni saranno protette da questo, ma tutto il traffico HTTP sarà vulnerabile.

Google si è presa un po 'di tempo per questo quando acquisivano dati Wi-Fi con i loro camion Street View. Hanno catturato alcuni pacchetti da reti Wi-Fi aperte e quelli potrebbero contenere dati sensibili. Chiunque si trovi nel raggio della tua rete può acquisire questi dati sensibili, ancora un altro motivo per non utilizzare una rete Wi-Fi aperta .

Trovare una rete wireless nascosta

RELAZIONATO: Non avere un falso senso di sicurezza: 5 modi non sicuri per proteggere il tuo Wi-Fi

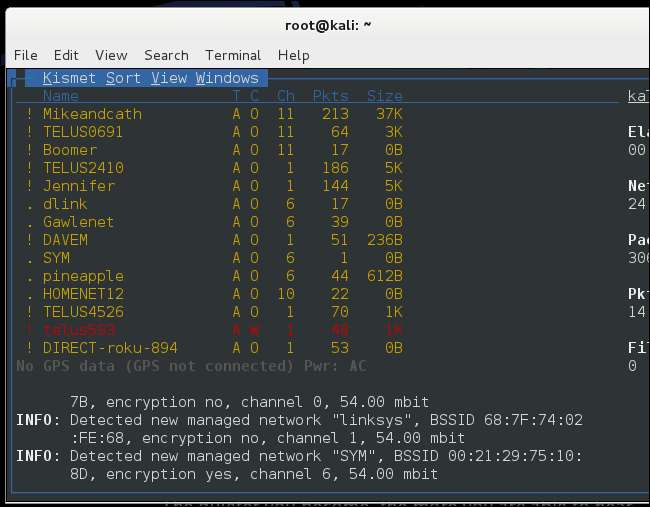

È possibile trovare Reti wireless "nascoste" con strumenti come Kismet, che mostrano le reti wireless nelle vicinanze. L'SSID o il nome della rete wireless verrà visualizzato vuoto in molti di questi strumenti.

Questo non aiuterà molto. Gli aggressori possono inviare un frame di cancellazione a un dispositivo, che è il segnale che un punto di accesso invierebbe se si spegnesse. Il dispositivo tenterà quindi di connettersi nuovamente alla rete e lo farà utilizzando l'SSID della rete. L'SSID può essere acquisito in questo momento. Questo strumento non è nemmeno realmente necessario, poiché il monitoraggio di una rete per un periodo di tempo prolungato comporterà naturalmente l'acquisizione di un client che tenta di connettersi, rivelando l'SSID.

Questo è il motivo per cui nascondere la tua rete wireless non ti aiuterà. In effetti, può effettivamente rendere i tuoi dispositivi meno sicuri perché cercheranno di connettersi alla rete Wi-Fi nascosta in ogni momento. Un utente malintenzionato nelle vicinanze potrebbe vedere queste richieste e fingere di essere il tuo punto di accesso nascosto, costringendo il tuo dispositivo a connettersi a un punto di accesso compromesso.

Modifica di un indirizzo MAC

Gli strumenti di analisi della rete che catturano il traffico di rete mostreranno anche i dispositivi collegati a un punto di accesso insieme al loro Indirizzo MAC , qualcosa che è visibile nei pacchetti che viaggiano avanti e indietro. Se un dispositivo è connesso al punto di accesso, l'aggressore sa che l'indirizzo MAC del dispositivo funzionerà con il dispositivo.

L'aggressore può quindi modificare l'indirizzo MAC del proprio hardware Wi-Fi in modo che corrisponda all'indirizzo MAC dell'altro computer. Aspettano che il client si disconnetta o lo rimuova e lo costringa a disconnettersi, quindi si connettono alla rete Wi-Fi con il proprio dispositivo.

Cracking della crittografia WEP o WPA1

RELAZIONATO: La differenza tra le password Wi-Fi WEP, WPA e WPA2

WPA2 è il modo moderno e sicuro per crittografare il tuo Wi-Fi. Sono noti attacchi che possono rompere il vecchio Crittografia WEP o WPA1 (WPA1 è spesso indicato semplicemente come crittografia "WPA", ma qui utilizziamo WPA1 per sottolineare che stiamo parlando della versione precedente di WPA e che WPA2 è più sicuro).

Lo schema di crittografia stesso è vulnerabile e, con abbastanza traffico catturato, la crittografia può essere analizzata e interrotta. Dopo aver monitorato un punto di accesso per circa un giorno e aver acquisito circa un giorno di traffico, un utente malintenzionato può eseguire un programma software che interrompe la crittografia WEP . WEP è abbastanza insicuro e ci sono altri modi per interromperlo più rapidamente ingannando il punto di accesso. WPA1 è più sicuro, ma è ancora vulnerabile.

Sfruttare le vulnerabilità di WPS

RELAZIONATO: Wi-FI Protected Setup (WPS) non è sicuro: ecco perché dovresti disabilitarlo

Un utente malintenzionato potrebbe anche penetrare nella tua rete sfruttando Wi-Fi Protected Setup o WPS . Con WPS, il router dispone di un numero PIN di 8 cifre che un dispositivo può utilizzare per connettersi anziché fornire la passphrase di crittografia. Il PIN viene verificato in due gruppi: in primo luogo, il router controlla le prime quattro cifre e comunica al dispositivo se sono corrette, quindi il router controlla le ultime quattro cifre e comunica al dispositivo se hanno ragione. Esiste un numero piuttosto ridotto di possibili numeri a quattro cifre, quindi un utente malintenzionato può "forzare" la sicurezza WPS provando ogni numero a quattro cifre fino a quando il router non dice loro di aver indovinato quello corretto.

È possibile proteggersi da ciò disabilitando WPS. Sfortunatamente, alcuni router in realtà lasciano WPS abilitato anche quando lo disabiliti nella loro interfaccia web. Potresti essere più sicuro se hai un router che non supporta affatto WPS!

Passphrase WPA2 forzate

RELAZIONATO: Spiegazione degli attacchi di forza bruta: come tutta la crittografia è vulnerabile

La moderna crittografia WPA2 deve essere "Forzato" con un attacco del dizionario . Un utente malintenzionato monitora una rete, acquisendo i pacchetti di handshake scambiati quando un dispositivo si connette a un punto di accesso. Questi dati possono essere facilmente acquisiti annullando l'autorizzazione di un dispositivo connesso. Possono quindi tentare di eseguire un attacco di forza bruta, controllando possibili passphrase Wi-Fi e verificando se completeranno con successo la stretta di mano.

Ad esempio, supponiamo che la passphrase sia "password". Le passphrase WPA2 devono essere comprese tra otto e 63 cifre, quindi "password" è perfettamente valida. Un computer inizierebbe con un file dizionario contenente molte possibili passphrase e le proverebbe una per una. Ad esempio, proverebbe "password", "letmein, 1" "opensesame" e così via. Questo tipo di attacco è spesso chiamato "attacco dizionario" perché richiede un file dizionario contenente molte possibili password.

Possiamo facilmente vedere come password comuni o semplici come "password" verranno indovinate in un breve lasso di tempo, mentre il computer potrebbe non riuscire mai a indovinare una passphrase più lunga e meno ovvia come ":] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. "Questo è il motivo per cui è importante avere una passphrase forte con un lunghezza ragionevole.

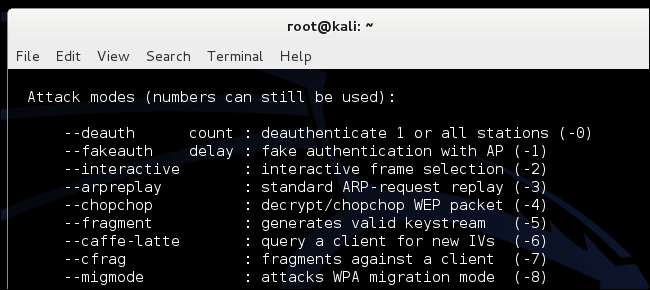

Strumenti del mestiere

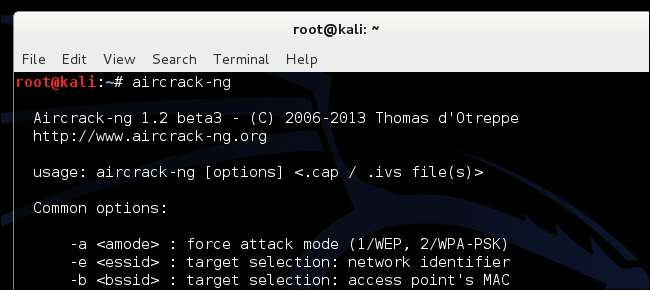

Se vuoi vedere gli strumenti specifici che un utente malintenzionato potrebbe utilizzare, scarica ed esegue Kali Linux . Kali è il successore di BackTrack, di cui potresti aver sentito parlare. Aircrack-ng, Kismet, Wireshark, Reaver e altri strumenti di penetrazione della rete sono tutti preinstallati e pronti per l'uso. Questi strumenti possono richiedere una certa conoscenza (o cercare su Google) per essere effettivamente utilizzati, ovviamente.

Tutti questi metodi richiedono che un utente malintenzionato si trovi all'interno della portata fisica della rete, ovviamente. Se vivi in mezzo al nulla, sei meno a rischio. Se vivi in un condominio a New York City, ci sono un bel po 'di persone nelle vicinanze che potrebbero desiderare una rete insicura su cui poter contare.

Credito immagine: Manuel Fernando Gutiérrez su Flickr