Fontos, hogy a vezeték nélküli hálózatot WPA2 titkosítással és erős jelszóval biztosítsa. De milyen támadások ellen védi meg valójában? Így támadják meg a támadók a titkosított vezeték nélküli hálózatokat.

Ez nem egy útmutató a vezeték nélküli hálózat feltöréséhez. Nem azért vagyunk itt, hogy végigvezessük Önt a hálózat veszélyeztetésén - szeretnénk, ha megértené, hogyan veszélyeztetheti valaki a hálózatát.

Kémkedés egy titkosítatlan hálózaton

ÖSSZEFÜGGŐ: Miért nem kellene nyitott Wi-Fi hálózatot üzemeltetnie jelszó nélkül?

Először is kezdjük a lehető legkevésbé biztonságos hálózattal: Nyitott hálózattal, amelynek nincs Titkosítás . Bárki nyilvánvalóan jelszó megadása nélkül csatlakozhat a hálózathoz és használhatja az internetkapcsolatot. Ez jogi veszélybe sodorhatja, ha törvényellenesen cselekszenek, és az IP-címére vezethető vissza. Van azonban egy másik, kevésbé nyilvánvaló kockázat.

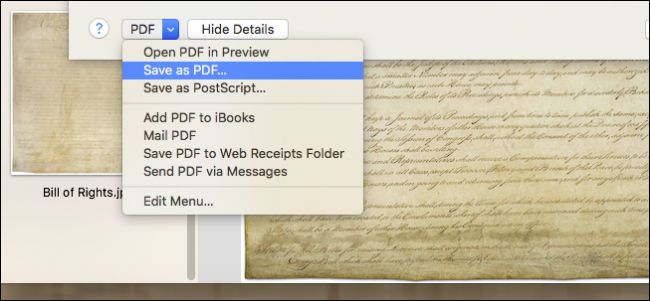

Ha egy hálózat nincs titkosítva, a forgalom egyszerű szöveggel előre-hátra halad. A hatótávolságon belül bárki használhatja csomag-rögzítő szoftver amely aktiválja a laptop Wi-Fi hardverét és a levegőből rögzíti a vezeték nélküli csomagokat. Ezt általában úgy hívják, hogy a készüléket „elárasztó módba” állítják, mivel az az összes közeli vezeték nélküli forgalmat lefedi. Ezután a támadó megvizsgálhatja ezeket a csomagokat, és megnézheti, mit csinál online. Bármi HTTPS a kapcsolatok védettek lesznek ettől, de az összes HTTP forgalom sérülékeny lesz.

A Google némi meleget vett erre, amikor az utcaképes teherautóikkal Wi-Fi-adatokat rögzítettek. Elkaptak néhány csomagot a nyílt Wi-Fi hálózatokról, és ezek érzékeny adatokat tartalmazhattak. Bárki, aki a hálózata hatósugarán belül van, rögzítheti ezeket az érzékeny adatokat - még egyet miért nem működtet nyitott Wi-Fi-hálózatot .

Rejtett vezeték nélküli hálózat keresése

ÖSSZEFÜGGŐ: Ne legyen hamis biztonságérzete: 5 nem biztonságos módszer a Wi-Fi biztonságának biztosítására

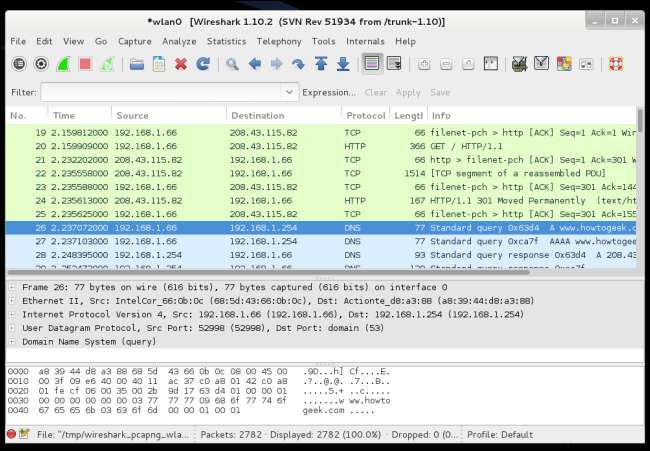

Meg lehet találni „Rejtett” vezeték nélküli hálózatok olyan eszközökkel, mint a Kismet, amelyek a közeli vezeték nélküli hálózatokat mutatják. A vezeték nélküli hálózat SSID-je vagy neve üresen jelenik meg számos ilyen eszközben.

Ez nem segít túl sokat. A támadók elküldhetik a deauth keretet egy eszközre, ez az a jel, amelyet egy hozzáférési pont küldene, ha leállna. Ezután az eszköz ismét megpróbál csatlakozni a hálózathoz, és ezt a hálózat SSID-jével fogja megtenni. Az SSID ekkor rögzíthető. Erre az eszközre nem is igazán van szükség, mivel egy hálózat hosszabb ideig történő figyelése természetesen azt eredményezi, hogy egy kliens megpróbál csatlakozni, és felfedi az SSID-t.

Ezért nem segít a vezeték nélküli hálózat elrejtése. Valójában valóban tegye kevésbé biztonságossá az eszközeit mert mindig megpróbálnak csatlakozni a rejtett Wi-Fi hálózathoz. A közelben lévő támadó láthatja ezeket a kéréseket, és úgy teheti magát, mintha rejtett hozzáférési pontja lenne, és arra kényszeríti eszközét, hogy csatlakozzon egy sérült hozzáférési ponthoz.

MAC-cím módosítása

A hálózati forgalmat rögzítő hálózatelemző eszközök a hozzáférési ponthoz csatlakoztatott eszközöket is megmutatják Mac cím , ami látható az oda-vissza utazó csomagokban. Ha egy eszköz csatlakozik a hozzáférési ponthoz, a támadó tudja, hogy az eszköz MAC-címe együtt fog működni az eszközzel.

A támadó ezután megváltoztathatja a Wi-Fi hardver MAC-címét, hogy megfeleljen a másik számítógép MAC-címének. Megvárták, amíg az ügyfél leválasztja vagy megszünteti, és kikapcsolásra kényszeríti, majd a saját eszközükkel csatlakoznak a Wi-Fi hálózathoz.

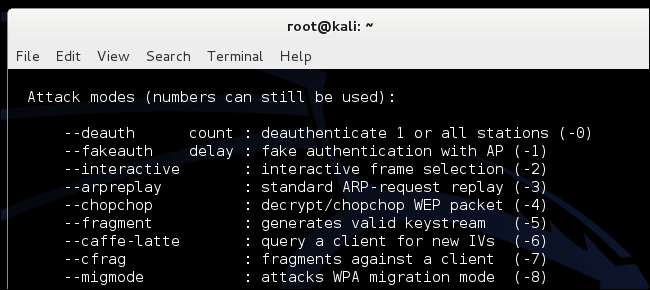

WEP vagy WPA1 titkosítás feltörése

ÖSSZEFÜGGŐ: A WEP, WPA és WPA2 Wi-Fi jelszavak közötti különbség

A WPA2 a modern, biztonságos módszer a Wi-Fi titkosításához. Vannak olyan támadások, amelyek megtörhetik az idősebbeket WEP vagy WPA1 titkosítás (A WPA1-et gyakran csak WPA-titkosításnak nevezik, de itt a WPA1-et használjuk annak hangsúlyozására, hogy a WPA régebbi verziójáról beszélünk, és hogy a WPA2 biztonságosabb).

Maga a titkosítási séma sebezhető, és elegendő forgalom elfoglalása esetén a titkosítás elemezhető és megszakítható. Miután kb. Egy nap figyelte a hozzáférési pontot, és körülbelül egy nap forgalmat rögzített, a támadó futtathat olyan szoftvert, amely megszakítja a WEP titkosítást . A WEP meglehetősen bizonytalan, és vannak más módszerek is a gyorsabb feltörésre a hozzáférési pont átverésével. A WPA1 biztonságosabb, de még mindig sérülékeny.

A WPS biztonsági réseinek kihasználása

ÖSSZEFÜGGŐ: A Wi-Fi Protected Setup (WPS) nem biztonságos: Ezért tiltsa le

A támadó azáltal is betörhet a hálózatába a Wi-Fi Protected Setup vagy a WPS kihasználása . A WPS használatával az útválasztónak van egy 8 jegyű PIN-száma, amelyet egy eszköz használhat a csatlakozáshoz ahelyett, hogy megadná a titkosítási jelszót. A PIN-kódot két csoportban ellenőrizzük - először az útválasztó ellenőrzi az első négy számjegyet, és megmondja az eszköznek, hogy igazuk van-e, majd a router ellenőrzi az utolsó négy számjegyet, és megmondja az eszköznek, hogy igazuk van-e. Meglehetősen kevés lehetséges négyjegyű szám létezik, így a támadó „durván kényszerítheti” a WPS biztonságát azáltal, hogy minden négyjegyű számot megpróbál, amíg az útválasztó el nem mondja, hogy kitalálta a helyes számot.

Ez ellen a WPS letiltásával védekezhet. Sajnos egyes útválasztók valóban akkor is engedélyezik a WPS-t, ha letiltja azt a webes felületükön. Biztonságosabb lehet, ha van olyan útválasztója, amely egyáltalán nem támogatja a WPS-t!

Brute-kényszerítő WPA2 jelszavak

ÖSSZEFÜGGŐ: Brute-Force támadások magyarázata: Hogyan sérülhet meg az összes titkosítás?

A modern WPA2 titkosításnak meg kell lennie Szótlan támadással „brute-kényszerítve” . A támadó figyeli a hálózatot, rögzítve azokat a kézfogási csomagokat, amelyeket akkor cserélnek, amikor egy eszköz csatlakozik egy hozzáférési ponthoz. Ezeket az adatokat könnyen meg lehet ragadni egy csatlakoztatott eszköz engedélyének megszüntetésével. Ezután megkísérelhetik a nyers erőszakos támadást, ellenőrizve az esetleges Wi-Fi jelszavakat, és megnézhetik, sikerrel teljesítik-e a kézfogást.

Tegyük fel például, hogy a jelszó „jelszó”. A WPA2 jelszavaknak nyolc és 63 számjegy között kell lenniük, így a „jelszó” tökéletesen érvényes. A számítógép egy sok lehetséges jelmondatot tartalmazó szótárfájlral kezdene, és egyenként kipróbálná őket. Például kipróbálná a „jelszó”, „letmein, 1”, „opensesame” stb. Ezt a fajta támadást gyakran „szótári támadásnak” nevezik, mert sok lehetséges jelszót tartalmazó szótárfájlra van szükség.

Könnyen beláthatjuk, hogy az általános vagy egyszerű jelszavak, mint például a „jelszó”, rövid időn belül kitalálhatóak lesznek, míg a számítógép soha nem tudja kitalálni egy hosszabb, kevésbé nyilvánvaló jelszót, mint például: “:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. "Ezért fontos, hogy erős jelszó legyen egy ésszerű hosszúságú.

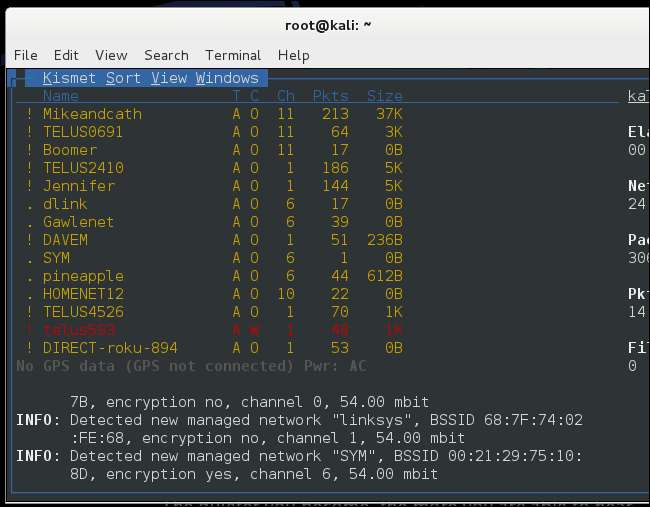

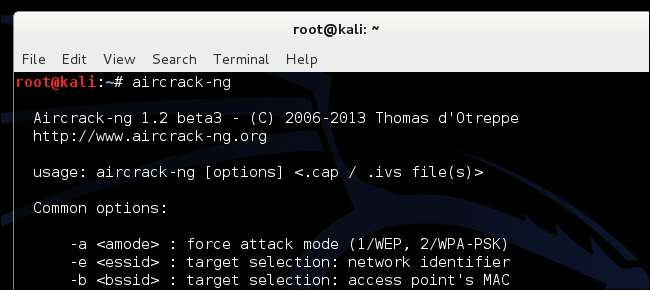

kereskedelmi eszközök

Ha meg szeretné tekinteni a támadó által használt konkrét eszközöket, töltse le és futtassa Kali Linux . Kali a BackTrack utódja, amelyről talán már hallottál. Az Aircrack-ng, a Kismet, a Wireshark, a Reaver és más hálózati penetrációs eszközök előre telepítve vannak és használatra készek. Ezek az eszközök természetesen némi tudást (vagy guglizást) igénybe vehetnek.

Mindezek a módszerek megkövetelik, hogy a támadó természetesen a hálózat fizikai tartományán belül legyen. Ha a semmi közepén élsz, akkor kevesebb a veszélye. Ha egy New York-i apartmanházban lakik, a közelben sok olyan ember van, aki egy olyan bizonytalan hálózatot szeretne, amelyre visszacsatolhat.

Kép jóváírása: Manuel Fernando Gutiérrez a Flickr-en