É importante proteger sua rede sem fio com criptografia WPA2 e uma senha forte. Mas contra quais tipos de ataques você o está protegendo? Veja como os invasores violam redes sem fio criptografadas.

Este não é um guia de “como quebrar uma rede sem fio”. Não estamos aqui para orientar você no processo de comprometimento de uma rede - queremos que você entenda como alguém pode comprometer sua rede.

Espionagem em uma rede não criptografada

RELACIONADOS: Por que você não deve hospedar uma rede Wi-Fi aberta sem uma senha

Primeiro, vamos começar com a rede menos segura possível: uma rede aberta sem criptografia . Qualquer pessoa pode obviamente se conectar à rede e usar sua conexão de Internet sem fornecer uma senha longa. Isso pode colocar você em perigo legal se eles fizerem algo ilegal e for rastreado até seu endereço IP. No entanto, há outro risco que é menos óbvio.

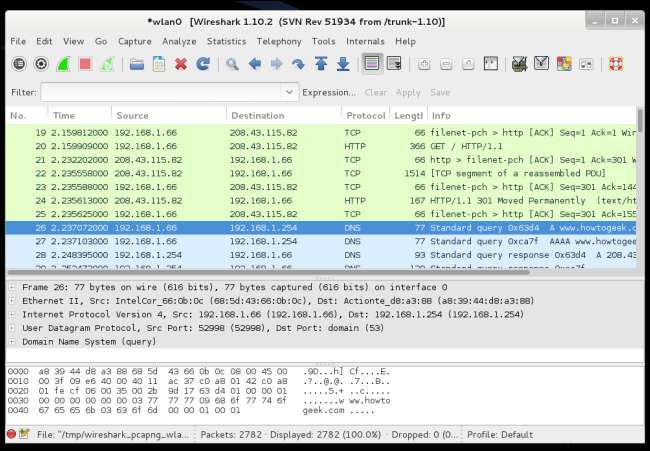

Quando uma rede não está criptografada, o tráfego vai e vem em texto simples. Qualquer pessoa dentro do alcance pode usar software de captura de pacotes que ativa o hardware Wi-Fi de um laptop e captura os pacotes sem fio do ar. Isso geralmente é conhecido como colocar o dispositivo em “modo promíscuo”, pois captura todo o tráfego sem fio próximo. O invasor pode então inspecionar esses pacotes e ver o que você está fazendo online. Qualquer HTTPS as conexões serão protegidas disso, mas todo o tráfego HTTP estará vulnerável.

O Google levou a sério isso quando estavam capturando dados de Wi-Fi com seus caminhões do Street View. Eles capturaram alguns pacotes de redes Wi-Fi abertas e podem conter dados confidenciais. Qualquer pessoa dentro do alcance de sua rede pode capturar esses dados confidenciais - mais um razão para não operar uma rede Wi-Fi aberta .

Encontrar uma rede sem fio oculta

RELACIONADOS: Não tenha uma falsa sensação de segurança: 5 maneiras inseguras de proteger seu Wi-Fi

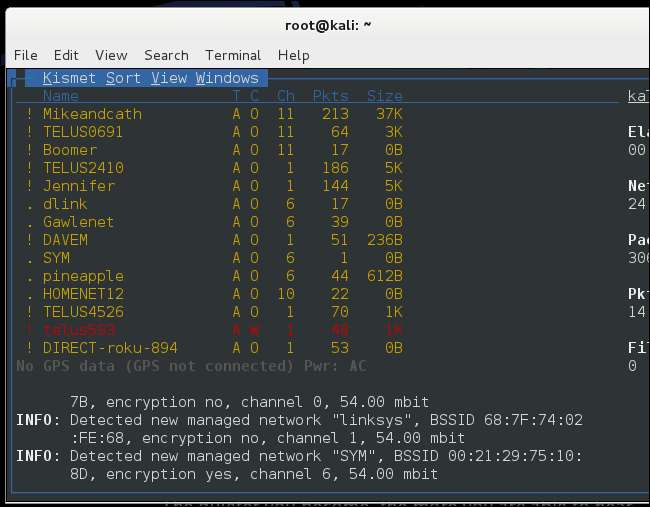

É possível encontrar Redes sem fio “ocultas” com ferramentas como Kismet, que mostram redes sem fio próximas. O SSID da rede sem fio, ou nome, será exibido em branco em muitas dessas ferramentas.

Isso não vai ajudar muito. Os invasores podem enviar um quadro de desautura para um dispositivo, que é o sinal que um ponto de acesso enviaria se estivesse sendo desligado. O dispositivo tentará se conectar à rede novamente e o fará usando o SSID da rede. O SSID pode ser capturado neste momento. Esta ferramenta nem é realmente necessária, pois monitorar uma rede por um longo período de tempo irá naturalmente resultar na captura de um cliente tentando se conectar, revelando o SSID.

É por isso que ocultar sua rede sem fio não vai ajudá-lo. Na verdade, pode realmente torne seus dispositivos menos seguros porque eles sempre tentarão se conectar à rede Wi-Fi oculta. Um invasor próximo pode ver essas solicitações e fingir ser seu ponto de acesso oculto, forçando seu dispositivo a se conectar a um ponto de acesso comprometido.

Alterando um endereço MAC

As ferramentas de análise de rede que capturam o tráfego da rede também mostram os dispositivos conectados a um ponto de acesso junto com seus Endereço MAC , algo que é visível nos pacotes que viajam para frente e para trás. Se um dispositivo estiver conectado ao ponto de acesso, o invasor sabe que o endereço MAC do dispositivo funcionará com o dispositivo.

O invasor pode então alterar o endereço MAC de seu hardware Wi-Fi para corresponder ao endereço MAC do outro computador. Eles esperariam que o cliente se desconectasse ou desautorizasse e forçaria a desconexão e, em seguida, se conectassem à rede Wi-Fi com seu próprio dispositivo.

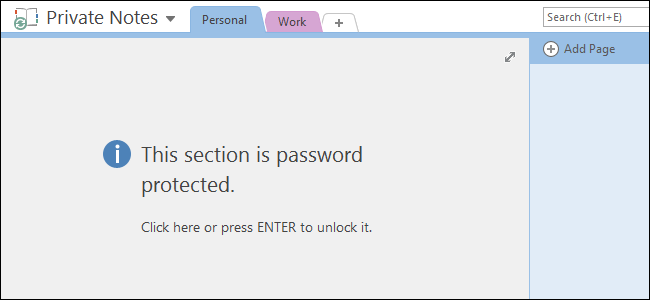

Criptografia WEP ou WPA1 de cracking

RELACIONADOS: A diferença entre as senhas de Wi-Fi WEP, WPA e WPA2

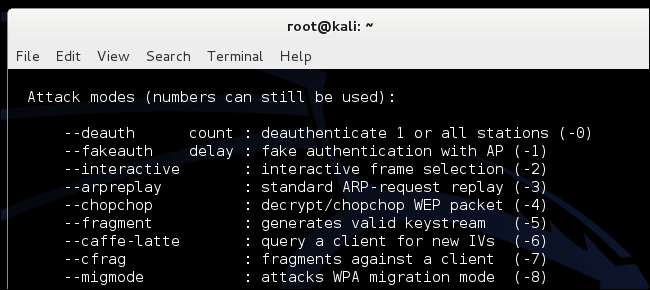

WPA2 é a maneira moderna e segura de criptografar seu Wi-Fi. Existem ataques conhecidos que podem quebrar os antigos Criptografia WEP ou WPA1 (WPA1 é frequentemente referido apenas como criptografia “WPA”, mas usamos WPA1 aqui para enfatizar que estamos falando sobre a versão mais antiga do WPA e que o WPA2 é mais seguro).

O esquema de criptografia em si é vulnerável e, com o tráfego capturado suficiente, a criptografia pode ser analisada e quebrada. Depois de monitorar um ponto de acesso por cerca de um dia e capturar o tráfego de um dia, um invasor pode executar um programa de software que quebra a criptografia WEP . WEP é bastante inseguro e há outras maneiras de quebrá-lo mais rapidamente enganando o ponto de acesso. WPA1 é mais seguro, mas ainda é vulnerável.

Explorando vulnerabilidades WPS

RELACIONADOS: A configuração protegida de Wi-FI (WPS) é insegura: veja por que você deve desativá-la

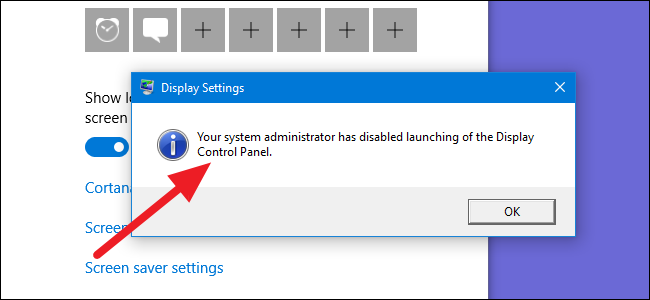

Um invasor também pode invadir sua rede explorando Wi-Fi Protected Setup, ou WPS . Com o WPS, seu roteador tem um número PIN de 8 dígitos que um dispositivo pode usar para se conectar em vez de fornecer sua senha de criptografia. O PIN é verificado em dois grupos - primeiro, o roteador verifica os primeiros quatro dígitos e diz ao dispositivo se eles estão certos e, em seguida, o roteador verifica os últimos quatro dígitos e diz ao dispositivo se eles estão certos. Há um número bastante pequeno de números possíveis de quatro dígitos, então um invasor pode “forçar bruta” a segurança WPS tentando cada número de quatro dígitos até que o roteador diga que eles adivinharam o correto.

Você pode se proteger contra isso desabilitando o WPS. Infelizmente, alguns roteadores realmente deixam o WPS habilitado mesmo quando você o desabilita em sua interface da web. Você pode estar mais seguro se tiver um roteador que não seja compatível com WPS!

Frases-senhas WPA2 de força bruta

RELACIONADOS: Explicação dos ataques de força bruta: como toda a criptografia é vulnerável

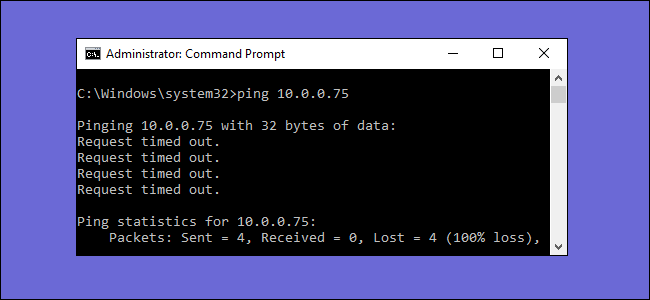

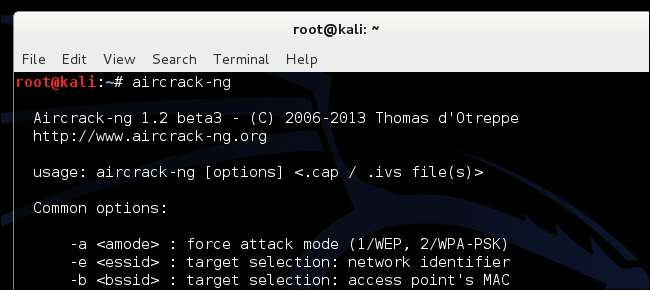

A criptografia WPA2 moderna deve ser “Força bruta” com um ataque de dicionário . Um invasor monitora uma rede, capturando os pacotes de handshake que são trocados quando um dispositivo se conecta a um ponto de acesso. Esses dados podem ser facilmente capturados desautorizando um dispositivo conectado. Eles podem então tentar executar um ataque de força bruta, verificando possíveis senhas de Wi-Fi e ver se eles concluirão o handshake com êxito.

Por exemplo, digamos que a senha seja “senha”. As frases de acesso WPA2 devem ter entre oito e 63 dígitos, portanto, a “senha” é perfeitamente válida. Um computador começaria com um arquivo de dicionário contendo muitas senhas possíveis e as tentaria uma por uma. Por exemplo, ele tentaria “senha”, “letmein, 1” “opensesame” e assim por diante. Esse tipo de ataque é freqüentemente chamado de “ataque de dicionário” porque requer um arquivo de dicionário contendo muitas senhas possíveis.

Podemos ver facilmente como senhas comuns ou simples como “senha” serão adivinhadas em um curto período de tempo, enquanto o computador pode nunca tentar adivinhar uma senha longa e menos óbvia como “:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”É por isso que é importante ter uma senha longa com um comprimento razoável.

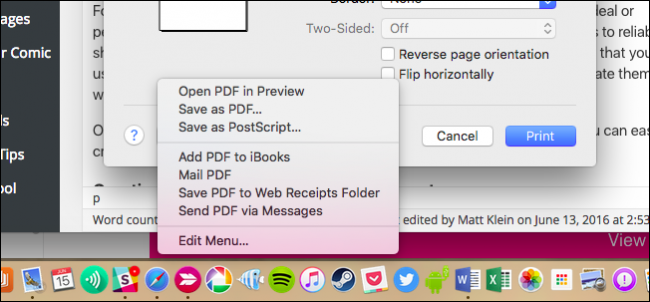

Ferramentas do Comércio

Se você quiser ver as ferramentas específicas que um invasor usaria, baixe e execute Kali Linux . Kali é a sucessora do BackTrack, sobre o qual você já deve ter ouvido falar. Aircrack-ng, Kismet, Wireshark, Reaver e outras ferramentas de penetração de rede estão todas pré-instaladas e prontas para uso. Essas ferramentas podem exigir algum conhecimento (ou pesquisar) para realmente usar, é claro.

Todos esses métodos requerem que um invasor esteja dentro do alcance físico da rede, é claro. Se você mora no meio do nada, você corre menos riscos. Se você mora em um prédio de apartamentos na cidade de Nova York, há algumas pessoas por perto que podem querer uma rede insegura à qual possam pegar carona.

Crédito da imagem: Manuel Fernando Gutiérrez on Flickr