WPA2 एन्क्रिप्शन और एक मजबूत पासफ़्रेज़ के साथ अपने वायरलेस नेटवर्क को सुरक्षित करना महत्वपूर्ण है। लेकिन आप वास्तव में किस तरह के हमलों के खिलाफ इसे हासिल कर रहे हैं? यहाँ बताया गया है कि कैसे हमलावर एन्क्रिप्टेड वायरलेस नेटवर्क को क्रैक करते हैं।

यह "वायरलेस नेटवर्क को क्रैक करने के लिए" गाइड नहीं है। नेटवर्क से समझौता करने की प्रक्रिया के माध्यम से हम यहां नहीं चल सकते - हम चाहते हैं कि आप यह समझें कि कोई व्यक्ति आपके नेटवर्क से कैसे समझौता कर सकता है।

एक अनएन्क्रिप्टेड नेटवर्क पर जासूसी

सम्बंधित: आपको पासवर्ड के बिना ओपन वाई-फाई नेटवर्क होस्ट क्यों नहीं करना चाहिए

सबसे पहले, आइए कम से कम सुरक्षित नेटवर्क के साथ शुरुआत करें: एक खुला नेटवर्क जिसमें कोई नहीं है एन्क्रिप्शन । कोई भी स्पष्ट रूप से नेटवर्क से जुड़ सकता है और पासफ़्रेज़ प्रदान किए बिना आपके इंटरनेट कनेक्शन का उपयोग कर सकता है। यदि वे कुछ अवैध करते हैं और यह आपके आईपी पते पर वापस आ जाता है तो यह आपको कानूनी खतरे में डाल सकता है। हालाँकि, एक और जोखिम है जो कम स्पष्ट है।

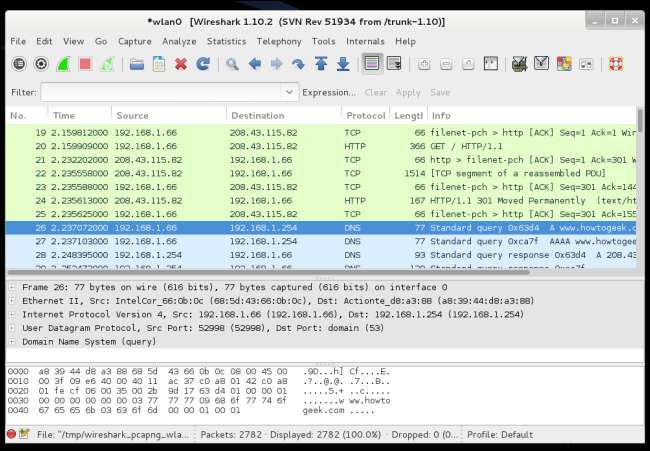

जब कोई नेटवर्क अनएन्क्रिप्टेड होता है, तो ट्रैफिक प्लेनटेक्स्ट में आगे-पीछे होता है। सीमा के भीतर कोई भी उपयोग कर सकता है पैकेट कैप्चरिंग सॉफ्टवेयर जो लैपटॉप के वाई-फाई हार्डवेयर को सक्रिय करता है और वायरलेस पैकेट को हवा से पकड़ता है। यह आमतौर पर डिवाइस को "प्रोमिसस मोड" में रखने के रूप में जाना जाता है, क्योंकि यह सभी पास के वायरलेस ट्रैफ़िक को कैप्चर करता है। फिर हमलावर इन पैकेटों का निरीक्षण कर सकता है और देख सकता है कि आप ऑनलाइन क्या कर रहे हैं। कोई भी HTTPS इससे कनेक्शन सुरक्षित रहेंगे, लेकिन सभी HTTP ट्रैफ़िक असुरक्षित होंगे।

Google ने इसके लिए कुछ गर्मी ली जब वे अपने स्ट्रीट व्यू ट्रकों के साथ वाई-फाई डेटा कैप्चर कर रहे थे। उन्होंने खुले वाई-फाई नेटवर्क से कुछ पैकेटों पर कब्जा कर लिया, और उनमें संवेदनशील डेटा हो सकता है। आपके नेटवर्क की सीमा के भीतर कोई भी इस संवेदनशील डेटा को पकड़ सकता है - फिर भी दूसरा ओपन वाई-फाई नेटवर्क संचालित न करने का कारण .

एक हिडन वायरलेस नेटवर्क ढूँढना

सम्बंधित: सुरक्षा की झूठी भावना न रखें: अपने वाई-फाई को सुरक्षित करने के लिए 5 असुरक्षित तरीके

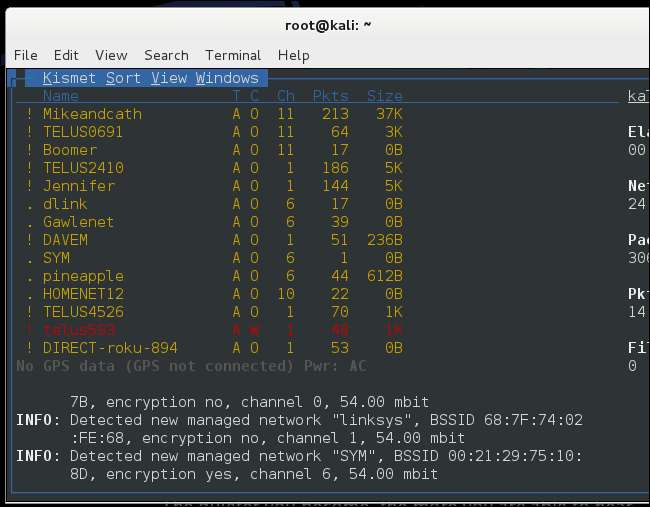

इसे खोजना संभव है "छिपा" वायरलेस नेटवर्क किस्मत जैसे उपकरणों के साथ, जो आस-पास के वायरलेस नेटवर्क दिखाते हैं। वायरलेस नेटवर्क का SSID, या नाम, इन कई उपकरणों में रिक्त के रूप में प्रदर्शित किया जाएगा।

इससे बहुत अधिक मदद नहीं मिली। हमलावर एक डेथथ फ्रेम को एक डिवाइस पर भेज सकते हैं, जो सिग्नल है एक एक्सेस प्वाइंट भेजेगा यदि यह बंद हो रहा था। डिवाइस फिर से नेटवर्क से जुड़ने का प्रयास करेगा, और यह नेटवर्क के SSID का उपयोग करके ऐसा करेगा। इस समय SSID को पकड़ा जा सकता है। यह उपकरण वास्तव में आवश्यक नहीं है, क्योंकि समय की एक विस्तारित अवधि के लिए नेटवर्क की निगरानी करने से स्वाभाविक रूप से एसएसआईडी का खुलासा करने के लिए कनेक्ट करने का प्रयास करने वाले ग्राहक को पकड़ने में मदद मिलेगी।

यही कारण है कि आपके वायरलेस नेटवर्क को छिपाने से आपको मदद नहीं मिलेगी। वास्तव में, यह वास्तव में हो सकता है अपने उपकरणों को कम सुरक्षित बनाएं क्योंकि वे हर समय छिपे हुए वाई-फाई नेटवर्क से जुड़ने का प्रयास करेंगे। पास का एक हमलावर इन अनुरोधों को देख सकता है और आपके छिपे हुए एक्सेस पॉइंट का दिखावा कर सकता है, जिससे आपके डिवाइस को एक समझौता किए गए एक्सेस पॉइंट से कनेक्ट होने के लिए मजबूर होना पड़ता है।

मैक एड्रेस बदलना

नेटवर्क विश्लेषण उपकरण जो नेटवर्क ट्रैफ़िक को कैप्चर करते हैं, उनके साथ एक एक्सेस पॉइंट से जुड़े डिवाइस भी दिखाए जाएंगे मैक पते कुछ ऐसा है जो पैकेट में दिखाई देता है जो आगे और पीछे यात्रा करता है। यदि कोई उपकरण एक्सेस प्वाइंट से जुड़ा है, तो हमलावर को पता होता है कि डिवाइस का मैक एड्रेस डिवाइस के साथ काम करेगा।

फिर हमलावर अपने वाई-फाई हार्डवेयर के मैक पते को दूसरे कंप्यूटर के मैक पते से मिलान करने के लिए बदल सकता है। वे ग्राहक के डिस्कनेक्ट करने या उसे छोड़ने के लिए प्रतीक्षा करते हैं और इसे डिस्कनेक्ट करने के लिए मजबूर करते हैं, फिर अपने डिवाइस के साथ वाई-फाई नेटवर्क से कनेक्ट करें।

WEP या WPA1 एन्क्रिप्शन क्रैकिंग

सम्बंधित: WEP, WPA और WPA2 वाई-फाई पासवर्ड के बीच अंतर

WPA2 अपने वाई-फाई को एन्क्रिप्ट करने का आधुनिक, सुरक्षित तरीका है। ज्ञात हमले हैं जो पुराने को तोड़ सकते हैं WEP या WPA1 एन्क्रिप्शन (WPA1 को अक्सर "WPA" एन्क्रिप्शन के रूप में संदर्भित किया जाता है, लेकिन हम WPA1 का उपयोग इस बात पर जोर देने के लिए करते हैं कि हम WPA के पुराने संस्करण के बारे में बात कर रहे हैं और WPA2 अधिक सुरक्षित है)।

एन्क्रिप्शन स्कीम स्वयं असुरक्षित है और पर्याप्त ट्रैफ़िक कैप्चर होने के साथ, एन्क्रिप्शन का विश्लेषण किया जा सकता है और टूट सकता है। लगभग एक दिन के लिए एक एक्सेस प्वाइंट की निगरानी और एक दिन के ट्रैफ़िक के लायक होने के बाद, एक हमलावर एक सॉफ्टवेयर प्रोग्राम चला सकता है जो WEP एन्क्रिप्शन को तोड़ता है । WEP काफी असुरक्षित है और एक्सेस प्वाइंट को चकमा देकर इसे जल्दी से तोड़ने के अन्य तरीके हैं। WPA1 अधिक सुरक्षित है, लेकिन अभी भी कमजोर है।

डब्ल्यूपीएस कमजोरियों को उजागर करना

सम्बंधित: वाई-फाई संरक्षित सेटअप (डब्ल्यूपीएस) असुरक्षित है: यहां आपको इसे अक्षम क्यों करना चाहिए

एक हमलावर भी आपके नेटवर्क में घुस सकता है वाई-फाई संरक्षित सेटअप, या डब्ल्यूपीएस का शोषण । WPS के साथ, आपके राउटर में एक 8-अंकीय पिन नंबर होता है जिसे एक डिवाइस आपके एन्क्रिप्शन पासफ़्रेज़ प्रदान करने के बजाय कनेक्ट करने के लिए उपयोग कर सकता है। पिन को दो समूहों में चेक किया जाता है - पहले, राउटर पहले चार अंकों की जांच करता है और डिवाइस को बताता है कि क्या वे सही हैं, और फिर राउटर अंतिम चार अंकों की जांच करता है और डिवाइस को बताता है कि क्या वे सही हैं। संभावित चार-अंकीय संख्याओं की एक छोटी संख्या होती है, इसलिए एक हमलावर प्रत्येक चार-अंकीय संख्या की कोशिश करके WPS सुरक्षा को "क्रूरता" कर सकता है जब तक कि राउटर उन्हें नहीं बताता कि उन्होंने सही अनुमान लगाया है।

आप WPS को अक्षम करके इससे बचाव कर सकते हैं। दुर्भाग्य से, कुछ राउटर वास्तव में WPS को तब भी छोड़ देते हैं जब आप इसे अपने वेब इंटरफ़ेस में अक्षम करते हैं। यदि आपके पास एक ऐसा राउटर हो सकता है, जो डब्ल्यूपीएस का समर्थन नहीं करता है!

Brute-Forcing WPA2 Passphrases

सम्बंधित: Brute-Force हमलों की व्याख्या: कैसे सभी एन्क्रिप्शन कमजोर है

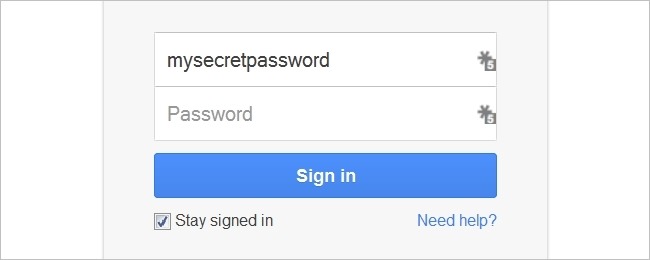

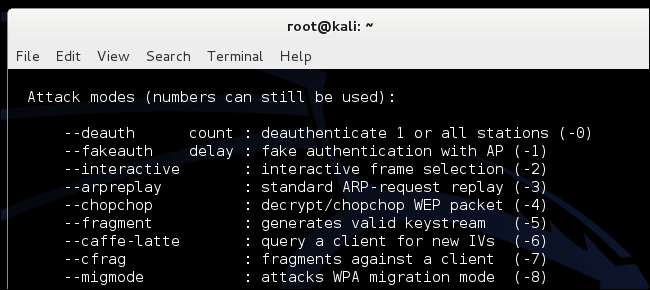

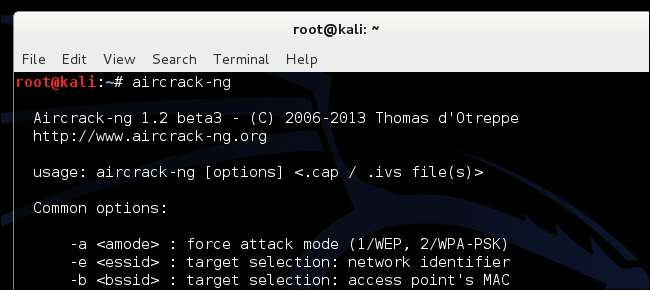

आधुनिक WPA2 एन्क्रिप्शन होना चाहिए शब्दकोश हमले के साथ "जानवर-मजबूर" । एक हमलावर एक नेटवर्क की निगरानी करता है, एक डिवाइस तक पहुंच बिंदु से कनेक्ट होने पर हैंडशेक पैकेट को कैप्चर करता है। कनेक्टेड डिवाइस को डीहथ्रू करके इस डेटा को आसानी से कैप्चर किया जा सकता है। इसके बाद वे संभवत: वाई-फाई पासफ़्रेज़ की जांच करने और यह देखने में सफल होंगे कि क्या वे हैंड्सकॉक पूरा कर पाएंगे।

उदाहरण के लिए, मान लें कि पासफ़्रेज़ "पासवर्ड" है। WPA2 पासफ़्रेज़ आठ और 63 अंकों के बीच होना चाहिए, इसलिए "पासवर्ड" पूरी तरह से मान्य है। एक कंप्यूटर एक शब्दकोश फ़ाइल के साथ शुरू होता है जिसमें कई संभव पासफ़्रेज़ होते हैं और एक-एक करके उन्हें आज़माते हैं। उदाहरण के लिए, यह "पासवर्ड," "लेटमिन, 1" "ऑप्सन," और इसी तरह की कोशिश करेगा। इस तरह के हमले को अक्सर "डिक्शनरी अटैक" कहा जाता है, क्योंकि इसमें एक शब्दकोश फाइल की आवश्यकता होती है जिसमें कई संभावित पासवर्ड होते हैं।

हम आसानी से देख सकते हैं कि "पासवर्ड" जैसे सामान्य या सरल पासवर्ड का अनुमान थोड़े समय के भीतर कैसे लगाया जाएगा, जबकि कंप्यूटर कभी भी अनुमान लगाने के लिए आसपास नहीं मिल सकता है, जैसे ":] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg।) यही कारण है कि एक के साथ एक मजबूत पासफ़्रेज़ होना महत्वपूर्ण है उचित लंबाई।

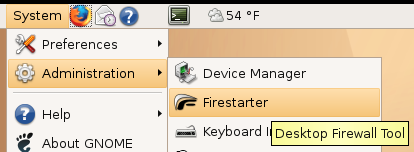

व्यापार के उपकरण

यदि आप उन विशिष्ट उपकरणों को देखना चाहते हैं जिन्हें हमलावर उपयोग करेगा, तो डाउनलोड करें और चलाएं काली लिनक्स । काली बैकट्रैक का उत्तराधिकारी है, जिसके बारे में आपने सुना होगा। Aircrack-ng, Kismet, Wireshark, Reaver, और अन्य नेटवर्क-प्रवेश उपकरण सभी प्रीइंस्टॉल्ड और उपयोग करने के लिए तैयार हैं। ये उपकरण वास्तव में, निश्चित रूप से उपयोग करने के लिए कुछ ज्ञान (या Googling) ले सकते हैं।

इन सभी तरीकों के लिए निश्चित रूप से नेटवर्क की भौतिक सीमा के भीतर एक हमलावर की आवश्यकता होती है। यदि आप कहीं नहीं रहते हैं, तो आप जोखिम में कम हैं। यदि आप न्यूयॉर्क शहर में एक अपार्टमेंट बिल्डिंग में रहते हैं, तो आस-पास बहुत से लोग हैं जो असुरक्षित नेटवर्क चाहते हैं जो वे गुल्लक-बैक पर कर सकते हैं।

छवि क्रेडिट: फ़्लिकर पर मैनुअल फ़र्नांडो गुटिरेज़