Είναι σημαντικό να ασφαλίσετε το ασύρματο δίκτυό σας με κρυπτογράφηση WPA2 και μια ισχυρή φράση πρόσβασης. Αλλά τι είδους επιθέσεις την προστατεύετε πραγματικά; Δείτε πώς οι εισβολείς σπάνε κρυπτογραφημένα ασύρματα δίκτυα.

Αυτός δεν είναι ένας οδηγός «πώς να σπάσετε ένα ασύρματο δίκτυο». Δεν είμαστε εδώ για να σας καθοδηγήσουμε στη διαδικασία συμβιβασμού ενός δικτύου - θέλουμε να καταλάβετε πώς κάποιος μπορεί να θέσει σε κίνδυνο το δίκτυό σας.

Κατασκοπεία σε ένα μη κρυπτογραφημένο δίκτυο

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Γιατί δεν πρέπει να φιλοξενείτε ένα ανοιχτό δίκτυο Wi-Fi χωρίς κωδικό πρόσβασης

Αρχικά, ας ξεκινήσουμε με το λιγότερο ασφαλές δίκτυο: Ένα ανοιχτό δίκτυο χωρίς κρυπτογράφηση . Οποιοσδήποτε μπορεί προφανώς να συνδεθεί στο δίκτυο και να χρησιμοποιήσει τη σύνδεσή σας στο Διαδίκτυο χωρίς να παρέχει φράση πρόσβασης. Αυτό θα μπορούσε να σας θέσει σε νομικό κίνδυνο εάν κάνουν κάτι παράνομο και εντοπιστεί στη διεύθυνση IP σας. Ωστόσο, υπάρχει ένας άλλος κίνδυνος που είναι λιγότερο προφανής.

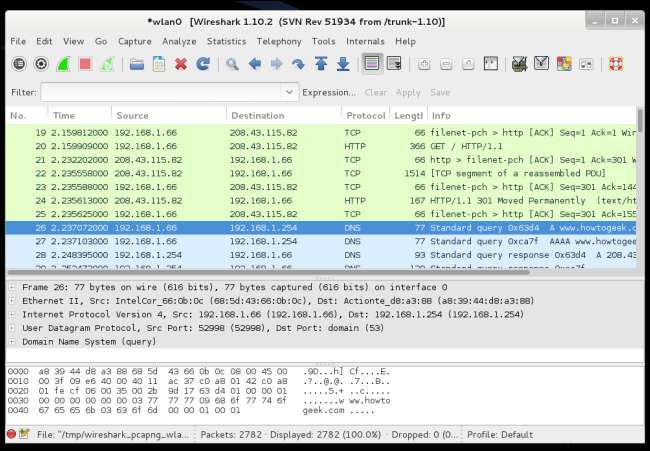

Όταν ένα δίκτυο δεν είναι κρυπτογραφημένο, η κίνηση ταξιδεύει μπρος-πίσω σε απλό κείμενο. Οποιοσδήποτε βρίσκεται εντός εμβέλειας μπορεί να χρησιμοποιήσει λογισμικό δέσμευσης πακέτων που ενεργοποιεί το υλικό Wi-Fi ενός φορητού υπολογιστή και συλλαμβάνει τα ασύρματα πακέτα από τον αέρα. Αυτό είναι γενικά γνωστό ως τοποθέτηση της συσκευής σε "ασυνεχή λειτουργία", καθώς συλλαμβάνει όλη την κοντινή ασύρματη κίνηση. Ο εισβολέας θα μπορούσε στη συνέχεια να επιθεωρήσει αυτά τα πακέτα και να δει τι κάνετε στο διαδίκτυο. Οποιος HTTPS οι συνδέσεις θα προστατεύονται από αυτό, αλλά όλη η κίνηση HTTP θα είναι ευάλωτη.

Η Google πήρε λίγο θόρυβο για αυτό όταν συνέλαβαν δεδομένα Wi-Fi με τα φορτηγά Street View. Πήρε μερικά πακέτα από ανοιχτά δίκτυα Wi-Fi και αυτά θα μπορούσαν να περιέχουν ευαίσθητα δεδομένα. Όλοι όσοι βρίσκονται εντός του εύρους του δικτύου σας μπορούν να καταγράψουν αυτά τα ευαίσθητα δεδομένα - ακόμη ένα άλλο λόγος να μην λειτουργήσει ένα ανοιχτό δίκτυο Wi-Fi .

Εύρεση κρυφού ασύρματου δικτύου

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Δεν έχετε ψεύτικη αίσθηση ασφάλειας: 5 ανασφαλείς τρόποι για να ασφαλίσετε το Wi-Fi σας

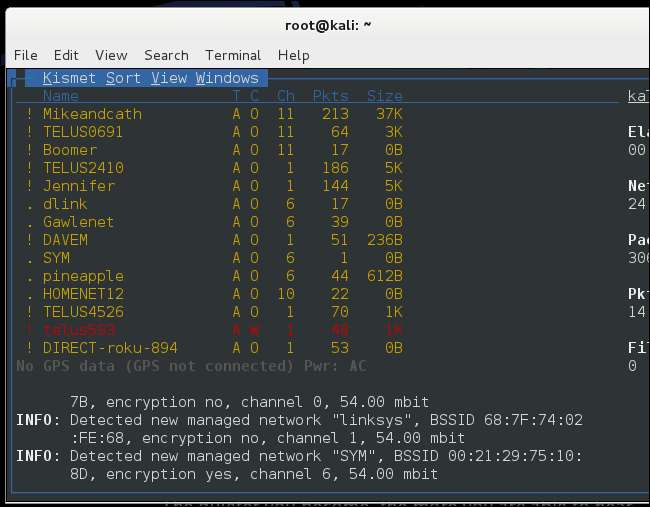

Είναι δυνατόν να βρείτε «Κρυμμένα» ασύρματα δίκτυα με εργαλεία όπως το Kismet, τα οποία εμφανίζουν κοντινά ασύρματα δίκτυα. Το SSID ή το όνομα του ασύρματου δικτύου θα εμφανίζεται ως κενό σε πολλά από αυτά τα εργαλεία.

Αυτό δεν θα βοηθήσει πάρα πολύ. Οι επιτιθέμενοι μπορούν να στείλουν ένα πλαίσιο deauth σε μια συσκευή, το οποίο είναι το σήμα που θα έστελνε ένα σημείο πρόσβασης εάν τερματίστηκε. Στη συνέχεια, η συσκευή θα προσπαθήσει να συνδεθεί ξανά στο δίκτυο και θα το κάνει χρησιμοποιώντας το SSID του δικτύου. Το SSID μπορεί να καταγραφεί αυτή τη στιγμή. Αυτό το εργαλείο δεν είναι καν πραγματικά απαραίτητο, καθώς η παρακολούθηση ενός δικτύου για μεγάλο χρονικό διάστημα θα έχει φυσικά ως αποτέλεσμα τη σύλληψη ενός πελάτη που προσπαθεί να συνδεθεί, αποκαλύπτοντας το SSID.

Αυτός είναι ο λόγος για τον οποίο η απόκρυψη του ασύρματου δικτύου σας δεν θα σας βοηθήσει. Στην πραγματικότητα, μπορεί στην πραγματικότητα Κάντε τις συσκευές σας λιγότερο ασφαλείς επειδή θα προσπαθήσουν να συνδεθούν στο κρυφό δίκτυο Wi-Fi ανά πάσα στιγμή. Ένας εισβολέας κοντά θα μπορούσε να δει αυτά τα αιτήματα και να προσποιείται ότι είναι το κρυφό σημείο πρόσβασης, αναγκάζοντας τη συσκευή σας να συνδεθεί σε ένα σημείο πρόσβασης που έχει παραβιαστεί.

Αλλαγή διεύθυνσης MAC

Τα εργαλεία ανάλυσης δικτύου που καταγράφουν την κυκλοφορία του δικτύου θα δείχνουν επίσης συσκευές συνδεδεμένες σε ένα σημείο πρόσβασης μαζί με αυτές Διεύθυνση MAC , κάτι που είναι ορατό στα πακέτα που ταξιδεύουν μπρος-πίσω. Εάν μια συσκευή είναι συνδεδεμένη στο σημείο πρόσβασης, ο εισβολέας γνωρίζει ότι η διεύθυνση MAC της συσκευής θα λειτουργεί με τη συσκευή.

Ο εισβολέας μπορεί στη συνέχεια να αλλάξει τη διεύθυνση MAC του υλικού του Wi-Fi ώστε να ταιριάζει με τη διεύθυνση MAC του άλλου υπολογιστή. Θα περίμεναν τον πελάτη να το αποσυνδέσει ή να τον αποσυνδέσει και να τον αναγκάσει να αποσυνδεθεί και, στη συνέχεια, να συνδεθεί στο δίκτυο Wi-Fi με τη δική του συσκευή.

Κρυπτογράφηση WEP ή WPA1

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Η διαφορά μεταξύ κωδικών πρόσβασης WEP, WPA και WPA2 Wi-Fi

Το WPA2 είναι ο σύγχρονος, ασφαλής τρόπος κρυπτογράφησης του Wi-Fi. Υπάρχουν γνωστές επιθέσεις που μπορούν να σπάσουν τα παλαιότερα Κρυπτογράφηση WEP ή WPA1 (Το WPA1 αναφέρεται συχνά ως κρυπτογράφηση "WPA", αλλά χρησιμοποιούμε το WPA1 εδώ για να τονίσουμε ότι μιλάμε για την παλαιότερη έκδοση του WPA και ότι το WPA2 είναι πιο ασφαλές).

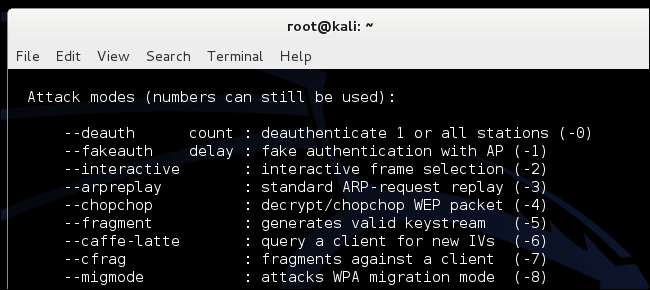

Το ίδιο το σχήμα κρυπτογράφησης είναι ευάλωτο και, με αρκετή κυκλοφορία, η κρυπτογράφηση μπορεί να αναλυθεί και να σπάσει. Αφού παρακολουθήσατε ένα σημείο πρόσβασης για περίπου μια ημέρα και καταγράψετε περίπου μια ημέρα κυκλοφορίας, ένας εισβολέας μπορεί να εκτελέσει ένα πρόγραμμα λογισμικού που σπάει την κρυπτογράφηση WEP . Το WEP είναι αρκετά ανασφαλές και υπάρχουν και άλλοι τρόποι για να το σπάσετε πιο γρήγορα, παραπλανώντας το σημείο πρόσβασης. Το WPA1 είναι πιο ασφαλές, αλλά εξακολουθεί να είναι ευάλωτο.

Εκμετάλλευση ευπάθειας WPS

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Το Wi-Fi Protected Setup (WPS) είναι ανασφαλές: Εδώ είναι γιατί πρέπει να το απενεργοποιήσετε

Ένας εισβολέας θα μπορούσε επίσης να εισέλθει στο δίκτυό σας έως εκμετάλλευση προστατευμένης εγκατάστασης Wi-Fi ή WPS . Με το WPS, ο δρομολογητής σας διαθέτει έναν 8ψήφιο αριθμό PIN που μπορεί να χρησιμοποιήσει μια συσκευή για να συνδεθεί αντί να παρέχει τη φράση πρόσβασης κρυπτογράφησης. Το PIN ελέγχεται σε δύο ομάδες - πρώτα, ο δρομολογητής ελέγχει τα πρώτα τέσσερα ψηφία και λέει στη συσκευή εάν είναι σωστά και, στη συνέχεια, ο δρομολογητής ελέγχει τα τέσσερα τελευταία ψηφία και ενημερώνει τη συσκευή εάν είναι σωστά. Υπάρχει ένας αρκετά μικρός αριθμός πιθανών τετραψήφιων αριθμών, οπότε ένας εισβολέας μπορεί να «ωμήσει» την ασφάλεια WPS δοκιμάζοντας κάθε τετραψήφιο αριθμό έως ότου ο δρομολογητής τους πει ότι έχουν μαντέψει τον σωστό.

Μπορείτε να το προστατέψετε απενεργοποιώντας το WPS. Δυστυχώς, ορισμένοι δρομολογητές αφήνουν πραγματικά το WPS ενεργοποιημένο ακόμη και όταν το απενεργοποιείτε στο περιβάλλον εργασίας τους Μπορεί να είστε πιο ασφαλείς εάν έχετε δρομολογητή που δεν υποστηρίζει καθόλου το WPS!

Συνθηματικές φράσεις WPA2 που καταναλώνουν βίαια

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Επεξήγηση επιθέσεων Brute-Force: Πώς είναι ευάλωτη όλη η κρυπτογράφηση

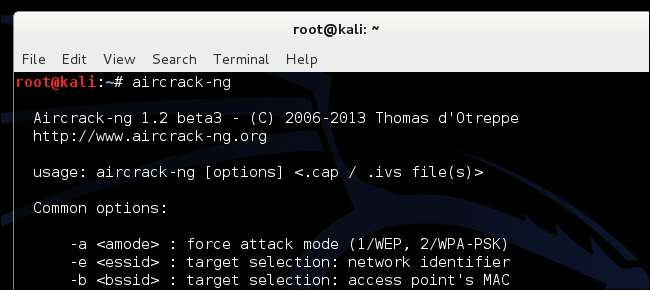

Η σύγχρονη κρυπτογράφηση WPA2 πρέπει να είναι «Βίαιο-αναγκασμένο» με μια επίθεση στο λεξικό . Ένας εισβολέας παρακολουθεί ένα δίκτυο, καταγράφοντας τα πακέτα χειραψίας που ανταλλάσσονται όταν μια συσκευή συνδέεται σε ένα σημείο πρόσβασης. Αυτά τα δεδομένα μπορούν εύκολα να καταγραφούν με την κατάργηση εξουσιοδότησης μιας συνδεδεμένης συσκευής. Στη συνέχεια μπορούν να επιχειρήσουν να εκτελέσουν μια επίθεση brute-force, ελέγχοντας πιθανές φράσεις πρόσβασης Wi-Fi και βλέποντας εάν θα ολοκληρώσουν επιτυχώς τη χειραψία.

Για παράδειγμα, ας υποθέσουμε ότι η φράση πρόσβασης είναι "κωδικός πρόσβασης". Οι φράσεις πρόσβασης WPA2 πρέπει να είναι μεταξύ οκτώ και 63 ψηφίων, οπότε ο "κωδικός πρόσβασης" είναι απολύτως έγκυρος. Ένας υπολογιστής θα ξεκινούσε με ένα αρχείο λεξικού που περιέχει πολλές πιθανές φράσεις πρόσβασης και θα τα δοκιμάσει ένα προς ένα. Για παράδειγμα, θα δοκίμαζε «κωδικό πρόσβασης», «letmein, 1» «opensame» και ούτω καθεξής. Αυτό το είδος επίθεσης ονομάζεται συχνά «επίθεση λεξικού» επειδή απαιτεί ένα αρχείο λεξικού που περιέχει πολλούς πιθανούς κωδικούς πρόσβασης.

Μπορούμε εύκολα να δούμε πόσο κοινόχρηστοι ή απλοί κωδικοί πρόσβασης όπως «κωδικός πρόσβασης» θα μαντέψουν σε σύντομο χρονικό διάστημα, ενώ ο υπολογιστής μπορεί ποτέ να μην μαντέψει μια μακρύτερη, λιγότερο προφανή φράση πρόσβασης όπως «:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. "Για αυτό είναι σημαντικό να έχετε μια ισχυρή φράση πρόσβασης με ένα λογικό μήκος.

Εργαλεία Εμπορίου

Εάν θέλετε να δείτε τα συγκεκριμένα εργαλεία που θα χρησιμοποιούσε ένας εισβολέας, πραγματοποιήστε λήψη και εκτέλεση Καλή Ληνύχ . Ο Kali είναι ο διάδοχος του BackTrack, για το οποίο ίσως έχετε ακούσει. Τα Aircrack-ng, Kismet, Wireshark, Reaver και άλλα εργαλεία διείσδυσης δικτύου είναι όλα προεγκατεστημένα και έτοιμα για χρήση. Αυτά τα εργαλεία μπορεί να χρειάζονται κάποια γνώση (ή Googling) για την πραγματική χρήση, φυσικά.

Όλες αυτές οι μέθοδοι απαιτούν από έναν εισβολέα να βρίσκεται εντός του φυσικού εύρους του δικτύου, φυσικά. Εάν ζείτε στη μέση του πουθενά, διατρέχετε λιγότερο κίνδυνο. Εάν ζείτε σε μια πολυκατοικία στη Νέα Υόρκη, υπάρχουν πολλοί κοντινοί άνθρωποι που μπορεί να θέλουν ένα ανασφαλές δίκτυο στο οποίο μπορούν να επωφεληθούν.

Πιστωτική εικόνα: Ο Manuel Fernando Gutiérrez στο Flickr