Важливо захистити свою бездротову мережу за допомогою шифрування WPA2 та надійної парольної фрази. Але від яких типів атак ви насправді захищаєте його? Ось як зловмисники зламують зашифровані бездротові мережі.

Це не керівництво "як зламати бездротову мережу". Ми не тут, щоб провести вас через процес компрометації мережі - ми хочемо, щоб ви зрозуміли, як хтось може скомпрометувати вашу мережу.

Шпигунство в незашифрованій мережі

ПОВ'ЯЗАНІ: Чому не слід розміщувати відкриту мережу Wi-Fi без пароля

По-перше, давайте почнемо з найменш безпечної мережі: відкрита мережа без шифрування . Очевидно, що кожен може підключитися до мережі та використовувати ваше з’єднання з Інтернетом, не надаючи парольної фрази. Це може поставити вас перед юридичною небезпекою, якщо вони вчинили щось незаконне, і це буде простежено до вашої IP-адреси. Однак є ще один менш очевидний ризик.

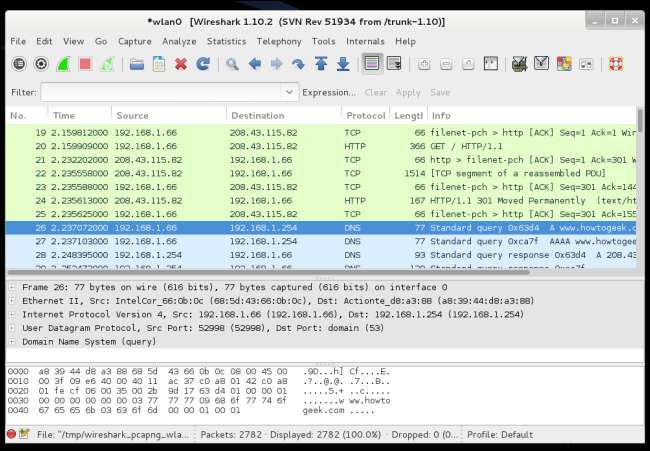

Коли мережа незашифрована, трафік рухається вперед і назад у відкритому тексті. Будь-хто в межах досяжності може використовувати програмне забезпечення для захоплення пакетів який активує апаратне забезпечення Wi-Fi ноутбука та захоплює бездротові пакети з повітря. Це, як правило, називають переведенням пристрою в “безладний режим”, оскільки він фіксує весь бездротовий трафік поблизу. Потім зловмисник міг перевірити ці пакети і побачити, що ви робите в Інтернеті. Будь-який HTTPS з'єднання будуть захищені від цього, але весь HTTP-трафік буде вразливим.

Google захопився цим, коли вони збирали дані Wi-Fi своїми вантажівками Street View. Вони захопили деякі пакети з відкритих мереж Wi-Fi, і вони могли містити конфіденційні дані. Кожен, хто знаходиться в межах вашої мережі, може захоплювати ці конфіденційні дані - ще один причина не працювати з відкритою мережею Wi-Fi .

Пошук прихованої бездротової мережі

ПОВ'ЯЗАНІ: Не майте хибного відчуття безпеки: 5 небезпечних способів захистити свій Wi-Fi

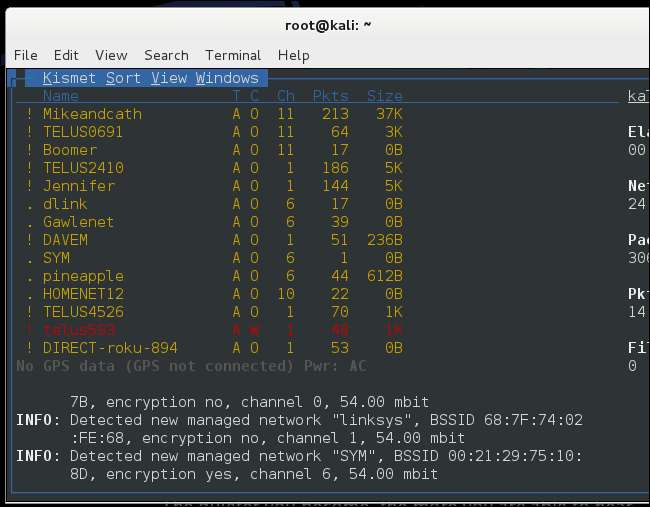

Це можливо знайти «Приховані» бездротові мережі за допомогою таких інструментів, як Kismet, які показують сусідні бездротові мережі. SSID або назва бездротової мережі відображатиметься пустим у багатьох із цих інструментів.

Це не надто допоможе. Зловмисники можуть надіслати на пристрій деавтоматичний кадр, який є сигналом, який надсилала б точка доступу, якби він вимикався. Потім пристрій спробує знову підключитися до мережі, і це буде зроблено за допомогою SSID мережі. Зараз SSID можна отримати. Цей інструмент навіть не дуже необхідний, оскільки моніторинг мережі протягом тривалого періоду часу, природно, призведе до захоплення клієнта, який намагається підключитися, виявивши SSID.

Ось чому приховування бездротової мережі вам не допоможе. Насправді це може насправді зробити ваші пристрої менш безпечними тому що вони намагатимуться постійно підключатися до прихованої мережі Wi-Fi. Зловмисник поблизу міг бачити ці запити і прикидатися вашою прихованою точкою доступу, змушуючи пристрій підключатися до порушеної точки доступу.

Зміна MAC-адреси

Інструменти мережевого аналізу, які фіксують мережевий трафік, також показуватимуть пристрої, підключені до точки доступу разом із їхніми MAC-адреса , те, що видно в пакетах, які подорожують туди-сюди. Якщо пристрій підключено до точки доступу, зловмисник знає, що MAC-адреса пристрою буде працювати з пристроєм.

Потім зловмисник може змінити MAC-адресу свого обладнання Wi-Fi відповідно до MAC-адреси іншого комп'ютера. Вони зачекають, поки клієнт від’єднає або скасує його, і змусять його від’єднатися, а потім під’єднаються до мережі Wi-Fi за допомогою власного пристрою.

Злом WEP або WPA1 шифрування

ПОВ'ЯЗАНІ: Різниця між паролями Wi-Fi WEP, WPA та WPA2

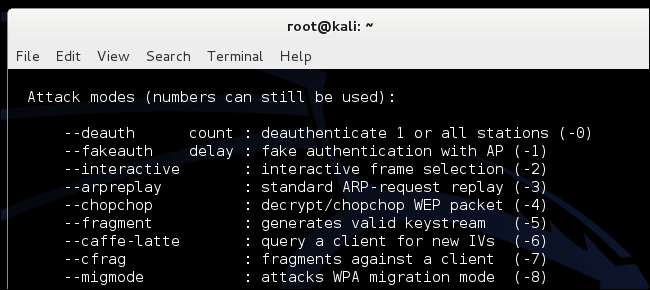

WPA2 - це сучасний, безпечний спосіб шифрування Wi-Fi. Відомі атаки, які можуть зламати старших Шифрування WEP або WPA1 (WPA1 часто називають просто шифруванням "WPA", але тут ми використовуємо WPA1, щоб підкреслити, що мова йде про стару версію WPA і про те, що WPA2 є більш безпечним).

Схема шифрування сама по собі вразлива, і, маючи достатньо захопленого трафіку, шифрування можна проаналізувати та зламати. Проконтролювавши точку доступу приблизно добу та зафіксувавши трафік приблизно на добу, зловмисник може запустити програмне забезпечення, яке порушує шифрування WEP . WEP досить небезпечний, і є інші способи його швидше зламати, обманувши точку доступу. WPA1 є більш безпечним, але все ще вразливим.

Використання вразливостей WPS

ПОВ'ЯЗАНІ: Захищена настройка Wi-FI (WPS) небезпечна: ось чому її слід відключити

Зловмисник також може проникнути у вашу мережу використання Wi-Fi Protected Setup або WPS . За допомогою WPS ваш маршрутизатор має 8-значний PIN-код, який пристрій може використовувати для підключення, а не надавати парольну фразу для шифрування. PIN-код перевіряється у двох групах - спочатку маршрутизатор перевіряє перші чотири цифри та повідомляє пристрою, чи вони праві, а потім маршрутизатор перевіряє останні чотири цифри та повідомляє пристрою, чи вони праві. Існує досить невелика кількість можливих чотиризначних номерів, тому зловмисник може «грубо застосувати» захист WPS, спробувавши кожен чотиризначний номер, доки маршрутизатор не скаже їм, що вони вгадали правильний.

Ви можете захиститися від цього, вимкнувши WPS. На жаль, деякі маршрутизатори насправді залишають WPS увімкненим, навіть коли ви вимикаєте його у своєму веб-інтерфейсі. Ви можете бути в безпеці, якщо у вас є маршрутизатор, який взагалі не підтримує WPS!

Парольні фрази WPA2, що примушують грубо

ПОВ'ЯЗАНІ: Пояснення атак грубої сили: Наскільки все шифрування вразливе

Сучасне шифрування WPA2 повинно бути “Грубо вимушене” з використанням словникової атаки . Зловмисник контролює мережу, захоплюючи пакети рукостискань, якими обмінюються, коли пристрій підключається до точки доступу. Ці дані можна легко отримати, скасувавши авторизацію підключеного пристрою. Потім вони можуть спробувати здійснити атаку грубої сили, перевіривши можливі парольні фрази Wi-Fi та перевіривши, чи успішно вони завершать рукостискання.

Наприклад, скажімо, парольною фразою є "пароль". Парольні фрази WPA2 мають містити від восьми до 63 цифр, тому “пароль” цілком дійсний. Комп’ютер починав би з файлу словника, що містить безліч можливих парольних фраз, і пробував їх по черзі. Наприклад, він спробує "пароль", "letmein, 1" "opensesame" тощо. Таку атаку часто називають «атакою словника», оскільки для неї потрібен файл словника, що містить безліч можливих паролів.

Ми можемо легко побачити, як загальні або прості паролі, такі як “пароль”, будуть вгадуватися протягом короткого періоду часу, тоді як комп’ютер ніколи не зможе здогадатися про довшу, менш очевидну парольну фразу, як “:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. »Ось чому важливо мати надійну парольну фразу з розумна довжина.

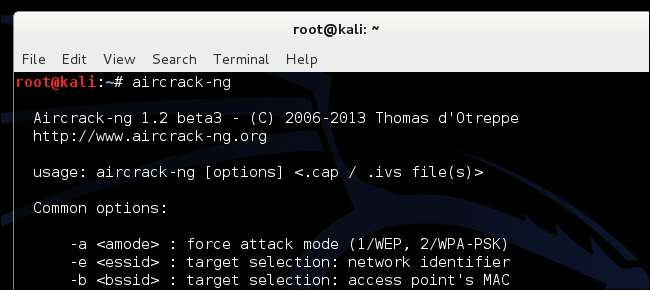

Інструменти торгівлі

Якщо ви хочете побачити конкретні інструменти, які буде використовувати зловмисник, завантажте та запустіть Kali Linux . Калі - спадкоємиця BackTrack, про яку ви, можливо, чули. Aircrack-ng, Kismet, Wireshark, Reaver та інші засоби проникнення в мережу попередньо встановлені та готові до використання. Звичайно, ці інструменти можуть зайняти певні знання (або Google).

Звичайно, всі ці методи вимагають, щоб зловмисник знаходився у фізичному діапазоні мережі. Якщо ви живете посеред нічого, ви менш ризикуєте. Якщо ви живете в багатоквартирному будинку в Нью-Йорку, поруч є досить багато людей, яким може знадобитися небезпечна мережа, до якої вони можуть повернутися.

Кредит зображення: Мануель Фернандо Гутьєррес на Flickr