Ważne jest, aby zabezpieczyć swoją sieć bezprzewodową za pomocą szyfrowania WPA2 i silnego hasła. Ale przed jakim rodzajem ataków faktycznie go zabezpieczasz? Oto, jak hakerzy włamują się do zaszyfrowanych sieci bezprzewodowych.

To nie jest przewodnik „jak złamać sieć bezprzewodową”. Nie jesteśmy tutaj, aby przeprowadzić Cię przez proces włamywania się do sieci - chcemy, abyś zrozumiał, w jaki sposób ktoś może naruszyć Twoją sieć.

Szpiegowanie w nieszyfrowanej sieci

ZWIĄZANE Z: Dlaczego nie powinieneś hostować otwartej sieci Wi-Fi bez hasła

Najpierw zacznijmy od najmniej bezpiecznej sieci z możliwych: otwartej sieci bez szyfrowanie . Każdy może oczywiście połączyć się z siecią i korzystać z połączenia internetowego bez podawania hasła. Może to narazić Cię na niebezpieczeństwo prawne, jeśli zrobią coś nielegalnego i zostanie to przypisane do Twojego adresu IP. Istnieje jednak inne ryzyko, które jest mniej oczywiste.

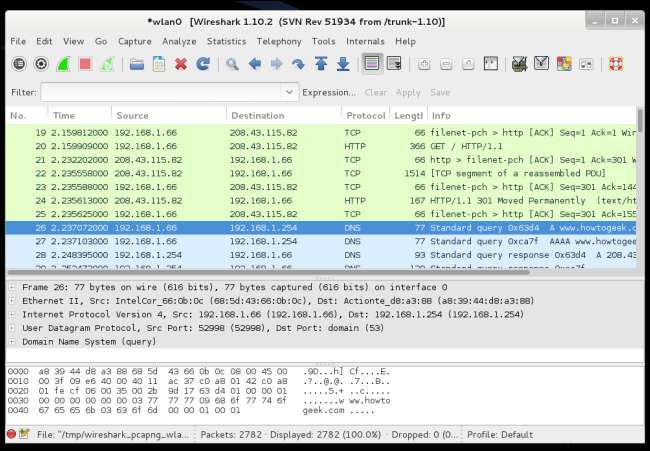

Gdy sieć nie jest szyfrowana, ruch jest przesyłany tam iz powrotem w postaci zwykłego tekstu. Każdy w zasięgu może używać oprogramowanie do przechwytywania pakietów który aktywuje sprzęt Wi-Fi laptopa i przechwytuje pakiety bezprzewodowe z powietrza. Jest to ogólnie znane jako przełączanie urządzenia w „tryb swobodny”, ponieważ przechwytuje cały pobliski ruch bezprzewodowy. Osoba atakująca może wtedy sprawdzić te pakiety i zobaczyć, co robisz w trybie online. Każdy HTTPS połączenia będą przed tym chronione, ale cały ruch HTTP będzie podatny na ataki.

Google trochę się z tym upał, przechwytując dane Wi-Fi za pomocą ciężarówek Street View. Przechwycili niektóre pakiety z otwartych sieci Wi-Fi, a te mogą zawierać poufne dane. Każdy w zasięgu Twojej sieci może przechwycić te poufne dane - jeszcze inne powód, aby nie obsługiwać otwartej sieci Wi-Fi .

Znajdowanie ukrytej sieci bezprzewodowej

ZWIĄZANE Z: Nie miej fałszywego poczucia bezpieczeństwa: 5 niezabezpieczonych sposobów zabezpieczenia sieci Wi-Fi

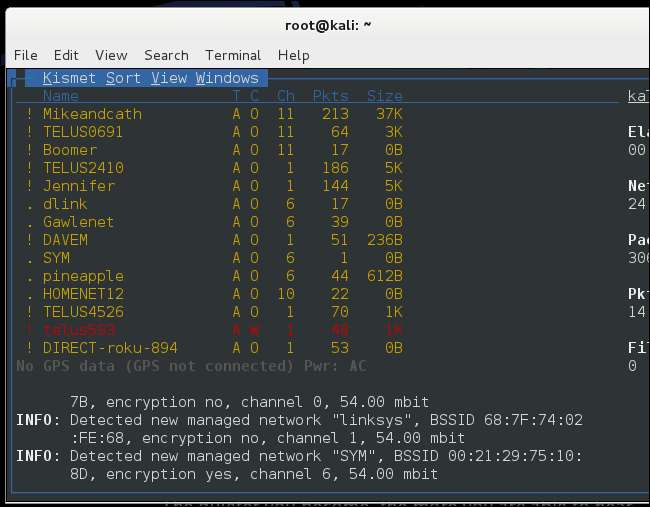

Można znaleźć „Ukryte” sieci bezprzewodowe za pomocą narzędzi takich jak Kismet, które pokazują pobliskie sieci bezprzewodowe. W wielu z tych narzędzi identyfikator SSID lub nazwa sieci bezprzewodowej będą wyświetlane jako puste.

To nie pomoże zbytnio. Atakujący mogą wysłać ramkę deauth do urządzenia, która jest sygnałem, który wysłałby punkt dostępu, gdyby się wyłączał. Urządzenie spróbuje ponownie połączyć się z siecią, używając identyfikatora SSID sieci. W tym momencie można przechwycić identyfikator SSID. To narzędzie nie jest nawet naprawdę potrzebne, ponieważ monitorowanie sieci przez dłuższy czas w naturalny sposób spowoduje przechwycenie klienta próbującego się połączyć, ujawniając identyfikator SSID.

Dlatego ukrywanie sieci bezprzewodowej Ci nie pomoże. W rzeczywistości może czynią swoje urządzenia mniej bezpiecznymi ponieważ zawsze będą próbować połączyć się z ukrytą siecią Wi-Fi. Osoba atakująca w pobliżu może zobaczyć te żądania i udawać, że jest Twoim ukrytym punktem dostępu, zmuszając Twoje urządzenie do łączenia się z przejętym punktem dostępu.

Zmiana adresu MAC

Narzędzia do analizy sieci, które przechwytują ruch sieciowy, pokażą również urządzenia podłączone do punktu dostępu wraz z nimi Adres MAC coś, co jest widoczne w pakietach podróżujących tam iz powrotem. Jeśli urządzenie jest połączone z punktem dostępu, osoba atakująca wie, że adres MAC urządzenia będzie działał z urządzeniem.

Atakujący może następnie zmienić adres MAC swojego sprzętu Wi-Fi, aby był zgodny z adresem MAC innego komputera. Czekali, aż klient się rozłączy lub usunie autoryzację i wymusi rozłączenie, a następnie połączą się z siecią Wi-Fi za pomocą własnego urządzenia.

Łamanie szyfrowania WEP lub WPA1

ZWIĄZANE Z: Różnica między hasłami Wi-Fi WEP, WPA i WPA2

WPA2 to nowoczesny, bezpieczny sposób szyfrowania Wi-Fi. Znane są ataki, które mogą złamać starsze Szyfrowanie WEP lub WPA1 (WPA1 jest często określane po prostu jako szyfrowanie „WPA”, ale używamy WPA1 tutaj, aby podkreślić, że mówimy o starszej wersji WPA i że WPA2 jest bezpieczniejszy).

Sam schemat szyfrowania jest podatny na ataki i po przechwyceniu wystarczającej ilości ruchu szyfrowanie można przeanalizować i złamać. Po monitorowaniu punktu dostępu przez około jeden dzień i przechwytywaniu ruchu z mniej więcej jednego dnia, osoba atakująca może uruchomić program, który łamie szyfrowanie WEP . WEP jest dość niepewne i istnieją inne sposoby na szybsze złamanie go poprzez oszukanie punktu dostępu. WPA1 jest bezpieczniejszy, ale nadal jest podatny na ataki.

Wykorzystywanie luk w zabezpieczeniach WPS

ZWIĄZANE Z: Konfiguracja Wi-Fi Protected Setup (WPS) jest niezabezpieczona: oto dlaczego należy ją wyłączyć

Osoba atakująca może również włamać się do Twojej sieci przez wykorzystując Wi-Fi Protected Setup lub WPS . Dzięki WPS router ma 8-cyfrowy numer PIN, którego urządzenie może użyć do połączenia zamiast podawania hasła szyfrowania. Kod PIN jest sprawdzany w dwóch grupach - najpierw router sprawdza pierwsze cztery cyfry i informuje urządzenie, czy są prawidłowe, a następnie sprawdza ostatnie cztery cyfry i informuje urządzenie, czy mają rację. Istnieje dość mała liczba możliwych czterocyfrowych liczb, więc atakujący może „brutalnie wymusić” zabezpieczenia WPS, wypróbowując każdą czterocyfrową liczbę, dopóki router nie powie im, że odgadł prawidłową.

Możesz się przed tym zabezpieczyć, wyłączając WPS. Niestety, niektóre routery pozostawiają włączone WPS nawet po wyłączeniu go w interfejsie internetowym. Możesz być bezpieczniejszy, jeśli masz router, który w ogóle nie obsługuje WPS!

Brute-Forcing WPA2 hasła

ZWIĄZANE Z: Wyjaśnienie ataków siłowych: w jaki sposób wszystkie szyfrowanie jest podatne na ataki

Musi być nowoczesne szyfrowanie WPA2 „Brutalny” z atakiem słownikowym . Atakujący monitoruje sieć, przechwytując pakiety uzgadniania, które są wymieniane, gdy urządzenie łączy się z punktem dostępu. Te dane można łatwo przechwycić, cofając autoryzację podłączonego urządzenia. Następnie mogą spróbować przeprowadzić brutalny atak, sprawdzając możliwe hasła Wi-Fi i sprawdzając, czy pomyślnie zakończą uścisk dłoni.

Załóżmy na przykład, że hasło to „hasło”. Hasła WPA2 muszą mieć od 8 do 63 cyfr, więc „hasło” jest całkowicie prawidłowe. Komputer zaczynałby od pliku słownika zawierającego wiele możliwych haseł i sprawdzał je po kolei. Na przykład spróbuje „hasło”, „letmein, 1”, „nazwa_opensowania” i tak dalej. Ten rodzaj ataku jest często nazywany „atakiem słownikowym”, ponieważ wymaga pliku słownika zawierającego wiele możliwych haseł.

Z łatwością możemy zobaczyć, jak popularne lub proste hasła, takie jak „hasło”, zostaną odgadnięte w krótkim czasie, podczas gdy komputer może nigdy nie zgadnąć dłuższego, mniej oczywistego hasła, takiego jak „:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”Dlatego ważne jest, aby mieć silne hasło z rozsądna długość.

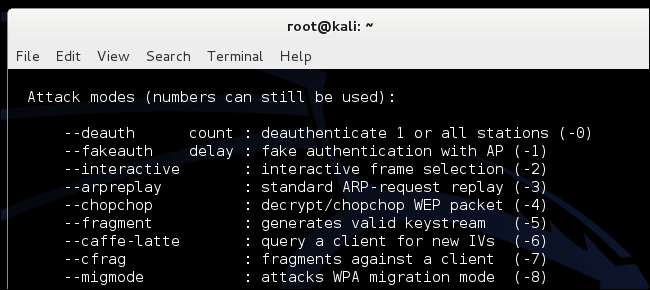

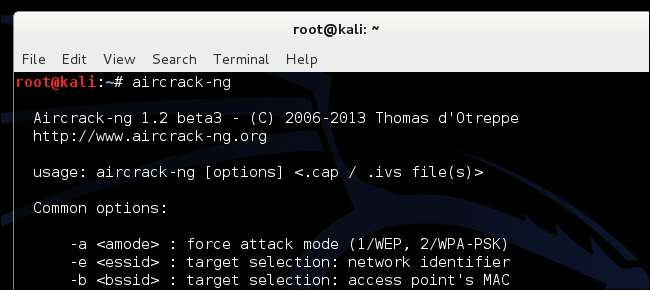

Narzędzia handlu

Jeśli chcesz zobaczyć konkretne narzędzia używane przez atakującego, pobierz i uruchom Kali Linux . Kali jest następcą BackTrack, o którym być może słyszałeś. Aircrack-ng, Kismet, Wireshark, Reaver i inne narzędzia do penetracji sieci są preinstalowane i gotowe do użycia. Oczywiście korzystanie z tych narzędzi może wymagać pewnej wiedzy (lub wyszukiwania w Google).

Wszystkie te metody wymagają oczywiście, aby osoba atakująca znajdowała się w fizycznym zasięgu sieci. Jeśli mieszkasz w szczerym polu, ryzyko jest mniejsze. Jeśli mieszkasz w apartamentowcu w Nowym Jorku, w pobliżu jest sporo osób, które mogą chcieć mieć niezabezpieczoną sieć, do której mogą się przyłączyć.

Źródło zdjęcia: Manuel Fernando Gutiérrez na Flickr