สิ่งสำคัญคือต้องรักษาความปลอดภัยเครือข่ายไร้สายของคุณด้วยการเข้ารหัส WPA2 และข้อความรหัสผ่านที่รัดกุม แต่คุณป้องกันการโจมตีประเภทใดได้จริง? นี่คือวิธีที่ผู้โจมตีทำลายเครือข่ายไร้สายที่เข้ารหัส

นี่ไม่ใช่คำแนะนำ“ วิธีถอดรหัสเครือข่ายไร้สาย” เราไม่ได้มาที่นี่เพื่อแนะนำคุณตลอดขั้นตอนการบุกรุกเครือข่ายเราต้องการให้คุณเข้าใจว่าใครบางคนอาจบุกรุกเครือข่ายของคุณได้อย่างไร

การสอดแนมบนเครือข่ายที่ไม่เข้ารหัส

ที่เกี่ยวข้อง: ทำไมคุณไม่ควรโฮสต์เครือข่าย Wi-Fi แบบเปิดโดยไม่มีรหัสผ่าน

ขั้นแรกมาเริ่มจากเครือข่ายที่ปลอดภัยน้อยที่สุดเท่าที่จะเป็นไปได้: เครือข่ายแบบเปิดที่ไม่มี การเข้ารหัส . เห็นได้ชัดว่าทุกคนสามารถเชื่อมต่อกับเครือข่ายและใช้การเชื่อมต่ออินเทอร์เน็ตของคุณได้โดยไม่ต้องระบุข้อความรหัสผ่าน ซึ่งอาจทำให้คุณตกอยู่ในอันตรายทางกฎหมายหากพวกเขาทำสิ่งที่ผิดกฎหมายและจะตรวจสอบย้อนกลับไปยังที่อยู่ IP ของคุณ อย่างไรก็ตามยังมีความเสี่ยงอีกประการหนึ่งที่ไม่ชัดเจน

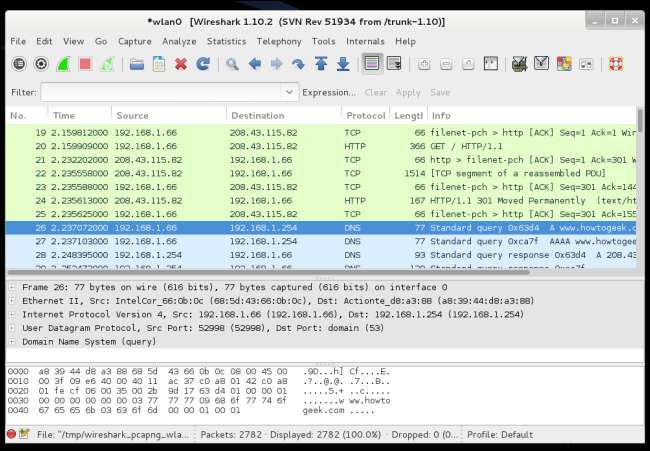

เมื่อเครือข่ายไม่ได้เข้ารหัสการรับส่งข้อมูลจะเดินทางไปมาในรูปแบบข้อความธรรมดา ทุกคนที่อยู่ในระยะสามารถใช้ได้ ซอฟต์แวร์จับแพ็คเก็ต ที่เปิดใช้งานฮาร์ดแวร์ Wi-Fi ของแล็ปท็อปและจับแพ็กเก็ตไร้สายจากอากาศ โดยทั่วไปเรียกว่าการวางอุปกรณ์ให้อยู่ใน“ โหมดสำส่อน” เนื่องจากอุปกรณ์จับภาพการจราจรไร้สายที่อยู่ใกล้ จากนั้นผู้โจมตีสามารถตรวจสอบแพ็กเก็ตเหล่านี้และดูว่าคุณกำลังทำอะไรทางออนไลน์ ๆ HTTPS การเชื่อมต่อจะได้รับการป้องกันจากสิ่งนี้ แต่การรับส่งข้อมูล HTTP ทั้งหมดจะมีช่องโหว่

Google รู้สึกร้อนใจเมื่อพวกเขาจับข้อมูล Wi-Fi ด้วยรถบรรทุก Street View พวกเขาจับแพ็กเก็ตบางส่วนจากเครือข่าย Wi-Fi แบบเปิดและอาจมีข้อมูลที่ละเอียดอ่อน ทุกคนที่อยู่ในช่วงเครือข่ายของคุณสามารถจับข้อมูลที่ละเอียดอ่อนนี้ได้ เหตุผลที่จะไม่ใช้งานเครือข่าย Wi-Fi แบบเปิด .

การค้นหาเครือข่ายไร้สายที่ซ่อนอยู่

ที่เกี่ยวข้อง: อย่ามีความรู้สึกผิดในการรักษาความปลอดภัย: 5 วิธีที่ไม่ปลอดภัยในการรักษาความปลอดภัย Wi-Fi ของคุณ

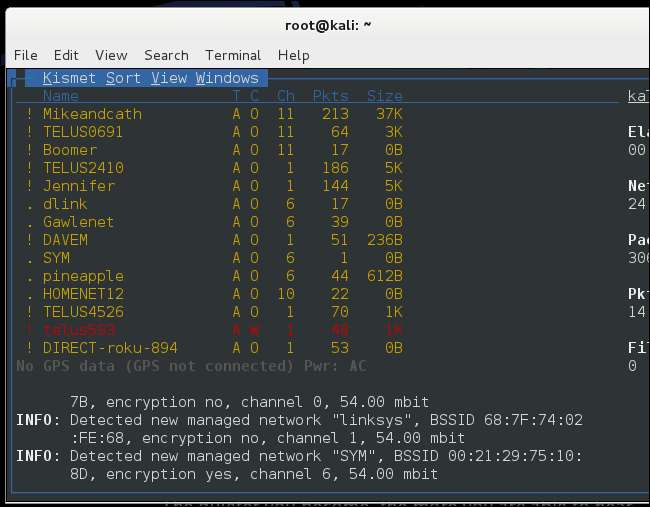

เป็นไปได้ที่จะพบ เครือข่ายไร้สาย“ ซ่อน” ด้วยเครื่องมือเช่น Kismet ซึ่งแสดงเครือข่ายไร้สายในบริเวณใกล้เคียง SSID หรือชื่อของเครือข่ายไร้สายจะแสดงเป็นค่าว่างในเครื่องมือเหล่านี้

สิ่งนี้จะไม่ช่วยมากเกินไป ผู้โจมตีสามารถส่ง deauth frame ไปยังอุปกรณ์ซึ่งเป็นสัญญาณที่จุดเชื่อมต่อจะส่งหากกำลังปิดเครื่อง จากนั้นอุปกรณ์จะพยายามเชื่อมต่อกับเครือข่ายอีกครั้งและจะทำเช่นนั้นโดยใช้ SSID ของเครือข่าย SSID สามารถจับได้ในขณะนี้ เครื่องมือนี้ไม่จำเป็นจริงๆด้วยซ้ำเนื่องจากการตรวจสอบเครือข่ายเป็นระยะเวลานานจะส่งผลให้มีการดักจับไคลเอ็นต์ที่พยายามเชื่อมต่อโดยเปิดเผย SSID

นี่คือเหตุผลที่การซ่อนเครือข่ายไร้สายของคุณจึงไม่ช่วยคุณได้ ในความเป็นจริงมันสามารถจริง ทำให้อุปกรณ์ของคุณปลอดภัยน้อยลง เพราะพวกเขาจะพยายามเชื่อมต่อกับเครือข่าย Wi-Fi ที่ซ่อนอยู่ตลอดเวลา ผู้โจมตีที่อยู่ใกล้ ๆ สามารถเห็นคำขอเหล่านี้และแอบอ้างว่าเป็นจุดเชื่อมต่อที่ซ่อนอยู่ของคุณบังคับให้อุปกรณ์ของคุณเชื่อมต่อกับจุดเชื่อมต่อที่ถูกบุกรุก

การเปลี่ยนที่อยู่ MAC

เครื่องมือวิเคราะห์เครือข่ายที่จับการรับส่งข้อมูลเครือข่ายจะแสดงอุปกรณ์ที่เชื่อมต่อกับจุดเชื่อมต่อพร้อมกับอุปกรณ์เหล่านั้นด้วย หมายเลขทางกายภาพ ซึ่งเป็นสิ่งที่มองเห็นได้ในแพ็คเก็ตที่เดินทางไปมา หากอุปกรณ์เชื่อมต่อกับจุดเชื่อมต่อผู้โจมตีจะรู้ว่าที่อยู่ MAC ของอุปกรณ์จะทำงานร่วมกับอุปกรณ์ได้

จากนั้นผู้โจมตีสามารถเปลี่ยนที่อยู่ MAC ของฮาร์ดแวร์ Wi-Fi ให้ตรงกับที่อยู่ MAC ของคอมพิวเตอร์เครื่องอื่นได้ พวกเขารอให้ไคลเอ็นต์ยกเลิกการเชื่อมต่อหรือยกเลิกการเชื่อมต่อและบังคับให้ยกเลิกการเชื่อมต่อจากนั้นเชื่อมต่อกับเครือข่าย Wi-Fi ด้วยอุปกรณ์ของตนเอง

แคร็กการเข้ารหัส WEP หรือ WPA1

ที่เกี่ยวข้อง: ความแตกต่างระหว่างรหัสผ่าน WEP, WPA และ WPA2 Wi-Fi

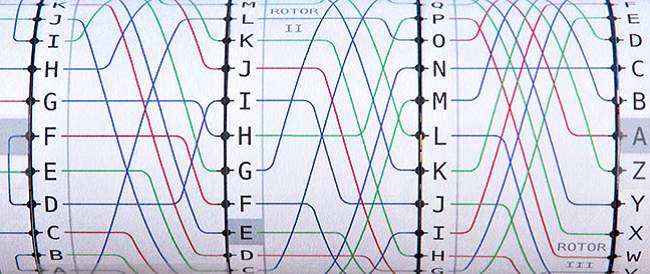

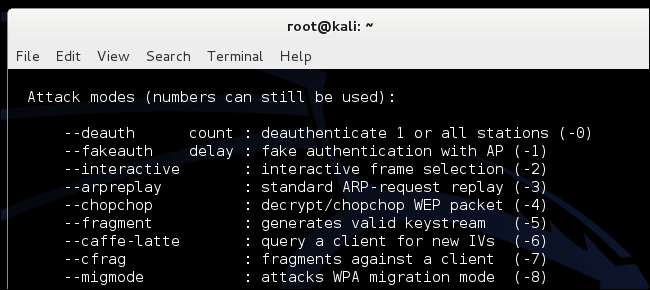

WPA2 เป็นวิธีเข้ารหัส Wi-Fi ที่ทันสมัยและปลอดภัย มีการโจมตีที่เป็นที่รู้จักซึ่งสามารถทำลายผู้ที่มีอายุมากกว่าได้ การเข้ารหัส WEP หรือ WPA1 (WPA1 มักเรียกว่าการเข้ารหัส "WPA" แต่เราใช้ WPA1 ที่นี่เพื่อเน้นย้ำว่าเรากำลังพูดถึง WPA เวอร์ชันเก่าและ WPA2 มีความปลอดภัยมากกว่า)

รูปแบบการเข้ารหัสนั้นมีช่องโหว่และเมื่อมีการรับส่งข้อมูลเพียงพอจึงสามารถวิเคราะห์และทำลายการเข้ารหัสได้ หลังจากตรวจสอบจุดเชื่อมต่อประมาณหนึ่งวันและตรวจจับปริมาณการเข้าชมได้ประมาณหนึ่งวัน ผู้โจมตีสามารถเรียกใช้โปรแกรมซอฟต์แวร์ที่ทำลายการเข้ารหัส WEP . WEP ค่อนข้างไม่ปลอดภัยและมีวิธีอื่น ๆ ที่จะทำลายมันได้เร็วขึ้นโดยการหลอกจุดเชื่อมต่อ WPA1 มีความปลอดภัยมากกว่า แต่ก็ยังมีช่องโหว่

การใช้ประโยชน์จากช่องโหว่ WPS

ที่เกี่ยวข้อง: Wi-FI Protected Setup (WPS) ไม่ปลอดภัย: นี่คือเหตุผลที่คุณควรปิดใช้งาน

ผู้โจมตียังสามารถเจาะเข้าไปในเครือข่ายของคุณโดย ใช้ประโยชน์จาก Wi-Fi Protected Setup หรือ WPS . ด้วย WPS เราเตอร์ของคุณจะมีหมายเลข PIN 8 หลักที่อุปกรณ์ใช้เชื่อมต่อได้แทนที่จะให้รหัสผ่านสำหรับการเข้ารหัส PIN จะถูกตรวจสอบในสองกลุ่มอันดับแรกเราเตอร์จะตรวจสอบตัวเลขสี่หลักแรกและบอกอุปกรณ์ว่าถูกต้องหรือไม่จากนั้นเราเตอร์จะตรวจสอบตัวเลขสี่หลักสุดท้ายและแจ้งให้อุปกรณ์ทราบว่าถูกต้องหรือไม่ มีตัวเลขสี่หลักที่เป็นไปได้ค่อนข้างน้อยดังนั้นผู้โจมตีจึงสามารถ "บังคับ" ความปลอดภัยของ WPS ได้โดยลองใช้ตัวเลขสี่หลักแต่ละตัวจนกว่าเราเตอร์จะบอกว่าพวกเขาเดาถูกต้อง

คุณสามารถป้องกันสิ่งนี้ได้โดยปิดใช้งาน WPS น่าเสียดายที่เราเตอร์บางตัวเปิดใช้งาน WPS ไว้แม้ว่าคุณจะปิดใช้งานในอินเทอร์เฟซบนเว็บก็ตาม คุณอาจปลอดภัยกว่าถ้าคุณมีเราเตอร์ที่ไม่รองรับ WPS เลย!

ข้อความรหัสผ่าน WPA2 แบบ Brute-Forcing

ที่เกี่ยวข้อง: อธิบายการโจมตีแบบ Brute-Force: การเข้ารหัสทั้งหมดมีช่องโหว่อย่างไร

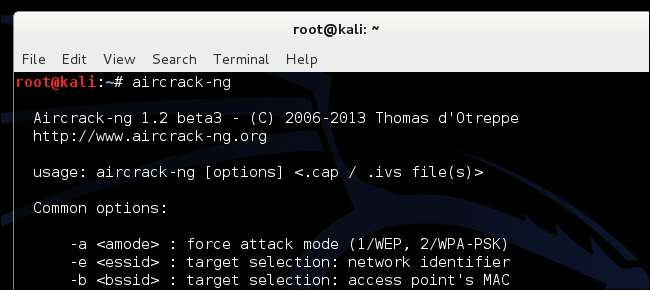

ต้องมีการเข้ารหัส WPA2 สมัยใหม่ “ เดรัจฉานบังคับ” ด้วยการโจมตีด้วยพจนานุกรม . ผู้โจมตีจะตรวจสอบเครือข่ายจับภาพแพ็กเก็ต Handshake ที่แลกเปลี่ยนเมื่ออุปกรณ์เชื่อมต่อกับจุดเชื่อมต่อ ข้อมูลนี้สามารถจับได้อย่างง่ายดายโดยการยกเลิกการอนุญาตอุปกรณ์ที่เชื่อมต่อ จากนั้นพวกเขาสามารถพยายามทำการโจมตีแบบดุร้ายตรวจสอบข้อความรหัสผ่าน Wi-Fi ที่เป็นไปได้และดูว่าพวกเขาจะจับมือได้สำเร็จหรือไม่

ตัวอย่างเช่นสมมติว่าข้อความรหัสผ่านคือ“ รหัสผ่าน” รหัสผ่าน WPA2 ต้องอยู่ระหว่างแปดถึง 63 หลักดังนั้น“ รหัสผ่าน” จึงใช้ได้อย่างสมบูรณ์ คอมพิวเตอร์จะเริ่มต้นด้วยไฟล์พจนานุกรมที่มีรหัสผ่านที่เป็นไปได้จำนวนมากและลองใช้ทีละข้อความ ตัวอย่างเช่นจะลองใช้“ รหัสผ่าน”“ letmein 1”“ opensesame” เป็นต้น การโจมตีประเภทนี้มักเรียกว่า "การโจมตีพจนานุกรม" เนื่องจากต้องใช้ไฟล์พจนานุกรมที่มีรหัสผ่านที่เป็นไปได้จำนวนมาก

เราสามารถดูได้อย่างง่ายดายว่ารหัสผ่านทั่วไปหรือรหัสผ่านง่าย ๆ เช่น "รหัสผ่าน" จะถูกคาดเดาได้อย่างไรภายในกรอบเวลาสั้น ๆ ในขณะที่คอมพิวเตอร์อาจไม่เคยคาดเดาข้อความรหัสผ่านที่ยาวกว่าและไม่ชัดเจนเช่น ":] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg "นี่คือเหตุผลว่าทำไมจึงควรมีข้อความรหัสผ่านที่ชัดเจนพร้อมกับ ความยาวที่เหมาะสม

เครื่องมือทางการค้า

หากคุณต้องการดูเครื่องมือเฉพาะที่ผู้โจมตีจะใช้ให้ดาวน์โหลดและเรียกใช้ กาลีลินุกซ์ . Kali เป็นผู้สืบทอดของ BackTrack ซึ่งคุณอาจเคยได้ยิน Aircrack-ng, Kismet, Wireshark, Reaver และเครื่องมือเจาะเครือข่ายอื่น ๆ ทั้งหมดได้รับการติดตั้งไว้ล่วงหน้าและพร้อมใช้งาน เครื่องมือเหล่านี้อาจต้องใช้ความรู้บางอย่าง (หรือ Googling) ในการใช้งานจริงแน่นอน

วิธีการทั้งหมดนี้จำเป็นต้องให้ผู้โจมตีอยู่ในระยะทางกายภาพของเครือข่ายแน่นอน หากคุณอาศัยอยู่กลางที่ใด ๆ คุณก็มีความเสี่ยงน้อยลง หากคุณอาศัยอยู่ในอาคารอพาร์ตเมนต์ในนิวยอร์กซิตี้มีคนไม่กี่คนที่อยู่ใกล้เคียงที่อาจต้องการเครือข่ายที่ไม่ปลอดภัยที่พวกเขาสามารถกลับมาได้

เครดิตรูปภาพ: Manuel Fernando Gutiérrezบน Flickr