Il est important de sécuriser votre réseau sans fil avec le cryptage WPA2 et une phrase de passe forte. Mais contre quels types d'attaques le protégez-vous? Voici comment les attaquants piratent les réseaux sans fil chiffrés.

Il ne s’agit pas d’un guide «comment casser un réseau sans fil». Nous ne sommes pas là pour vous guider tout au long du processus de compromission d'un réseau - nous voulons que vous compreniez comment quelqu'un pourrait compromettre votre réseau.

Espionnage sur un réseau non chiffré

EN RELATION: Pourquoi vous ne devriez pas héberger un réseau Wi-Fi ouvert sans mot de passe

Commençons par le réseau le moins sécurisé possible: un réseau ouvert sans chiffrement . Tout le monde peut évidemment se connecter au réseau et utiliser votre connexion Internet sans fournir de mot de passe. Cela pourrait vous mettre en danger juridique s'ils font quelque chose d'illégal et que cela est lié à votre adresse IP. Cependant, il y a un autre risque qui est moins évident.

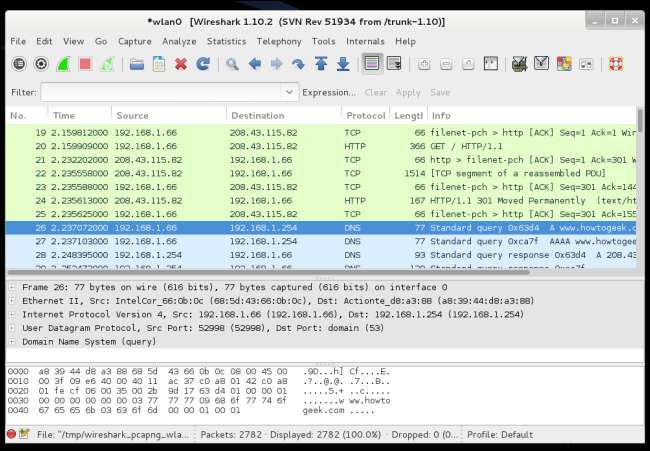

Lorsqu'un réseau n'est pas chiffré, le trafic va et vient en texte brut. Toute personne à portée peut utiliser logiciel de capture de paquets qui active le matériel Wi-Fi d’un ordinateur portable et capture les paquets sans fil depuis l’air. Ceci est généralement connu sous le nom de mettre l'appareil en «mode promiscuité», car il capture tout le trafic sans fil à proximité. L'attaquant pourrait alors inspecter ces paquets et voir ce que vous faites en ligne. Tout HTTPS les connexions seront protégées contre cela, mais tout le trafic HTTP sera vulnérable.

Google a pris un peu de chaleur pour cela lorsqu'ils capturaient des données Wi-Fi avec leurs camions Street View. Ils ont capturé certains paquets de réseaux Wi-Fi ouverts, et ceux-ci pourraient contenir des données sensibles. Toute personne à portée de votre réseau peut capturer ces données sensibles - encore une autre raison de ne pas exploiter un réseau Wi-Fi ouvert .

Recherche d'un réseau sans fil caché

EN RELATION: N'ayez pas un faux sentiment de sécurité: 5 moyens non sécurisés pour sécuriser votre Wi-Fi

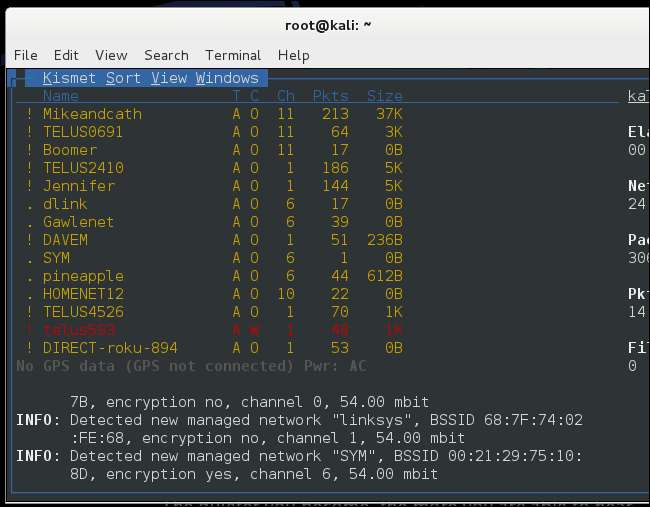

Il est possible de trouver Réseaux sans fil «cachés» avec des outils comme Kismet, qui montrent les réseaux sans fil à proximité. Le SSID ou le nom du réseau sans fil s'affichera comme vide dans la plupart de ces outils.

Cela n'aidera pas trop. Les attaquants peuvent envoyer une trame de désauthentification à un périphérique, qui est le signal qu'un point d'accès enverrait s'il s'éteignait. L'appareil tentera ensuite de se connecter à nouveau au réseau, et il le fera à l'aide du SSID du réseau. Le SSID peut être capturé à ce moment. Cet outil n'est même pas vraiment nécessaire, car la surveillance d'un réseau pendant une période prolongée entraînera naturellement la capture d'un client tentant de se connecter, révélant le SSID.

C'est pourquoi cacher votre réseau sans fil ne vous aidera pas. En fait, il peut en fait rendre vos appareils moins sûrs car ils tenteront de se connecter au réseau Wi-Fi masqué à tout moment. Un attaquant à proximité pourrait voir ces demandes et prétendre être votre point d'accès caché, forçant votre appareil à se connecter à un point d'accès compromis.

Changer une adresse MAC

Les outils d'analyse de réseau qui capturent le trafic réseau afficheront également les périphériques connectés à un point d'accès avec leur Adresse Mac , quelque chose qui est visible dans les paquets qui vont et viennent. Si un appareil est connecté au point d'accès, l'attaquant sait que l'adresse MAC de l'appareil fonctionnera avec l'appareil.

L'attaquant peut alors modifier l'adresse MAC de son matériel Wi-Fi pour qu'elle corresponde à l'adresse MAC de l'autre ordinateur. Ils attendraient que le client se déconnecte ou le désautorise et le force à se déconnecter, puis se connectent au réseau Wi-Fi avec leur propre appareil.

Cracking du cryptage WEP ou WPA1

EN RELATION: La différence entre les mots de passe Wi-Fi WEP, WPA et WPA2

WPA2 est le moyen moderne et sécurisé de crypter votre Wi-Fi. Il existe des attaques connues qui peuvent briser les plus âgés Cryptage WEP ou WPA1 (WPA1 est souvent appelé simplement cryptage «WPA», mais nous utilisons WPA1 ici pour souligner que nous parlons de l'ancienne version de WPA et que WPA2 est plus sécurisé).

Le schéma de cryptage lui-même est vulnérable et, avec suffisamment de trafic capturé, le cryptage peut être analysé et interrompu. Après avoir surveillé un point d'accès pendant environ une journée et capturé environ une journée de trafic, un attaquant peut exécuter un logiciel qui rompt le cryptage WEP . WEP est assez peu sûr et il existe d'autres moyens de le casser plus rapidement en trompant le point d'accès. WPA1 est plus sécurisé, mais reste vulnérable.

Exploiter les vulnérabilités WPS

EN RELATION: La configuration protégée Wi-FI (WPS) n'est pas sécurisée: voici pourquoi vous devriez la désactiver

Un attaquant pourrait également pénétrer dans votre réseau en exploitation de Wi-Fi Protected Setup ou WPS . Avec WPS, votre routeur dispose d'un code PIN à 8 chiffres qu'un appareil peut utiliser pour se connecter plutôt que de fournir votre phrase de passe de cryptage. Le code PIN est vérifié en deux groupes: d'abord, le routeur vérifie les quatre premiers chiffres et indique à l'appareil s'ils ont raison, puis le routeur vérifie les quatre derniers chiffres et indique à l'appareil s'ils ont raison. Il existe un assez petit nombre de nombres à quatre chiffres possibles, de sorte qu'un attaquant peut «forcer» la sécurité WPS en essayant chaque nombre à quatre chiffres jusqu'à ce que le routeur leur dise qu'ils ont deviné le bon.

Vous pouvez vous protéger contre cela en désactivant WPS. Malheureusement, certains routeurs laissent le WPS activé même lorsque vous le désactivez dans leur interface Web. Vous pourriez être plus en sécurité si vous avez un routeur qui ne prend pas du tout en charge WPS!

Phrases de passe WPA2 à force brute

EN RELATION: Explication des attaques par force brute: comment tout cryptage est vulnérable

Le cryptage WPA2 moderne doit être "Brutal" avec une attaque par dictionnaire . Un attaquant surveille un réseau, capturant les paquets de prise de contact échangés lorsqu'un appareil se connecte à un point d'accès. Ces données peuvent être facilement capturées en désautorisant un appareil connecté. Ils peuvent ensuite tenter de lancer une attaque par force brute, en vérifiant les éventuelles phrases de passe Wi-Fi et en voyant s'ils réussiront la poignée de main.

Par exemple, disons que la phrase secrète est "mot de passe". Les mots de passe WPA2 doivent comprendre entre huit et 63 chiffres, donc «mot de passe» est parfaitement valide. Un ordinateur commencerait avec un fichier de dictionnaire contenant de nombreuses phrases de passe possibles et les essayerait une par une. Par exemple, il essaierait «mot de passe», «letmein», «opensesame», et ainsi de suite. Ce type d'attaque est souvent appelé «attaque par dictionnaire» car il nécessite un fichier de dictionnaire contenant de nombreux mots de passe possibles.

Nous pouvons facilement voir à quel point des mots de passe courants ou simples comme «mot de passe» seront devinés dans un court laps de temps, alors que l'ordinateur peut ne jamais se permettre de deviner une phrase de passe plus longue et moins évidente comme «:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. »C'est pourquoi il est important d'avoir une phrase de passe forte avec un longueur raisonnable.

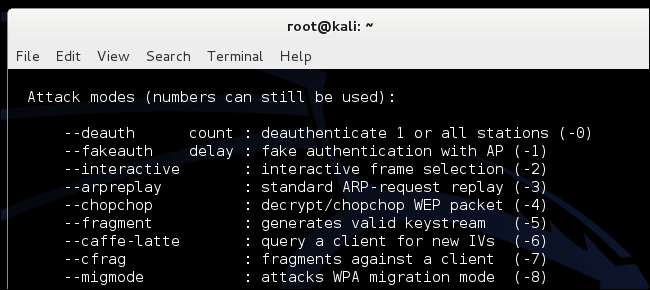

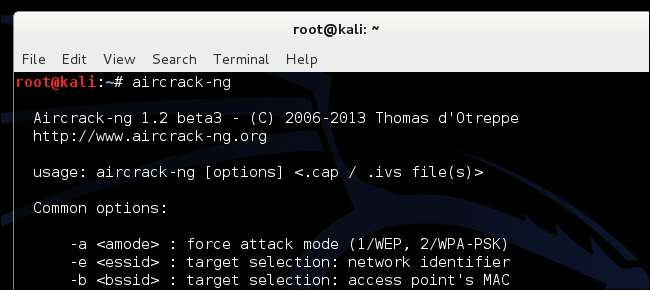

Outils du métier

Si vous voulez voir les outils spécifiques qu'un attaquant utiliserait, téléchargez et exécutez Kali Linux . Kali est le successeur de BackTrack, dont vous avez peut-être entendu parler. Aircrack-ng, Kismet, Wireshark, Reaver et d'autres outils de pénétration de réseau sont tous préinstallés et prêts à l'emploi. Ces outils peuvent prendre certaines connaissances (ou googler) pour être utilisés, bien sûr.

Toutes ces méthodes nécessitent bien sûr qu'un attaquant soit à portée physique du réseau. Si vous vivez au milieu de nulle part, vous courez moins de risques. Si vous vivez dans un immeuble à New York, il y a pas mal de gens à proximité qui pourraient vouloir un réseau non sécurisé sur lequel ils peuvent s'appuyer.

Image Credit: Manuel Fernando Gutiérrez on Flickr