Chiar dacă știți că trebuie să vă securizați rețeaua Wi-Fi (și ați făcut-o deja), probabil că toate acronimele protocolului de securitate vă par un pic nedumeritoare. Citiți mai departe pe măsură ce evidențiem diferențele dintre protocoale precum WEP, WPA și WPA2 - și de ce contează acronimul pe care îl plasați în rețeaua Wi-Fi de acasă.

Ce conteaza?

Ați făcut ceea ce vi s-a spus să faceți, v-ați conectat la router după ce l-ați cumpărat și l-ați conectat pentru prima dată și ați setat o parolă. Ce contează care a fost micul acronim de lângă protocolul de securitate pe care l-ați ales? După cum se dovedește, contează foarte mult. La fel ca în cazul tuturor standardelor de securitate, creșterea puterii computerului și vulnerabilitățile expuse au pus în pericol standardele Wi-Fi mai vechi. Este rețeaua ta, sunt datele tale și dacă cineva îți deturnește rețeaua pentru hijinks-urile ilegale, va fi ușa ta la care vin poliția. Înțelegerea diferențelor dintre protocoalele de securitate și implementarea celui mai avansat router acceptat de dvs. (sau actualizarea acestuia dacă nu acceptă standardele actuale de securitate gen) este diferența dintre a oferi cuiva acces ușor la rețeaua dvs. de acasă și nu.

WEP, WPA și WPA2: securitate Wi-Fi de-a lungul veacurilor

De la sfârșitul anilor 1990, protocoalele de securitate Wi-Fi au suferit mai multe actualizări, cu deprecierea totală a protocoalelor mai vechi și revizuirea semnificativă a protocoalelor mai noi. O plimbare prin istoria securității Wi-Fi servește pentru a evidenția atât ceea ce există acum, cât și de ce ar trebui să evitați standardele mai vechi.

Confidențialitate prin cablu echivalentă (WEP)

Confidențialitatea prin cablu echivalent (WEP) este cel mai utilizat protocol de securitate Wi-Fi din lume. Aceasta este o funcție de vârstă, compatibilitate cu versiunile anterioare și faptul că apare prima în meniurile de selecție a protocolului în multe panouri de control ale routerului.

WEP a fost ratificat ca standard de securitate Wi-Fi în septembrie 1999. Primele versiuni ale WEP nu au fost deosebit de puternice, chiar și pentru momentul în care au fost lansate, deoarece restricțiile SUA la exportul diferitelor tehnologii criptografice au condus la producătorii care își restricționează dispozitivele. la criptarea pe 64 de biți. Când restricțiile au fost ridicate, acesta a fost mărit la 128 de biți. În ciuda introducerii WEP pe 256 de biți, 128 de biți rămâne una dintre cele mai frecvente implementări.

În ciuda revizuirilor protocolului și a dimensiunii crescute a cheii, în timp au fost descoperite numeroase defecte de securitate în standardul WEP. Pe măsură ce puterea de calcul a crescut, a devenit din ce în ce mai ușor să exploatezi acele defecte. Încă din 2001, exploatările dovezilor de concept pluteau în jur și, până în 2005, FBI a dat o demonstrație publică (într-un efort de a crește gradul de conștientizare a punctelor slabe ale WEP) în care au spart parolele WEP în câteva minute folosind software-ul disponibil gratuit.

În ciuda diferitelor îmbunătățiri, soluții de rezolvare și alte încercări de a consolida sistemul WEP, acesta rămâne extrem de vulnerabil. Sistemele care se bazează pe WEP ar trebui să fie actualizate sau, dacă actualizările de securitate nu sunt o opțiune, să fie înlocuite. Wi-Fi Alliance a retras oficial WEP în 2004.

Acces protejat Wi-Fi (WPA)

Accesul protejat Wi-Fi (WPA) a fost răspunsul direct și înlocuirea Wi-Fi Alliance la vulnerabilitățile din ce în ce mai evidente ale standardului WEP. WPA a fost adoptat oficial în 2003, cu un an înainte ca WEP să fie retras oficial. Cea mai comună configurație WPA este WPA-PSK (Pre-Shared Key). Cheile utilizate de WPA sunt de 256 de biți, o creștere semnificativă față de tastele de 64 de biți și 128 de biți folosite în sistemul WEP.

Unele dintre modificările semnificative implementate cu WPA au inclus verificări ale integrității mesajelor (pentru a determina dacă un atacator a capturat sau a modificat pachete trecute între punctul de acces și client) și Protocolul de integritate a cheii temporale (TKIP). TKIP folosește un sistem de chei per pachet care era radical mai sigur decât sistemul de chei fixe utilizat de WEP. Standardul de criptare TKIP a fost ulterior înlocuit de Advanced Encryption Standard (AES).

În ciuda îmbunătățirii semnificative a WPA față de WEP, fantoma WEP a bântuit WPA. TKIP, o componentă de bază a WPA, a fost proiectată pentru a fi lansată cu ușurință prin intermediul upgrade-urilor de firmware pe dispozitivele WEP existente. Ca atare, a trebuit să recicleze anumite elemente utilizate în sistemul WEP care, în cele din urmă, au fost și exploatate.

WPA, la fel ca predecesorul său WEP, a fost demonstrat atât prin dovezi de concept, cât și prin demonstrații publice aplicate pentru a fi vulnerabil la intruziune. Interesant, procesul prin care WPA este de obicei încălcat nu este un atac direct asupra protocolului WPA (deși astfel de atacuri au fost demonstrate cu succes), ci prin atacuri asupra unui sistem suplimentar care a fost lansat cu WPA - Wi-Fi Protected Setup (WPS) ) - care a fost conceput pentru a facilita conectarea dispozitivelor la punctele de acces moderne.

Acces protejat Wi-Fi II (WPA2)

WPA a fost, din 2006, înlocuit oficial de WPA2. Una dintre cele mai semnificative schimbări între WPA și WPA2 este utilizarea obligatorie a algoritmilor AES și introducerea CCMP (Counter Cipher Mode cu Block Chaining Message Authentication Code Protocol) ca înlocuitor pentru TKIP. Cu toate acestea, TKIP este încă păstrat în WPA2 ca sistem de rezervă și pentru interoperabilitate cu WPA.

În prezent, vulnerabilitatea principală de securitate față de sistemul WPA2 real este una obscură (și cere atacatorului să aibă deja acces la rețeaua Wi-Fi securizată pentru a obține acces la anumite chei și apoi a perpetua un atac împotriva altor dispozitive din rețea ). Ca atare, implicațiile de securitate ale vulnerabilităților WPA2 cunoscute sunt limitate aproape în întregime la rețelele la nivel de întreprindere și merită puțin sau deloc considerații practice în ceea ce privește securitatea rețelei de domiciliu.

Din păcate, aceeași vulnerabilitate care este cea mai mare gaură din armura WPA - vectorul de atac prin Wi-Fi Protected Setup (WPS) - rămâne în punctele de acces moderne compatibile WPA2. Deși pătrunderea într-o rețea securizată WPA / WPA2 folosind această vulnerabilitate necesită între 2-14 ore de efort susținut cu un computer modern, este încă o preocupare legitimă de securitate. WPS ar trebui să fie dezactivat și, dacă este posibil, firmware-ul punctului de acces ar trebui să fie intermitent către o distribuție care nici măcar nu acceptă WPS, astfel încât vectorul de atac să fie eliminat în totalitate.

Istoricul securității Wi-Fi dobândit; Acum ce?

În acest moment, fie vă simțiți puțin încrezut (pentru că utilizați cu încredere cel mai bun protocol de securitate disponibil pentru punctul dvs. de acces Wi-Fi), fie puțin nervos (pentru că ați ales WEP deoarece era în partea de sus a listei ). Dacă vă aflați în această din urmă tabără, nu vă supărați; te-am acoperit.

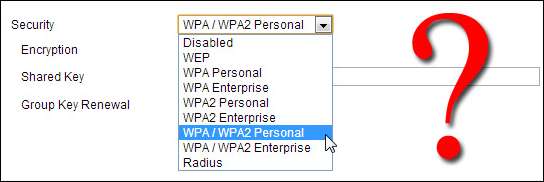

Înainte de a vă oferi o listă de lectură ulterioară a celor mai importante articole de securitate Wi-Fi, iată cursul accidental. Aceasta este o listă de bază care clasifică metodele actuale de securitate Wi-Fi disponibile pe orice router modern (post-2006), ordonate de la cel mai bun la cel mai rău:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP există ca metodă de rezervă)

- WPA + TKIP

- WEP

- Rețea deschisă (fără securitate)

În mod ideal, veți dezactiva configurarea protejată Wi-Fi (WPS) și veți seta routerul la WPA2 + AES. Orice altceva din listă este un pas mai puțin decât ideal. Odată ce ajungeți la WEP, nivelul dvs. de securitate este atât de scăzut, este la fel de eficient ca un gard cu lanț - gardul există pur și simplu pentru a spune „hei, aceasta este proprietatea mea”, dar oricine ar fi vrut să se poată urca chiar peste el

Dacă toată această gândire despre securitatea și criptarea Wi-Fi vă atrage atenția asupra altor trucuri și tehnici pe care le puteți implementa cu ușurință pentru a vă securiza în continuare rețeaua Wi-Fi, următoarea oprire ar trebui să răsfoiți următoarele articole How-To Geek:

- Securitate Wi-Fi: ar trebui să utilizați WPA2 + AES, WPA2 + TKIP sau ambele?

- Cum să vă protejați rețeaua Wi-Fi împotriva intruziunii

- Nu aveți un fals sentiment de securitate: 5 moduri nesigure de a vă securiza Wi-Fi-ul

- Cum să activați un punct de acces pentru oaspeți în rețeaua dvs. wireless

- Cele mai bune articole Wi-Fi pentru securizarea rețelei și optimizarea routerului

Înarmat cu o înțelegere de bază a modului în care funcționează securitatea Wi-Fi și a modului în care vă puteți îmbunătăți și actualiza punctul de acces la rețeaua de domiciliu, veți sta destul de bine cu o rețea Wi-Fi acum sigură.