Es importante proteger su red inalámbrica con cifrado WPA2 y una contraseña segura. Pero, ¿contra qué tipo de ataques lo está protegiendo realmente? Así es como los atacantes piratean redes inalámbricas cifradas.

Esta no es una guía de "cómo descifrar una red inalámbrica". No estamos aquí para guiarlo a través del proceso de poner en peligro una red; queremos que comprenda cómo alguien puede poner en peligro su red.

Espiar una red no cifrada

RELACIONADO: Por qué no debería alojar una red Wi-Fi abierta sin una contraseña

Primero, comencemos con la red menos segura posible: una red abierta sin cifrado . Obviamente, cualquiera puede conectarse a la red y utilizar su conexión a Internet sin proporcionar una frase de contraseña. Esto podría ponerlo en peligro legal si hacen algo ilegal y se remonta a su dirección IP. Sin embargo, existe otro riesgo que es menos obvio.

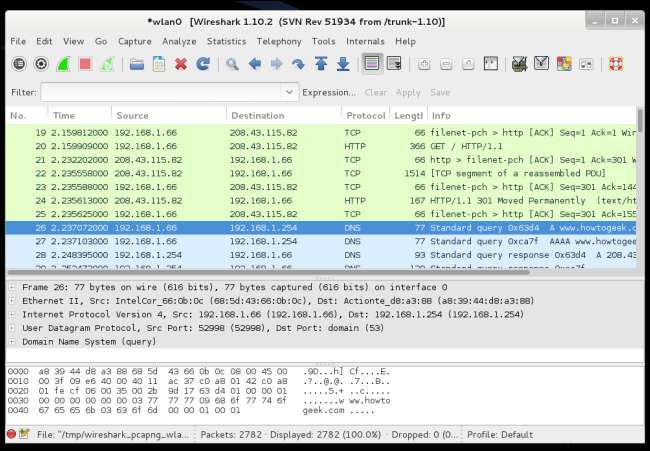

Cuando una red no está encriptada, el tráfico viaja de un lado a otro en texto plano. Cualquiera dentro del alcance puede usar software de captura de paquetes que activa el hardware Wi-Fi de una computadora portátil y captura los paquetes inalámbricos desde el aire. Esto generalmente se conoce como poner el dispositivo en "modo promiscuo", ya que captura todo el tráfico inalámbrico cercano. El atacante podría inspeccionar estos paquetes y ver lo que está haciendo en línea. Alguna HTTPS las conexiones estarán protegidas de esto, pero todo el tráfico HTTP será vulnerable.

Google se enfadó un poco por esto cuando capturaban datos de Wi-Fi con sus camiones de Street View. Capturaron algunos paquetes de redes Wi-Fi abiertas y esos podrían contener datos confidenciales. Cualquiera que esté dentro del alcance de su red puede capturar estos datos confidenciales, otro razón para no operar una red Wi-Fi abierta .

Encontrar una red inalámbrica oculta

RELACIONADO: No tenga una falsa sensación de seguridad: 5 formas inseguras de proteger su Wi-Fi

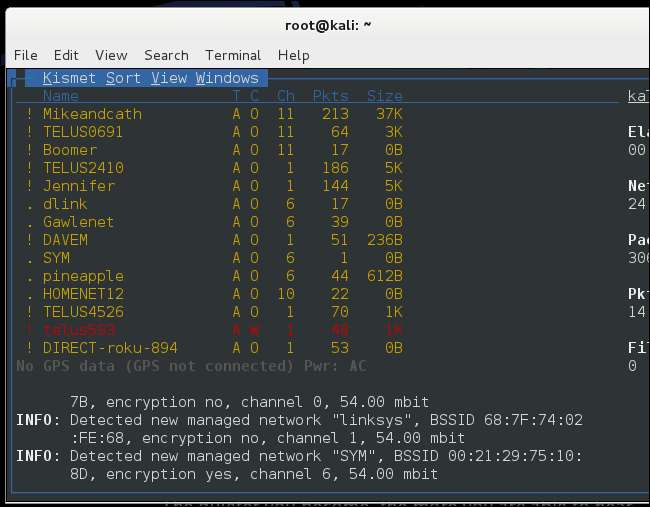

Es posible encontrar Redes inalámbricas "ocultas" con herramientas como Kismet, que muestran redes inalámbricas cercanas. El SSID o el nombre de la red inalámbrica se mostrará en blanco en muchas de estas herramientas.

Esto no ayudará demasiado. Los atacantes pueden enviar una trama de autenticación a un dispositivo, que es la señal que enviaría un punto de acceso si se apagara. El dispositivo intentará volver a conectarse a la red y lo hará utilizando el SSID de la red. El SSID se puede capturar en este momento. Esta herramienta ni siquiera es realmente necesaria, ya que monitorear una red durante un período prolongado de tiempo naturalmente dará como resultado la captura de un cliente que intenta conectarse, revelando el SSID.

Es por eso que ocultar su red inalámbrica no le ayudará. De hecho, puede hacer que sus dispositivos sean menos seguros porque intentarán conectarse a la red Wi-Fi oculta en todo momento. Un atacante cercano podría ver estas solicitudes y pretender ser su punto de acceso oculto, lo que obligaría a su dispositivo a conectarse a un punto de acceso comprometido.

Cambiar una dirección MAC

Las herramientas de análisis de red que capturan el tráfico de la red también mostrarán los dispositivos conectados a un punto de acceso junto con sus Dirección MAC , algo que es visible en los paquetes que viajan de un lado a otro. Si un dispositivo está conectado al punto de acceso, el atacante sabe que la dirección MAC del dispositivo funcionará con el dispositivo.

El atacante puede cambiar la dirección MAC de su hardware de Wi-Fi para que coincida con la dirección MAC de la otra computadora. Esperarían a que el cliente lo desconectara o desactive y lo obligara a desconectarse, luego se conectarían a la red Wi-Fi con su propio dispositivo.

Descifrado del cifrado WEP o WPA1

RELACIONADO: La diferencia entre las contraseñas Wi-Fi WEP, WPA y WPA2

WPA2 es la forma moderna y segura de cifrar su Wi-Fi. Hay ataques conocidos que pueden romper el envejecimiento Cifrado WEP o WPA1 (WPA1 a menudo se denomina encriptación "WPA", pero usamos WPA1 aquí para enfatizar que estamos hablando de la versión anterior de WPA y que WPA2 es más seguro).

El esquema de cifrado en sí es vulnerable y, con suficiente tráfico capturado, el cifrado se puede analizar y romper. Después de monitorear un punto de acceso durante aproximadamente un día y capturar aproximadamente el valor de tráfico de un día, un atacante puede ejecutar un programa de software que rompe el cifrado WEP . WEP es bastante inseguro y hay otras formas de romperlo más rápidamente engañando al punto de acceso. WPA1 es más seguro, pero sigue siendo vulnerable.

Explotación de vulnerabilidades de WPS

RELACIONADO: La configuración protegida de Wi-FI (WPS) no es segura: aquí le explicamos por qué debería deshabilitarla

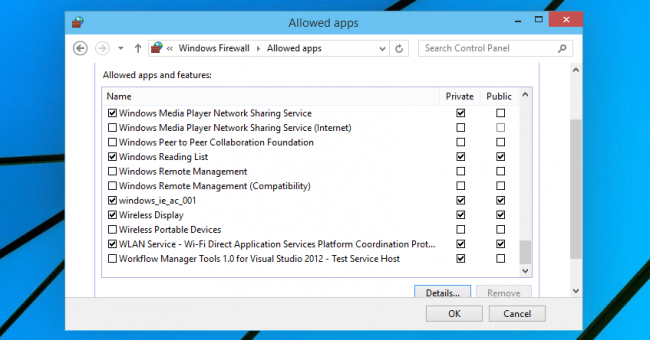

Un atacante también podría entrar en su red si explotar la configuración protegida de Wi-Fi, o WPS . Con WPS, su enrutador tiene un número PIN de 8 dígitos que un dispositivo puede usar para conectarse en lugar de proporcionar su contraseña de cifrado. El PIN se verifica en dos grupos: primero, el enrutador verifica los primeros cuatro dígitos y le dice al dispositivo si son correctos, y luego el enrutador verifica los últimos cuatro dígitos y le dice al dispositivo si son correctos. Hay una cantidad bastante pequeña de posibles números de cuatro dígitos, por lo que un atacante puede "forzar" la seguridad de WPS probando cada número de cuatro dígitos hasta que el enrutador les diga que han adivinado el correcto.

Puede protegerse contra esto desactivando WPS. Desafortunadamente, algunos enrutadores dejan WPS habilitado incluso cuando lo deshabilita en su interfaz web. ¡Puede estar más seguro si tiene un enrutador que no admita WPS en absoluto!

Frases de contraseña WPA2 de fuerza bruta

RELACIONADO: Explicación de los ataques de fuerza bruta: cómo todo el cifrado es vulnerable

El cifrado WPA2 moderno debe ser "Fuerza bruta" con un ataque de diccionario . Un atacante supervisa una red y captura los paquetes de protocolo de enlace que se intercambian cuando un dispositivo se conecta a un punto de acceso. Estos datos se pueden capturar fácilmente desautorizando un dispositivo conectado. Luego pueden intentar ejecutar un ataque de fuerza bruta, verificando posibles frases de contraseña de Wi-Fi y viendo si completarán con éxito el apretón de manos.

Por ejemplo, digamos que la frase de contraseña es "contraseña". Las contraseñas WPA2 deben tener entre ocho y 63 dígitos, por lo que la “contraseña” es perfectamente válida. Una computadora comenzaría con un archivo de diccionario que contiene muchas frases de contraseña posibles y las probaría una por una. Por ejemplo, probaría con "contraseña", "déjeme entrar", "abrir el mismo", y así sucesivamente. Este tipo de ataque a menudo se denomina "ataque de diccionario" porque requiere un archivo de diccionario que contenga muchas contraseñas posibles.

Podemos ver fácilmente cómo las contraseñas comunes o simples como "contraseña" se adivinarán en un corto período de tiempo, mientras que la computadora nunca podrá adivinar una contraseña más larga y menos obvia como “:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”Por eso es importante tener una contraseña fuerte con una longitud razonable.

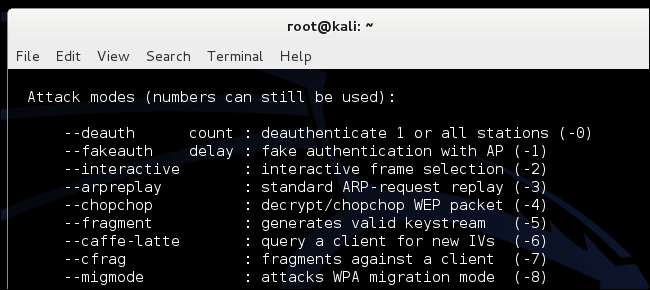

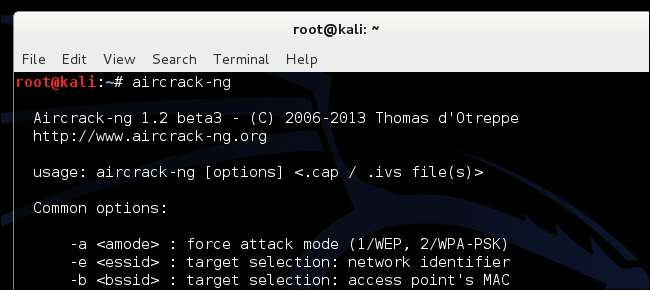

Herramientas del oficio

Si desea ver las herramientas específicas que usaría un atacante, descargue y ejecute Kali Linux . Kali es el sucesor de BackTrack, del que quizás hayas oído hablar. Aircrack-ng, Kismet, Wireshark, Reaver y otras herramientas de penetración de red están preinstaladas y listas para usar. Estas herramientas pueden requerir cierto conocimiento (o buscar en Google) para usarlas, por supuesto.

Todos estos métodos requieren que un atacante esté dentro del alcance físico de la red, por supuesto. Si vive en el medio de la nada, corre menos riesgo. Si vive en un edificio de apartamentos en la ciudad de Nueva York, hay bastantes personas cercanas que podrían querer una red insegura a la que puedan aprovechar.

Credito de imagen: Manuel Fernando Gutiérrez on Flickr