Selbst wenn Sie wissen, dass Sie Ihr Wi-Fi-Netzwerk sichern müssen (und dies bereits getan haben), finden Sie wahrscheinlich alle Akronyme des Sicherheitsprotokolls etwas rätselhaft. Lesen Sie weiter, während wir die Unterschiede zwischen Protokollen wie WEP, WPA und WPA2 hervorheben - und warum es wichtig ist, welches Akronym Sie in Ihrem Wi-Fi-Heimnetzwerk verwenden.

Was macht es aus?

Sie haben getan, was Ihnen gesagt wurde, Sie haben sich nach dem Kauf bei Ihrem Router angemeldet und ihn zum ersten Mal angeschlossen und ein Kennwort festgelegt. Was macht es aus, was das kleine Akronym neben dem von Ihnen gewählten Sicherheitsprotokoll war? Wie sich herausstellt, ist es sehr wichtig. Wie bei allen Sicherheitsstandards sind ältere Wi-Fi-Standards durch zunehmende Computerleistung und aufgedeckte Sicherheitslücken gefährdet. Es ist Ihr Netzwerk, es sind Ihre Daten, und wenn jemand Ihr Netzwerk wegen illegaler Hijinks entführt, ist es Ihre Tür, an die die Polizei klopft. Das Verständnis der Unterschiede zwischen Sicherheitsprotokollen und die Implementierung des fortschrittlichsten Protokolls, das Ihr Router unterstützen kann (oder ein Upgrade, wenn es die aktuellen Sicherheitsstandards der Generation nicht unterstützt), ist der Unterschied zwischen dem einfachen Zugriff auf Ihr Heimnetzwerk und dem Nicht-Zugriff auf Ihr Heimnetzwerk.

WEP, WPA und WPA2: Wi-Fi-Sicherheit im Wandel der Zeit

Seit den späten 1990er Jahren wurden Wi-Fi-Sicherheitsprotokolle mehrfach aktualisiert, wobei ältere Protokolle völlig abgelehnt und neuere Protokolle erheblich überarbeitet wurden. Ein Spaziergang durch die Geschichte der Wi-Fi-Sicherheit zeigt, was derzeit auf dem Markt ist und warum Sie ältere Standards vermeiden sollten.

Wired Equivalent Privacy (WEP)

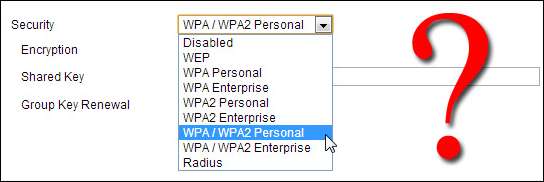

Wired Equivalent Privacy (WEP) ist das weltweit am häufigsten verwendete Wi-Fi-Sicherheitsprotokoll. Dies hängt vom Alter, der Abwärtskompatibilität und der Tatsache ab, dass es in vielen Router-Bedienfeldern zuerst in den Protokollauswahlmenüs angezeigt wird.

WEP wurde im September 1999 als Wi-Fi-Sicherheitsstandard ratifiziert. Die ersten Versionen von WEP waren selbst zum Zeitpunkt ihrer Veröffentlichung nicht besonders stark, da US-amerikanische Beschränkungen für den Export verschiedener kryptografischer Technologien dazu führten, dass Hersteller ihre Geräte einschränkten auf nur 64-Bit-Verschlüsselung. Als die Einschränkungen aufgehoben wurden, wurde sie auf 128 Bit erhöht. Trotz der Einführung von 256-Bit-WEP bleibt 128-Bit eine der häufigsten Implementierungen.

Trotz Überarbeitungen des Protokolls und einer größeren Schlüsselgröße wurden im Laufe der Zeit zahlreiche Sicherheitslücken im WEP-Standard entdeckt. Mit zunehmender Rechenleistung wurde es immer einfacher, diese Mängel auszunutzen. Bereits im Jahr 2001 gab es Proof-of-Concept-Exploits, und bis 2005 gab das FBI eine öffentliche Demonstration (um das Bewusstsein für die Schwächen von WEP zu schärfen), bei der WEP-Passwörter innerhalb von Minuten mit frei verfügbarer Software geknackt wurden.

Trotz verschiedener Verbesserungen, Umgehungen und anderer Versuche, das WEP-System zu stützen, bleibt es äußerst anfällig. Systeme, die auf WEP basieren, sollten aktualisiert oder ersetzt werden, wenn Sicherheitsupgrades keine Option sind. Die Wi-Fi Alliance hat WEP 2004 offiziell in den Ruhestand versetzt.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) war die direkte Reaktion und der Ersatz der Wi-Fi Alliance auf die zunehmend offensichtlichen Schwachstellen des WEP-Standards. WPA wurde 2003 offiziell verabschiedet, ein Jahr bevor WEP offiziell in den Ruhestand ging. Die am häufigsten verwendete WPA-Konfiguration ist WPA-PSK (Pre-Shared Key). Die von WPA verwendeten Schlüssel sind 256-Bit-Schlüssel, ein deutlicher Anstieg gegenüber den im WEP-System verwendeten 64-Bit- und 128-Bit-Schlüsseln.

Zu den wesentlichen Änderungen, die mit WPA implementiert wurden, gehörten Nachrichtenintegritätsprüfungen (um festzustellen, ob ein Angreifer zwischen dem Zugriffspunkt und dem Client übertragene Pakete erfasst oder geändert hat) und das Temporal Key Integrity Protocol (TKIP). TKIP verwendet ein Paketschlüsselsystem, das radikal sicherer war als das von WEP verwendete Festschlüsselsystem. Der TKIP-Verschlüsselungsstandard wurde später durch den Advanced Encryption Standard (AES) ersetzt.

Trotz der signifikanten Verbesserung von WPA gegenüber WEP verfolgte der Geist von WEP WPA. TKIP, eine Kernkomponente von WPA, wurde so konzipiert, dass es problemlos über Firmware-Upgrades auf vorhandene WEP-fähige Geräte eingeführt werden kann. Als solches musste es bestimmte im WEP-System verwendete Elemente recyceln, die letztendlich auch ausgenutzt wurden.

WPA hat sich wie sein Vorgänger WEP sowohl durch Proof-of-Concept als auch durch angewandte öffentliche Demonstrationen als anfällig für Eingriffe erwiesen. Interessanterweise handelt es sich bei dem Prozess, durch den WPA normalerweise verletzt wird, nicht um einen direkten Angriff auf das WPA-Protokoll (obwohl solche Angriffe erfolgreich demonstriert wurden), sondern um Angriffe auf ein zusätzliches System, das mit WPA - Wi-Fi Protected Setup (WPS) eingeführt wurde ) - wurde entwickelt, um das Verbinden von Geräten mit modernen Zugangspunkten zu vereinfachen.

Wi-Fi Protected Access II (WPA2)

WPA wurde ab 2006 offiziell von WPA2 abgelöst. Eine der wichtigsten Änderungen zwischen WPA und WPA2 ist die obligatorische Verwendung von AES-Algorithmen und die Einführung von CCMP (Counter Cipher Mode mit Block Chaining Message Authentication Code Protocol) als Ersatz für TKIP. TKIP bleibt jedoch in WPA2 als Fallback-System und für die Interoperabilität mit WPA erhalten.

Derzeit ist die primäre Sicherheitslücke für das eigentliche WPA2-System unklar (und der Angreifer muss bereits Zugriff auf das gesicherte Wi-Fi-Netzwerk haben, um Zugriff auf bestimmte Schlüssel zu erhalten und anschließend einen Angriff auf andere Geräte im Netzwerk fortzusetzen ). Daher sind die Sicherheitsauswirkungen der bekannten WPA2-Sicherheitslücken fast ausschließlich auf Netzwerke auf Unternehmensebene beschränkt und verdienen in Bezug auf die Sicherheit von Heimnetzwerken kaum oder gar keine praktische Berücksichtigung.

Leider bleibt dieselbe Sicherheitsanfälligkeit, die das größte Loch in der WPA-Panzerung darstellt - der Angriffsvektor durch das Wi-Fi Protected Setup (WPS) - in modernen WPA2-fähigen Zugriffspunkten bestehen. Obwohl der Einbruch in ein WPA / WPA2-gesichertes Netzwerk mithilfe dieser Sicherheitsanfälligkeit zwischen 2 und 14 Stunden anhaltender Anstrengung mit einem modernen Computer erfordert, ist dies immer noch ein legitimes Sicherheitsrisiko. WPS sollte deaktiviert sein und wenn möglich sollte die Firmware des Access Points auf eine Distribution geflasht werden, die WPS nicht einmal unterstützt, sodass der Angriffsvektor vollständig entfernt wird.

Wi-Fi-Sicherheitshistorie erfasst; Was jetzt?

Zu diesem Zeitpunkt fühlen Sie sich entweder etwas selbstgefällig (weil Sie sicher das beste Sicherheitsprotokoll für Ihren Wi-Fi-Zugangspunkt verwenden) oder etwas nervös (weil Sie WEP ausgewählt haben, da es ganz oben auf der Liste stand ). Wenn Sie im letzteren Lager sind, ärgern Sie sich nicht. Wir haben Sie abgedeckt.

Bevor wir Sie mit einer weiterführenden Liste unserer wichtigsten Wi-Fi-Sicherheitsartikel erreichen, finden Sie hier den Crashkurs. Dies ist eine grundlegende Liste, in der die aktuellen Wi-Fi-Sicherheitsmethoden aufgeführt sind, die auf jedem modernen Router (nach 2006) verfügbar sind, geordnet von der besten zur schlechtesten:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP gibt es als Fallback-Methode)

- WPA + TKIP

- WEP

- Offenes Netzwerk (überhaupt keine Sicherheit)

Im Idealfall deaktivieren Sie das Wi-Fi Protected Setup (WPS) und stellen Ihren Router auf WPA2 + AES ein. Alles andere auf der Liste ist ein weniger als idealer Schritt davon. Sobald Sie bei WEP angekommen sind, ist Ihre Sicherheitsstufe so niedrig, dass sie ungefähr so effektiv ist wie ein Maschendrahtzaun. Der Zaun besteht lediglich aus der Aussage "Hey, das ist mein Eigentum", aber jeder, der tatsächlich wollte, kann einfach darüber klettern.

Wenn Sie bei all diesen Überlegungen zur Wi-Fi-Sicherheit und -Verschlüsselung neugierig auf andere Tricks und Techniken sind, die Sie problemlos einsetzen können, um Ihr Wi-Fi-Netzwerk weiter zu sichern, sollten Sie als Nächstes die folgenden Artikel zu How-To Geek lesen:

- Wi-Fi-Sicherheit: Sollten Sie WPA2 + AES, WPA2 + TKIP oder beides verwenden?

- So sichern Sie Ihr Wi-Fi-Netzwerk gegen Eindringen

- Kein falsches Sicherheitsgefühl: 5 unsichere Möglichkeiten zum Sichern Ihres WLANs

- So aktivieren Sie einen Gastzugriffspunkt in Ihrem drahtlosen Netzwerk

- Die besten Wi-Fi-Artikel zur Sicherung Ihres Netzwerks und zur Optimierung Ihres Routers

Mit einem grundlegenden Verständnis der Funktionsweise der Wi-Fi-Sicherheit und der weiteren Verbesserung und Aktualisierung Ihres Zugangspunkts zum Heimnetzwerk werden Sie mit einem jetzt sicheren Wi-Fi-Netzwerk gut zurechtkommen.