Brute-Force-Angriffe sind recht einfach zu verstehen, aber schwer zu schützen. Verschlüsselung ist Mathe Und wenn Computer in Mathe schneller werden, können sie schneller alle Lösungen ausprobieren und sehen, welche passen.

Diese Angriffe können mit unterschiedlichem Erfolg gegen jede Art von Verschlüsselung eingesetzt werden. Brute-Force-Angriffe werden mit jedem Tag schneller und effektiver, wenn neuere, schnellere Computerhardware veröffentlicht wird.

Brute-Force-Grundlagen

Brute-Force-Angriffe sind einfach zu verstehen. Ein Angreifer hat eine verschlüsselte Datei - sagen wir Ihre LastPass oder KeePass Passwortdatenbank. Sie wissen, dass diese Datei Daten enthält, die sie sehen möchten, und sie wissen, dass es einen Verschlüsselungsschlüssel gibt, der sie entsperrt. Um es zu entschlüsseln, können sie versuchen, jedes einzelne mögliche Passwort zu testen und festzustellen, ob dies zu einer entschlüsselten Datei führt.

Sie tun dies automatisch mit einem Computerprogramm, sodass die Geschwindigkeit, mit der jemand die Brute-Force-Verschlüsselung durchführen kann, zunimmt, wenn die verfügbare Computerhardware immer schneller wird und mehr Berechnungen pro Sekunde durchführen kann. Der Brute-Force-Angriff würde wahrscheinlich bei einstelligen Passwörtern beginnen, bevor zu zweistelligen Passwörtern übergegangen wird, und alle möglichen Kombinationen ausprobieren, bis eine funktioniert.

Ein „Wörterbuchangriff“ ist ähnlich und versucht Wörter in einem Wörterbuch - oder einer Liste gängiger Kennwörter - anstelle aller möglichen Kennwörter. Dies kann sehr effektiv sein, da viele Leute solche schwachen und gebräuchlichen Passwörter verwenden.

Warum Angreifer Webdienste nicht brutal erzwingen können

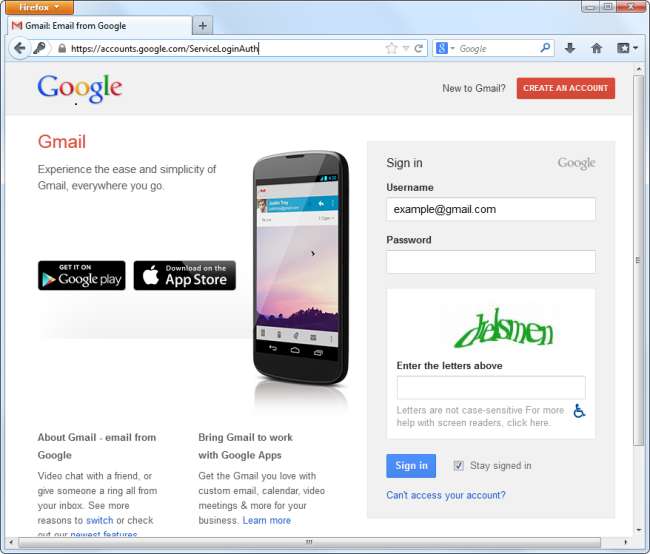

Es gibt einen Unterschied zwischen Online- und Offline-Brute-Force-Angriffen. Wenn ein Angreifer beispielsweise seinen Weg in Ihr Google Mail-Konto brutal erzwingen möchte, kann er damit beginnen, jedes mögliche Passwort zu versuchen. Google wird sie jedoch schnell abschneiden. Dienste, die Zugriff auf solche Konten gewähren, drosseln Zugriffsversuche und verbieten IP-Adressen, die versuchen, sich so oft anzumelden. Ein Angriff auf einen Onlinedienst würde daher nicht gut funktionieren, da nur sehr wenige Versuche unternommen werden können, bevor der Angriff gestoppt wird.

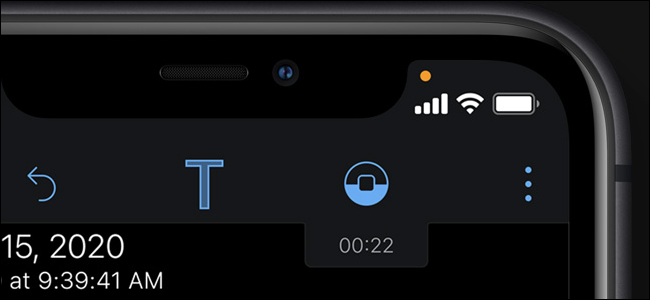

Nach einigen fehlgeschlagenen Anmeldeversuchen zeigt Google Mail beispielsweise ein CATPCHA-Bild an, um zu überprüfen, ob Sie kein Computer sind, der automatisch Kennwörter versucht. Sie werden Ihre Anmeldeversuche wahrscheinlich vollständig beenden, wenn Sie es geschafft haben, lange genug fortzufahren.

Nehmen wir andererseits an, ein Angreifer hat eine verschlüsselte Datei von Ihrem Computer entfernt oder es geschafft, einen Onlinedienst zu gefährden und solche verschlüsselten Dateien herunterzuladen. Der Angreifer verfügt nun über die verschlüsselten Daten auf seiner eigenen Hardware und kann beliebig viele Kennwörter ausprobieren. Wenn sie Zugriff auf die verschlüsselten Daten haben, können sie nicht daran gehindert werden, in kurzer Zeit eine große Anzahl von Passwörtern zu versuchen. Selbst wenn Sie eine starke Verschlüsselung verwenden, ist es zu Ihrem Vorteil, Ihre Daten sicher zu halten und sicherzustellen, dass andere nicht darauf zugreifen können.

Hashing

Starke Hashing-Algorithmen können Brute-Force-Angriffe verlangsamen. Im Wesentlichen führen Hashing-Algorithmen zusätzliche mathematische Arbeiten an einem Kennwort durch, bevor ein vom Kennwort abgeleiteter Wert auf der Festplatte gespeichert wird. Wenn ein langsamerer Hashing-Algorithmus verwendet wird, ist tausende Male so viel mathematische Arbeit erforderlich, um jedes Kennwort zu testen und Brute-Force-Angriffe drastisch zu verlangsamen. Je mehr Arbeit erforderlich ist, desto mehr Arbeit muss ein Server oder ein anderer Computer jedes Mal leisten, wenn sich der Benutzer mit seinem Kennwort anmeldet. Software muss die Ausfallsicherheit gegen Brute-Force-Angriffe mit der Ressourcennutzung in Einklang bringen.

Brute-Force-Geschwindigkeit

Die Geschwindigkeit hängt von der Hardware ab. Geheimdienste bauen möglicherweise spezielle Hardware nur für Brute-Force-Angriffe, genauso wie Bitcoin-Miner ihre eigene spezialisierte Hardware erstellen, die für das Bitcoin-Mining optimiert ist. Wenn es um Consumer-Hardware geht, ist eine Grafikkarte (GPU) die effektivste Art von Hardware für Brute-Force-Angriffe. Da es einfach ist, viele verschiedene Verschlüsselungsschlüssel gleichzeitig auszuprobieren, sind viele parallel laufende Grafikkarten ideal.

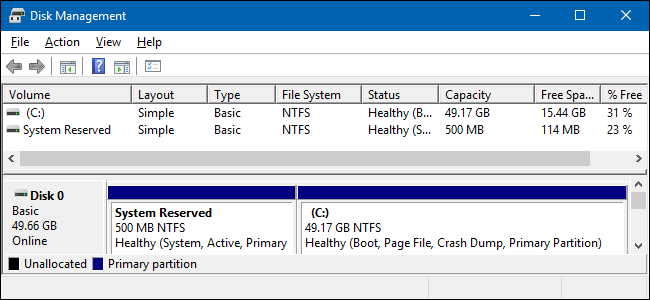

Ende 2012 Ars Technica berichtete dass ein 25-GPU-Cluster jedes Windows-Passwort unter 8 Zeichen in weniger als sechs Stunden knacken könnte. Der von Microsoft verwendete NTLM-Algorithmus war einfach nicht belastbar genug. Bei der Erstellung von NTLM hätte es jedoch viel länger gedauert, alle diese Kennwörter auszuprobieren. Dies wurde für Microsoft nicht als Bedrohung genug angesehen, um die Verschlüsselung zu verstärken.

Die Geschwindigkeit nimmt zu, und in einigen Jahrzehnten werden wir möglicherweise feststellen, dass selbst die stärksten kryptografischen Algorithmen und Verschlüsselungsschlüssel, die wir heute verwenden, schnell von Quantencomputern oder anderer Hardware, die wir in Zukunft verwenden, geknackt werden können.

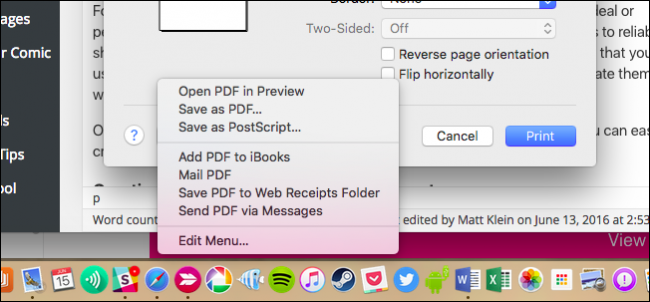

Schutz Ihrer Daten vor Brute-Force-Angriffen

Es gibt keine Möglichkeit, sich vollständig zu schützen. Es ist unmöglich zu sagen, wie schnell Computerhardware wird und ob einer der heute verwendeten Verschlüsselungsalgorithmen Schwachstellen aufweist, die in Zukunft entdeckt und ausgenutzt werden. Hier sind jedoch die Grundlagen:

- Bewahren Sie Ihre verschlüsselten Daten sicher auf, wenn Angreifer keinen Zugriff darauf erhalten. Sobald sie Ihre Daten auf ihre Hardware kopiert haben, können sie nach Belieben Brute-Force-Angriffe gegen sie versuchen.

- Wenn Sie einen Dienst ausführen, der Anmeldungen über das Internet akzeptiert, stellen Sie sicher, dass Anmeldeversuche begrenzt und Personen blockiert werden, die versuchen, sich in kurzer Zeit mit vielen verschiedenen Kennwörtern anzumelden. Serversoftware ist in der Regel sofort einsatzbereit, da dies eine gute Sicherheitspraxis ist.

- Verwenden Sie starke Verschlüsselungsalgorithmen wie SHA-512. Stellen Sie sicher, dass Sie keine alten Verschlüsselungsalgorithmen mit bekannten Schwachstellen verwenden, die leicht zu beheben sind.

- Verwenden Sie lange, sichere Passwörter. Die gesamte Verschlüsselungstechnologie der Welt wird nicht helfen, wenn Sie "Passwort" oder den beliebten "Jäger2" verwenden.

Brute-Force-Angriffe sind wichtig, wenn Sie Ihre Daten schützen, Verschlüsselungsalgorithmen auswählen und Kennwörter auswählen. Sie sind auch ein Grund, immer stärkere kryptografische Algorithmen zu entwickeln. Die Verschlüsselung muss mit der Geschwindigkeit Schritt halten, mit der sie durch neue Hardware unwirksam wird.

Bildnachweis: Johan Larsson auf Flickr , Jeremy Gosney