WPA2 med et sterkt passord er sikkert så lenge du deaktiverer WPS. Du finner dette rådet i guider for å sikre Wi-Fi over hele nettet. Wi-Fi Protected Setup var en fin ide, men å bruke det er en feil.

Ruteren din støtter sannsynligvis WPS, og den er sannsynligvis aktivert som standard. Som UPnP er dette en usikker funksjon som gjør det trådløse nettverket ditt mer sårbart for angrep.

Hva er Wi-Fi Protected Setup?

I SLEKT: Forskjellen mellom WEP, WPA og WPA2 Wi-Fi passord

De fleste hjemmebrukere bør bruke WPA2-Personal , også kjent som WPA2-PSK. "PSK" står for "pre-shared key." Du setter opp en trådløs passfrase på ruteren din, og gir deretter den samme passordfrasen på hver enhet du kobler til WI-Fi-nettverket. Dette gir deg i hovedsak et passord som beskytter Wi-FI-nettverket ditt mot uautorisert tilgang. Ruteren henter en krypteringsnøkkel fra passordfrasen din, som den bruker for å kryptere den trådløse nettverkstrafikken for å sikre at folk uten nøkkelen ikke kan høre på den.

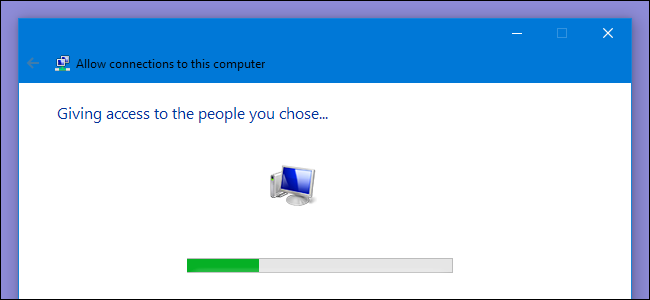

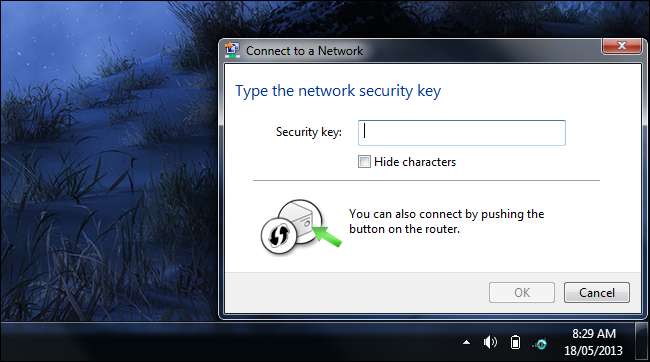

Dette kan være litt upraktisk, siden du må oppgi passordfrasen på hver nye enhet du kobler til. Wi-FI Protected Setup (WPS) ble opprettet for å løse dette problemet. Når du kobler til en ruter med WPS aktivert, ser du en melding om at du kan bruke en enklere måte å koble til i stedet for å angi Wi-Fi-passordet.

Hvorfor Wi-Fi Protected Setup er usikkert

Det er flere forskjellige måter å implementere Wi-Fi-beskyttet oppsett på:

PIN-kode : Ruteren har en åttesifret PIN-kode som du må angi på enhetene dine for å koble til. I stedet for å sjekke hele den åttesifrede PIN-koden på en gang, sjekker ruteren de første fire sifrene separat fra de fire siste sifrene. Dette gjør WPS PIN-koder veldig enkle å gjøre "Ren styrke" ved å gjette forskjellige kombinasjoner. Det er bare 11 000 mulige firesifrede koder, og når brutal force-programvaren får de første fire sifrene riktig, kan angriperen gå videre til resten av sifrene. Mange forbrukerrutere tar ikke tid etter at feil WPS-PIN er gitt, slik at angripere kan gjette om og om igjen. En WPS-PIN-kode kan tøffes på omtrent en dag. [ Kilde ] Alle kan bruke programvare som heter "Reaver" for å knekke en WPS-PIN-kode.

Trykknapp-Koble til : I stedet for å skrive inn en PIN-kode eller passordfrase, kan du bare trykke på en fysisk knapp på ruteren etter å ha prøvd å koble til. (Knappen kan også være en programvareknapp på et oppsettskjermbilde.) Dette er sikrere, ettersom enheter bare kan koble til med denne metoden i noen minutter etter at knappen er trykket på eller etter at en enkelt enhet kobles til. Den vil ikke være aktiv og tilgjengelig for å utnytte hele tiden, slik en WPS-PIN er. Trykknappskobling virker stort sett sikker, med den eneste sårbarheten at alle med fysisk tilgang til ruteren kan trykke på knappen og koble til, selv om de ikke kjenner Wi-Fi-passfrasen.

PIN er obligatorisk

Mens trykknapp-tilkobling uten tvil er sikker, er PIN-autentiseringsmetoden den obligatoriske grunnlinjemetoden som alle sertifiserte WPS-enheter må støtte. Det stemmer - WPS-spesifikasjonen pålegger at enheter må implementere den mest usikre autentiseringsmetoden.

Ruteprodusenter kan ikke løse dette sikkerhetsproblemet fordi WPS-spesifikasjonen krever usikker metode for å sjekke PIN-koder. Enheter som implementerer Wi-FI Protected Setup i samsvar med spesifikasjonene vil være sårbare. Spesifikasjonen i seg selv er ikke god.

Kan du deaktivere WPS?

Det er flere forskjellige typer rutere der ute.

- Noen rutere lar deg ikke deaktivere WPS, og gir ingen muligheter i konfigurasjonsgrensesnittene for å gjøre det.

- Noen rutere har et alternativ for å deaktivere WPS, men dette alternativet gjør ingenting, og WPS er fortsatt aktivert uten at du vet det. I 2012 ble denne feilen funnet på "hvert Linksys og Cisco Valet trådløse tilgangspunkt ... testet." [ Kilde ]

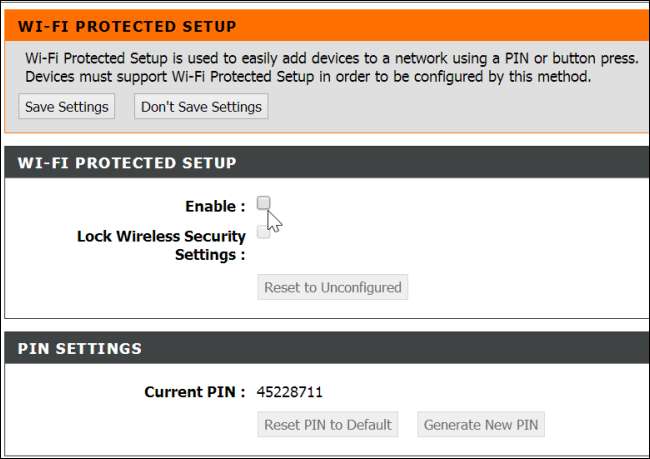

- Noen rutere vil tillate deg å deaktivere eller aktivere WPS, uten å velge autentiseringsmetoder.

- Noen rutere lar deg deaktivere PIN-basert WPS-autentisering mens du fremdeles bruker trykknappautentisering.

- Noen rutere støtter ikke WPS i det hele tatt. Disse er sannsynligvis de sikreste.

Slik deaktiverer du WPS

I SLEKT: Er UPnP en sikkerhetsrisiko?

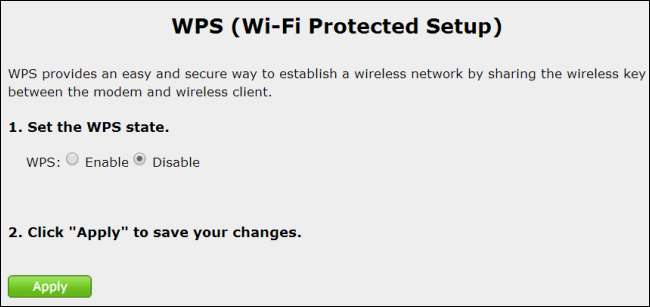

Hvis ruteren lar deg deaktivere WPS, vil du sannsynligvis finne dette alternativet under Wi-FI Protected Setup eller WPS i det nettbaserte konfigurasjonsgrensesnittet.

Du bør i det minste deaktivere det PIN-baserte godkjenningsalternativet. På mange enheter kan du bare velge om du vil aktivere eller deaktivere WPS. Velg å deaktivere WPS hvis det er det eneste valget du kan ta.

Vi vil være litt bekymret for å la WPS være aktivert, selv om PIN-alternativet ser ut til å være deaktivert. Gitt den forferdelige oversikten over ruteprodusenter når det gjelder WPS og annet usikre funksjoner som UPnP , er det ikke mulig at noen WPS-implementeringer vil fortsette å gjøre PIN-basert autentisering tilgjengelig selv når det så ut til å være deaktivert?

Visst, du kan teoretisk være sikker med WPS aktivert så lenge PIN-basert autentisering var deaktivert, men hvorfor ta risikoen? Alt WPS virkelig gjør er at du lettere kan koble til Wi-Fi. Hvis du oppretter en passordfrase du lett kan huske, bør du kunne koble til like raskt. Og dette er bare et problem første gang. Når du har koblet til en enhet en gang, trenger du ikke å gjøre det igjen. WPS er veldig risikabelt for en funksjon som gir en så liten fordel.

Bildekreditt: Jeff Keyzer på Flickr