Raa'an voiman hyökkäykset ovat melko yksinkertaisia ymmärtää, mutta niitä on vaikea suojata. Salaus on matematiikkaa , ja kun tietokoneet nopeutuvat matematiikassa, ne nopeammin kokeilevat kaikkia ratkaisuja ja näkevät, mikä niistä sopii.

Näitä hyökkäyksiä voidaan käyttää kaikenlaista salausta vastaan vaihtelevalla menestyksellä. Raakavoimat hyökkäävät nopeammin ja tehokkaammin joka päivä, kun uudempi, nopeampi tietokonelaitteisto vapautetaan.

Raakavoiman perusteet

Raa'an voiman hyökkäykset on helppo ymmärtää. Hyökkääjällä on salattu tiedosto - sano, sinun LastPass tai KeePass salasanatietokanta. He tietävät, että tämä tiedosto sisältää tietoja, jotka he haluavat nähdä, ja tietävät, että salausavain avaa sen. Salauksen purkamiseksi he voivat alkaa kokeilla kaikkia mahdollisia salasanoja ja nähdä, johtaako tämä salauksen purettuun tiedostoon.

He tekevät tämän automaattisesti tietokoneohjelmalla, joten nopeus, jolla joku voi raa'an voiman salauksen, kasvaa, kun käytettävissä oleva tietokonelaitteisto nopeutuu ja nopeutuu ja pystyy tekemään enemmän laskelmia sekunnissa. Raa'an voiman hyökkäys alkaisi todennäköisesti yksinumeroisista salasanoista ennen siirtymistä kaksinumeroisiin salasanoihin ja niin edelleen, yrittäen kaikkia mahdollisia yhdistelmiä, kunnes yksi toimii.

Sanakirjahyökkäys on samanlainen ja yrittää sanakirjassa olevia sanoja - tai luetteloa yleisistä salasanoista - kaikkien mahdollisten salasanojen sijaan. Tämä voi olla erittäin tehokasta, koska monet ihmiset käyttävät niin heikkoja ja yleisiä salasanoja.

Miksi hyökkääjät eivät voi Brute-Force-verkkopalveluita

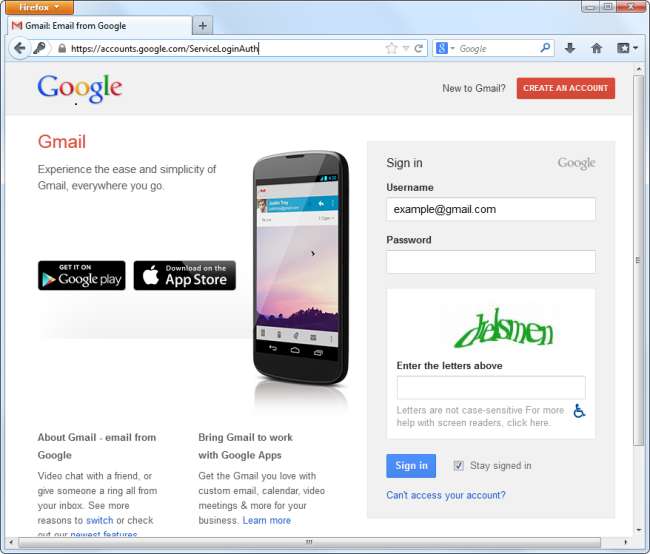

Brute-force-hyökkäyksissä on ero verkossa ja offline-tilassa. Esimerkiksi, jos hyökkääjä haluaa pakottaa tiensä Gmail-tilillesi, hän voi alkaa kokeilla kaikkia mahdollisia salasanoja - mutta Google katkaisee ne nopeasti. Palvelut, jotka tarjoavat pääsyn tällaisiin tileihin, rajoittavat pääsyyrityksiä ja estävät IP-osoitteet, jotka yrittävät kirjautua sisään niin monta kertaa. Hyökkäys verkkopalvelua vastaan ei siis toimisi liian hyvin, koska hyvin vähän yrityksiä voidaan tehdä ennen kuin hyökkäys pysäytetään.

Esimerkiksi muutaman epäonnistuneen kirjautumisyrityksen jälkeen Gmail näyttää sinulle CATPCHA-kuvan varmistaaksesi, ettet ole tietokone, joka yrittää automaattisesti salasanoja. He todennäköisesti lopettavat kirjautumisyrityksesi kokonaan, jos onnistuit jatkamaan tarpeeksi kauan.

Oletetaan toisaalta, että hyökkääjä tarttui salattuun tiedostoon tietokoneeltasi tai onnistui vaarantamaan online-palvelun ja lataamaan tällaiset salatut tiedostot. Hyökkääjällä on nyt salatut tiedot omassa laitteistossaan ja hän voi kokeilla niin monta salasanaa kuin haluaa. Jos heillä on pääsy salattuihin tietoihin, ei ole mitään tapaa estää heitä kokeilemasta suurta määrää salasanoja lyhyessä ajassa. Vaikka käytät vahvaa salausta, on sinun eduksi pitää tietosi turvassa ja varmistaa, että muut eivät pääse niihin.

Hajautus

Vahvat hajautusalgoritmit voivat hidastaa raa'an voiman hyökkäyksiä. Pohjimmiltaan hajautusalgoritmit suorittavat matemaattista lisätyötä salasanalla ennen salasanasta johdetun arvon tallentamista levylle. Jos käytetään hitaampaa hajautusalgoritmia, se vaatii tuhansia kertoja enemmän matemaattista työtä kunkin salasanan kokeilemiseksi ja dramaattisen voiman hyökkäysten hidastamiseksi. Mitä enemmän työtä tarvitaan, sitä enemmän palvelimen tai muun tietokoneen on kuitenkin tehtävä joka kerta, kun käyttäjä kirjautuu sisään salasanallaan. Ohjelmiston on tasapainotettava sietokyky ja voimakas hyökkäys resurssien käytön kanssa.

Raakavoiman nopeus

Nopeus riippuu laitteistosta. Tiedustelupalvelut voivat rakentaa erikoistuneita laitteita vain raa'an voiman hyökkäyksiä varten, aivan kuten Bitcoin-kaivostyöläiset rakentavat oman erikoistuneen laitteistonsa, joka on optimoitu Bitcoin-kaivostoimintaan. Kuluttajien laitteistojen suhteen tehokkain laitteisto raa'an voiman hyökkäyksille on näytönohjain (GPU). Koska on helppo kokeilla useita erilaisia salausavaimia kerralla, monet rinnakkain toimivat näytönohjaimet ovat ihanteellisia.

Vuoden 2012 lopussa Ars Technica raportoi että 25-GPU-klusteri voi murtaa kaikki Windows-salasanat alle 8 merkkiä alle kuudessa tunnissa. Microsoftin käyttämä NTLM-algoritmi ei vain ollut riittävän joustava. Kun NTLM luotiin, kaikkien näiden salasanojen kokeileminen olisi kuitenkin vie paljon kauemmin. Tätä ei pidetty riittävänä uhkana Microsoftille salauksen tehostamiseksi.

Nopeus kasvaa, ja muutaman vuosikymmenen kuluttua saatamme huomata, että jopa nykyisin käyttämäsi vahvimmat salausalgoritmit ja salausavaimet voidaan nopeasti murtaa kvanttitietokoneilla tai muilla laitteilla, joita käytämme tulevaisuudessa.

Tietojesi suojaaminen raa'ilta hyökkäyksiltä

Ei ole mitään tapaa suojata itseäsi kokonaan. On mahdotonta sanoa, kuinka nopeasti tietokonelaitteistot tulevat ja onko jollakin nykyisin käyttämillämme salausalgoritmeilla heikkouksia, jotka löydetään ja hyödynnetään tulevaisuudessa. Tässä on kuitenkin perusasiat:

- Pidä salatut tietosi turvassa siellä, missä hyökkääjät eivät pääse niihin. Kun he ovat kopioineet tietosi laitteistoonsa, he voivat kokeilla sitä vastaan tehtyjä raa'an hyökkäyksiä vapaa-ajallaan.

- Jos suoritat jotain palvelua, joka hyväksyy kirjautumisen Internetin kautta, varmista, että se rajoittaa kirjautumisyrityksiä ja estää ihmisiä, jotka yrittävät kirjautua sisään useilla eri salasanoilla lyhyessä ajassa. Palvelinohjelmisto on yleensä asetettu tekemään tämä kättelyssä, koska se on hyvä tietoturvakäytäntö.

- Käytä vahvoja salausalgoritmeja, kuten SHA-512. Varmista, että et käytä vanhoja salausalgoritmeja, joiden tunnetut heikkoudet on helppo murtaa.

- Käytä pitkiä, turvallisia salasanoja. Kaikki maailman salaustekniikat eivät auta, jos käytät salasanaa tai jatkuvasti suosittua "hunter2".

Raa'at hyökkäykset ovat huolenaihe, kun suojaat tietojasi, valitset salausalgoritmeja ja salasanoja. Ne ovat myös syy jatkaa vahvempien salausalgoritmien kehittämistä - salauksen on pysyttävä mukana siinä, kuinka nopeasti uusi laitteisto tekee sen tehottomaksi.

Kuvahyvitys: Johan Larsson on Flickr , Jeremy Gosney