Vaikka tiedät, että sinun on suojattava Wi-Fi-verkko (ja olet jo tehnyt niin), luultavasti kaikki suojausprotokollan lyhenteet ovat hieman hämmentäviä. Lue, kun korostamme protokollien, kuten WEP, WPA ja WPA2, eroja - ja miksi sillä on merkitystä, mitä lyhennettä lyöt kotisi Wi-Fi-verkossa.

Mitä väliä sillä on?

Teit sen, mitä käskettiin, kirjauduit reitittimeisi ostamisen jälkeen ja liitit sen ensimmäistä kertaa ja asetit salasanan. Mitä väliä mikä pieni valitsemasi suojausprotokollan vieressä oleva lyhenne oli? Kuten käy ilmi, sillä on paljon merkitystä. Kuten kaikkien turvallisuusstandardien kohdalla, lisääntynyt tietokoneteho ja alttiit haavoittuvuudet ovat aiheuttaneet vaaran vanhemmille Wi-Fi-standardeille. Se on sinun verkko, se on sinun tietosi, ja jos joku kaapaa verkkoosi laittomien hijinkiensa vuoksi, se on sinun ovesi, johon poliisi koputtaa. Tietoturvaprotokollien välisten erojen ymmärtäminen ja kehittyneimmän, reitittimesi tukeman (tai päivittäminen, jos se ei tue nykyisiä suojattuja standardeja) on ero sen välillä, tarjotaanko jollekin helppo pääsy kotiverkkoon eikä.

WEP, WPA ja WPA2: Wi-Fi-suojaus kautta aikojen

1990-luvun lopusta lähtien Wi-Fi-suojausprotokollia on päivitetty useita kertoja, vanhemmat protokollat on poistettu kokonaan ja merkittävästi uudistettu uusia protokollia. Kävely Wi-Fi-tietoturvan historiassa paljastaa sekä sen, mitä siellä on tällä hetkellä, että miksi sinun tulisi välttää vanhempia standardeja.

Langallinen vastaava tietosuoja (WEP)

WEP (Wired Equivalent Privacy) on maailman eniten käytetty Wi-Fi-suojausprotokolla. Tämä riippuu iästä, taaksepäin yhteensopivuudesta ja siitä, että se näkyy ensin useiden reitittimen ohjauspaneelien protokollavalintavalikoissa.

WEP ratifioitiin Wi-Fi-turvallisuusstandardiksi syyskuussa 1999. WEP: n ensimmäiset versiot eivät olleet erityisen vahvoja edes julkaisun ajankohtana, koska Yhdysvaltojen rajoitukset erilaisten salaustekniikoiden viennille johtivat valmistajiin rajoittamaan laitteitaan vain 64-bittiseen salaukseen. Kun rajoitukset poistettiin, se nostettiin 128-bittiseksi. Huolimatta 256-bittisen WEP: n käyttöönotosta, 128-bittinen on edelleen yksi yleisimmistä toteutuksista.

Protokollan tarkistuksista ja avaimen koon kasvusta huolimatta WEP-standardissa havaittiin ajan myötä lukuisia turvallisuusvirheitä. Laskentatehon kasvaessa näiden virheiden hyödyntäminen on entistä helpompaa. Jo vuonna 2001 käsitteellisiä hyödyntämistoimia levisi ympäriinsä, ja vuoteen 2005 mennessä FBI järjesti julkisen mielenosoituksen (pyrkiessään lisäämään tietoisuutta WEP: n heikkouksista), jossa he halkeaivat WEP-salasanat muutamassa minuutissa vapaasti saatavilla olevilla ohjelmistoilla.

Huolimatta erilaisista parannuksista, kiertämistä ja muita yrityksiä tuoda WEP-järjestelmä, se on edelleen erittäin haavoittuva. WEP-järjestelmään luottavat järjestelmät tulisi päivittää tai, jos suojauspäivitykset eivät ole vaihtoehto, vaihdettava. Wi-Fi-allianssi siirsi WEP: n virallisesti eläkkeelle vuonna 2004.

Suojattu Wi-Fi-yhteys (WPA)

Wi-Fi Protected Access (WPA) oli Wi-Fi Alliancen suora vastaus ja korvaus WEP-standardin yhä ilmeisempiin haavoittuvuuksiin. WPA hyväksyttiin virallisesti vuonna 2003, vuosi ennen WEP: n virallista eläkettä. Yleisin WPA-määritys on WPA-PSK (Pre-Shared Key). WPA: n käyttämät avaimet ovat 256-bittisiä, mikä on merkittävä lisäys WEP-järjestelmässä käytettyihin 64- ja 128-bittisiin avaimiin verrattuna.

Jotkut WPA: lla toteutetuista merkittävistä muutoksista sisälsivät viestin eheystarkastukset (sen selvittämiseksi, oliko hyökkääjä kaapannut tai muuttanut tukiasemien ja asiakkaan välisiä paketteja) ja Temporal Key Integrity Protocol (TKIP). TKIP käyttää pakettikohtaista avainjärjestelmää, joka oli radikaalisti turvallisempi kuin WEP: n käyttämä kiinteä avainjärjestelmä. TKIP-salausstandardin korvasi myöhemmin Advanced Encryption Standard (AES).

Huolimatta WPA: n huomattavasta parannuksesta WEP: ään nähden, WEP: n haamu ajoi WPA: ta. TKIP, WPA: n ydinkomponentti, on suunniteltu helposti käyttöönotettavaksi laiteohjelmistopäivitysten avulla olemassa oleviin WEP-yhteensopiviin laitteisiin. Sellaisenaan sen oli kierrätettävä tiettyjä WEP-järjestelmässä käytettyjä elementtejä, joita lopulta myös hyödynnettiin.

WPA: n, kuten edeltäjänsä WEP: n, on osoitettu sekä todistuskäsitteellä että julkisissa mielenosoituksissa olevan alttiita tunkeutumiselle. Mielenkiintoista on, että prosessi, jolla WPA: ta yleensä rikotaan, ei ole suora hyökkäys WPA-protokollaa vastaan (vaikka tällaiset hyökkäykset on osoitettu onnistuneesti), vaan hyökkäykset lisäjärjestelmään, joka otettiin käyttöön WPA: n avulla - Wi-Fi Protected Setup (WPS ) - joka on suunniteltu helpottamaan laitteiden liittämistä moderneihin tukiasemiin.

Wi-Fi Protected Access II (WPA2)

WPA2 on vuodesta 2006 lähtien virallisesti korvannut WPA: n. Yksi merkittävimmistä muutoksista WPA: n ja WPA2: n välillä on AES-algoritmien pakollinen käyttö ja CCMP: n (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) käyttöönotto korvauksena TKIP: lle. TKIP säilyy kuitenkin edelleen WPA2: ssa varajärjestelmänä ja yhteensopivaksi WPA: n kanssa.

Tällä hetkellä todellisen WPA2-järjestelmän ensisijainen suojausheikkous on hämärä (ja vaatii hyökkääjältä jo pääsyn suojattuun Wi-Fi-verkkoon saadakseen pääsyn tiettyihin avaimiin ja jatkaakseen hyökkäystä verkon muita laitteita vastaan. ). Sellaisena tunnettujen WPA2-haavoittuvuuksien turvallisuusvaikutukset rajoittuvat melkein kokonaan yritystason verkkoihin, ja ne ansaitsevat vain vähän tai ei lainkaan käytännön huomiota kotiverkon turvallisuudessa.

Valitettavasti sama haavoittuvuus, joka on WPA-haarniskan suurin aukko - hyökkäysvektori Wi-Fi Protected Setup (WPS) -toiminnon kautta - pysyy edelleen nykyaikaisissa WPA2-yhteensopivissa tukiasemissa. Vaikka WPA / WPA2-suojattuun verkkoon murtautuminen tämän haavoittuvuuden avulla vaatii 2–14 tunnin jatkuvaa työtä nykyaikaisen tietokoneen kanssa, se on silti oikeutettu turvallisuusongelma. WPS on poistettava käytöstä, ja jos mahdollista, tukiaseman laiteohjelmisto tulisi välittää jakelulle, joka ei edes tue WPS: ää, joten hyökkäysvektori poistetaan kokonaan.

Hankittu Wi-Fi-suojaushistoria; Mitä nyt?

Tässä vaiheessa joko tunnet itsesi hieman itsepäinen (koska käytät luottavaisin mielin parasta Wi-Fi-yhteysosoitteesi suojausprotokollaa) tai hieman hermostunut (koska valitsit WEP: n, koska se oli luettelon kärjessä ). Jos olet jälkimmäisessä leirissä, älä tuskaile; olemme peittäneet sinut.

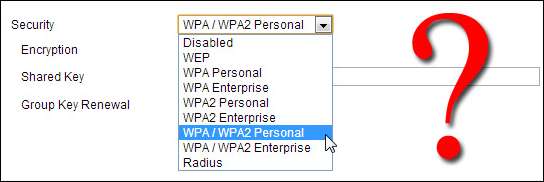

Tässä on kaatumiskurssi, ennen kuin saimme sinut lukemaan luettelon parhaista Wi-Fi-tietoturva-artikkeleistamme. Tämä on peruslista, joka luokittelee nykyisen (vuoden 2006 jälkeisen) reitittimen nykyiset Wi-Fi-suojausmenetelmät järjestyksessä parhaimmasta huonoon:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP on olemassa varamenetelmänä)

- WPA + TKIP

- WEP

- Avoin verkko (ei lainkaan tietoturvaa)

Ihannetapauksessa poistat käytöstä Wi-Fi Protected Setup (WPS) -asetuksen ja asetat reitittimesi asetukseksi WPA2 + AES. Kaikki muu luettelossa oleva on vähemmän kuin ihanteellinen askel pois siitä. Kun pääset WEP: iin, turvallisuustasosi on niin alhainen, se on suunnilleen yhtä tehokas kuin ketjun aita - aita on olemassa vain sanomalla "hei, tämä on minun omaisuuteni", mutta kuka tahansa, joka todella halusi, voi vain kiivetä sen yli.

Jos kaikki tämä ajattelu Wi-Fi-tietoturvasta ja salauksesta on sinulle utelias muista temppuista ja tekniikoista, joita voit helposti ottaa käyttöön Wi-Fi-verkon suojaamiseksi, seuraavana pysäkkinä tulisi olla seuraavien How-To Geek -artikkeleiden selaaminen:

- Wi-Fi-suojaus: Pitäisikö käyttää WPA2 + AES, WPA2 + TKIP vai molempia?

- Kuinka suojata Wi-Fi-verkko tunkeutumisilta

- Ei ole väärää turvallisuuden tunnetta: 5 epävarmaa tapaa suojata Wi-Fi

- Asiakkaan tukiaseman käyttöönotto langattomassa verkossa

- Parhaat Wi-Fi-artikkelit verkon suojaamiseen ja reitittimen optimointiin

Varustettu perustiedot siitä, miten Wi-Fi-turvallisuus toimii ja kuinka voit edelleen parantaa ja päivittää kotiverkon tukiasemaa, istut kauniisti nyt suojatun Wi-Fi-verkon kanssa.