Навіть якщо ви знаєте, що вам потрібно захистити свою мережу Wi-Fi (і це вже зробили), ви, мабуть, знайдете всі абревіатури протоколів безпеки трохи загадковими. Прочитайте далі, коли ми виділяємо відмінності між такими протоколами, як WEP, WPA та WPA2 - і чому це має значення, яку абревіатуру ви ляпаєте у домашній мережі Wi-Fi.

Що це важливо?

Ви виконали те, що вам наказали зробити, ви увійшли в свій маршрутизатор після того, як придбали його та вперше підключили до мережі, і встановили пароль. Яке значення має те, якою була маленька абревіатура поруч із обраним вами протоколом безпеки? Як виявляється, це має велике значення. Як і у випадку з усіма стандартами безпеки, збільшення потужності комп’ютера та виявлені уразливості роблять старі стандарти Wi-Fi ризиком. Це ваша мережа, це ваші дані, і якщо хтось викраде вашу мережу для незаконних хиджінків, це буде ваша двері, в яку стукає поліція. Розуміння різниці між протоколами безпеки та впровадженням найсучаснішого, який може підтримувати ваш маршрутизатор (або його модернізація, якщо він не може підтримувати сучасні стандарти безпеки), - це різниця між тим, як пропонувати комусь легкий доступ до вашої домашньої мережі, а не.

WEP, WPA та WPA2: Безпека Wi-Fi протягом віків

З кінця 90-х років протоколи безпеки Wi-Fi зазнали багаторазових модернізацій, із відмовою від застарілих протоколів та значним переглядом нових протоколів. Прогулянка історією безпеки Wi-Fi служить для висвітлення як того, що зараз є, так і того, чому слід уникати старих стандартів.

Конфіденційність дротового еквівалента (WEP)

Конфіденційність дротового еквівалента (WEP) - це найпоширеніший у світі протокол безпеки Wi-Fi. Це функція віку, зворотної сумісності та того факту, що вона з’являється першою в меню вибору протоколу на багатьох панелях керування маршрутизатором.

WEP було затверджено як стандарт безпеки Wi-Fi у вересні 1999 року. Перші версії WEP не були особливо сильними, навіть на час їх випуску, оскільки обмеження США на експорт різних криптографічних технологій призвели до того, що виробники обмежили свої пристрої лише до 64-розрядного шифрування. Коли обмеження було знято, його було збільшено до 128-бітових. Незважаючи на введення 256-розрядного WEP, 128-розрядний залишається однією з найпоширеніших реалізацій.

Незважаючи на перегляд протоколу та збільшений розмір ключа, з часом у стандарті WEP були виявлені численні недоліки безпеки. У міру збільшення обчислювальної потужності стало легше і легше використовувати ці недоліки. Вже в 2001 році експерименти, що підтверджують концепцію, плавали навколо, а до 2005 року ФБР провело публічну демонстрацію (з метою підвищення обізнаності про слабкі сторони WEP), де вони зломвали паролі WEP за лічені хвилини, використовуючи вільно доступне програмне забезпечення.

Незважаючи на різні вдосконалення, методи роботи та інші спроби зміцнити систему WEP, вона залишається дуже вразливою. Системи, які покладаються на WEP, слід модернізувати або, якщо оновлення безпеки не передбачено, замінити. Wi-Fi Alliance офіційно припинив роботу WEP у 2004 році.

Захищений доступ до Wi-Fi (WPA)

Захищений доступ до Wi-Fi (WPA) став безпосередньою реакцією Альянсу Wi-Fi та заміною все більш очевидним вразливостям стандарту WEP. WPA був офіційно прийнятий у 2003 році, за рік до того, як WEP був офіційно вибутий. Найпоширенішою конфігурацією WPA є WPA-PSK (попередньо спільний ключ). Ключі, що використовуються WPA, є 256-бітними, що суттєво зростає порівняно з 64-бітними та 128-бітними ключами, що використовуються в системі WEP.

Деякі суттєві зміни, реалізовані за допомогою WPA, включали перевірку цілісності повідомлень (щоб визначити, чи зловмисник захопив чи змінив пакети, передані між точкою доступу та клієнтом) та Протокол цілісності тимчасового ключа (TKIP). TKIP використовує систему пакетних ключів, яка була вкрай безпечнішою, ніж система фіксованих ключів, що використовується WEP. Пізніше стандарт шифрування TKIP був замінений розширеним стандартом шифрування (AES).

Незважаючи на те, яке значне покращення WPA було порівняно з WEP, привид WEP переслідував WPA. TKIP, основний компонент WPA, був розроблений для легкого розгортання шляхом оновлення мікропрограми на існуючі пристрої з підтримкою WEP. Таким чином, йому довелося переробити певні елементи, що використовуються в системі WEP, які, зрештою, також були використані.

WPA, як і його попередник WEP, продемонстрували як доказ концепції, так і публічні демонстрації, що є вразливим до вторгнення. Цікаво, що процес порушення WPA, як правило, полягає не в прямій атаці на протокол WPA (хоча такі атаки успішно продемонстровані), а в атаках на додаткову систему, розгорнуту за допомогою WPA - Wi-Fi Protected Setup (WPS) ) - який був розроблений, щоб спростити приєднання пристроїв до сучасних точок доступу.

Wi-Fi Protected Access II (WPA2)

З 2006 року WPA офіційно замінено WPA2. Однією з найважливіших змін між WPA та WPA2 є обов'язкове використання алгоритмів AES та запровадження CCMP (режим шифрування лічильника з протоколом коду автентифікації повідомлень з блоковим ланцюгом) як заміна TKIP. Однак TKIP все ще зберігається у WPA2 як резервна система та для сумісності з WPA.

В даний час основна уразливість системи безпеки для фактичної системи WPA2 є неясною (і вимагає, щоб зловмисник вже мав доступ до захищеної мережі Wi-Fi, щоб отримати доступ до певних ключів, а потім продовжити атаку на інші пристрої в мережі ). Таким чином, наслідки для безпеки відомих вразливостей WPA2 майже повністю обмежені мережами корпоративного рівня і практично не заслуговують на практичну увагу щодо безпеки домашньої мережі.

На жаль, та сама вразливість, яка є найбільшою дірою в броні WPA - вектор атаки через захищені налаштування Wi-Fi (WPS) - залишається в сучасних точках доступу, що підтримують WPA2. Хоча проникнення в захищену мережу WPA / WPA2 з використанням цієї вразливості вимагає від 2-14 годин постійних зусиль із сучасним комп'ютером, це все ще є законним питанням безпеки. WPS слід вимкнути, і, якщо це можливо, прошивку точки доступу слід перепрошити до розподілу, який навіть не підтримує WPS, тому вектор атаки повністю видаляється.

Отримано історію безпеки Wi-Fi; Що тепер?

На даний момент ви відчуваєте себе трохи самовдоволеним (бо ви впевнено використовуєте найкращий протокол безпеки, доступний для вашої точки доступу Wi-Fi), або трохи нервуєте (тому що вибрали WEP, оскільки він був у верхній частині списку ). Якщо ви перебуваєте в останньому таборі, не хвилюйтеся; ми вас покрили.

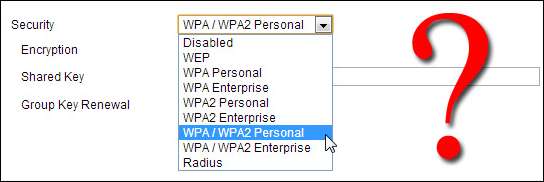

Перш ніж ми ознайомимо вас із подальшим списком наших найпопулярніших статей про безпеку Wi-Fi, ось курс аварійного завершення роботи. Це базовий список, що класифікує поточні методи захисту Wi-Fi, доступні на будь-якому сучасному маршрутизаторі (після 2006 року), упорядкований від найкращого до гіршого:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP існує як резервний метод)

- WPA + TKIP

- WEP

- Відкрита мережа (відсутність безпеки взагалі)

В ідеалі ви вимкнете налаштування Wi-Fi Protected Setup (WPS) і встановите для маршрутизатора WPA2 + AES. Все інше у списку є менш ніж ідеальним відступом від цього. Після того, як ви потрапите на WEP, ваш рівень безпеки настільки низький, що він настільки ж ефективний, як огорожа з ланцюга - огорожа існує просто для того, щоб сказати "агов, це моя власність", але кожен, хто насправді хотів, міг просто перелізти через нього.

Якщо всі ці роздуми про безпеку та шифрування Wi-Fi викликають у вас інтерес до інших прийомів та методів, які ви можете легко застосувати для подальшої захисту своєї мережі Wi-Fi, наступною зупинкою має бути перегляд таких статей How-To Geek:

- Безпека Wi-Fi: чи слід використовувати WPA2 + AES, WPA2 + TKIP або обидва?

- Як захистити свою мережу Wi-Fi від вторгнення

- Не майте хибного відчуття безпеки: 5 небезпечних способів захистити свій Wi-Fi

- Як увімкнути гостьову точку доступу у бездротовій мережі

- Найкращі статті про Wi-Fi щодо захисту вашої мережі та оптимізації маршрутизатора

Озброївшись базовим уявленням про те, як працює безпека Wi-Fi та як можна додатково вдосконалити та оновити точку доступу до домашньої мережі, ви будете сидіти красиво з тепер захищеною мережею Wi-Fi.