Även om du vet att du behöver säkra ditt Wi-Fi-nätverk (och redan har gjort det), tycker du förmodligen att alla säkerhetsprotokolls akronymer är lite förbryllande. Läs vidare när vi belyser skillnaderna mellan protokoll som WEP, WPA och WPA2 - och varför det spelar roll vilken akronym du slår på ditt hem-Wi-Fi-nätverk.

Vad spelar detta för roll?

Du gjorde vad du fick veta, du loggade in på din router efter att du köpte den och kopplade in den för första gången och ställde in ett lösenord. Vad spelar det någon roll vad den lilla förkortningen bredvid säkerhetsprotokollet du valde var? Som det visar sig har det betydelse mycket. Som det är fallet med alla säkerhetsstandarder har ökande datorkraft och utsatta sårbarheter gjort äldre Wi-Fi-standarder i fara. Det är ditt nätverk, det är dina data, och om någon kapar ditt nätverk för sina olagliga hijinks, är det din dörr som polisen knackar på. Att förstå skillnaderna mellan säkerhetsprotokoll och implementera den mest avancerade som din router kan stödja (eller uppgradera den om den inte stöder nuvarande allmänna säkerhetsstandarder) är skillnaden mellan att erbjuda någon lätt åtkomst till ditt hemnätverk och inte.

WEP, WPA och WPA2: Wi-Fi-säkerhet genom åldrarna

Sedan slutet av 1990-talet har Wi-Fi-säkerhetsprotokoll genomgått flera uppgraderingar, med direkt avskrivning av äldre protokoll och betydande revision av nyare protokoll. En promenad genom Wi-Fi-säkerhetens historia visar både vad som finns där just nu och varför du bör undvika äldre standarder.

Wired Equivalent Privacy (WEP)

Wired Equivalent Privacy (WEP) är det mest använda Wi-Fi-säkerhetsprotokollet i världen. Detta är en funktion av ålder, bakåtkompatibilitet och det faktum att det visas först i protokollvalmenyerna i många routerns kontrollpaneler.

WEP ratificerades som en Wi-Fi-säkerhetsstandard i september 1999. De första versionerna av WEP var inte särskilt starka, inte ens för den tid de släpptes, eftersom USA: s begränsningar för export av olika kryptografiska tekniker ledde till att tillverkare begränsade sina enheter. till endast 64-bitars kryptering. När begränsningarna upphävdes ökades den till 128-bitars. Trots införandet av 256-bitars WEP är 128-bitar fortfarande en av de vanligaste implementeringarna.

Trots revideringar av protokollet och en ökad nyckelstorlek upptäcktes över tiden många säkerhetsfel i WEP-standarden. När datorkraften ökade blev det lättare och lättare att utnyttja dessa brister. Redan 2001 svävade proof-of-concept-exploateringar, och 2005 gjorde FBI en offentlig demonstration (i ett försök att öka medvetenheten om WEPs svagheter) där de knäckt WEP-lösenord på några minuter med fritt tillgänglig programvara.

Trots olika förbättringar, lösningar och andra försök att stärka WEP-systemet är det fortfarande mycket sårbart. System som är beroende av WEP bör uppgraderas eller, om säkerhetsuppgraderingar inte är ett alternativ, ersättas. Wi-Fi Alliance startade officiellt WEP 2004.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) var Wi-Fi Alliansens direkta svar och ersättning för de allt mer uppenbara sårbarheterna i WEP-standarden. WPA antogs formellt 2003, ett år innan WEP officiellt gick i pension. Den vanligaste WPA-konfigurationen är WPA-PSK (Pre-Shared Key). Nycklarna som används av WPA är 256-bitars, en betydande ökning jämfört med 64-bitars och 128-bitars nycklar som används i WEP-systemet.

Några av de betydande förändringarna som implementerats med WPA inkluderade kontroller av meddelandets integritet (för att avgöra om en angripare hade fångat upp eller ändrat paket som skickats mellan åtkomstpunkten och klienten) och Temporal Key Integrity Protocol (TKIP). TKIP använder ett nyckelsystem per paket som var radikalt säkrare än det fasta nyckelsystem som används av WEP. TKIP-krypteringsstandarden ersattes senare av Advanced Encryption Standard (AES).

Trots vilken betydande förbättring WPA var över WEP, spökade WEP-spöket WPA. TKIP, en kärnkomponent i WPA, utformades för att lätt kunna rullas ut via firmwareuppgraderingar till befintliga WEP-aktiverade enheter. Som sådan var det tvunget att återvinna vissa element som användes i WEP-systemet som i slutändan också utnyttjades.

WPA har, precis som sin föregångare WEP, visat sig vara både proof-of-concept och tillämpade offentliga demonstrationer att vara utsatta för intrång. Intressant är att den process genom vilken WPA vanligtvis bryts inte är en direkt attack mot WPA-protokollet (även om sådana attacker framgångsrikt har demonstrerats), utan av attacker på ett kompletterande system som rullades ut med WPA — Wi-Fi Protected Setup (WPS ) —Som var utformade för att göra det enkelt att länka enheter till moderna åtkomstpunkter.

Wi-Fi Protected Access II (WPA2)

WPA har från och med 2006 officiellt ersatts av WPA2. En av de viktigaste förändringarna mellan WPA och WPA2 är den obligatoriska användningen av AES-algoritmer och införandet av CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) som en ersättning för TKIP. TKIP bevaras dock fortfarande i WPA2 som reservsystem och för interoperabilitet med WPA.

För närvarande är den primära säkerhetssårbarheten för det faktiska WPA2-systemet obskur (och kräver att angriparen redan har tillgång till det säkra Wi-Fi-nätverket för att få tillgång till vissa nycklar och sedan upprätthålla en attack mot andra enheter i nätverket ). Som sådan är säkerhetsimplikationerna av de kända WPA2-sårbarheterna nästan helt begränsade till nätverk på företagsnivå och förtjänar lite eller ingen praktisk hänsyn till hemnätverkssäkerhet.

Tyvärr är samma sårbarhet som det största hålet i WPA-rustningen - attackvektorn genom Wi-Fi Protected Setup (WPS) - kvar i moderna WPA2-kompatibla åtkomstpunkter. Även om det att bryta sig in i ett WPA / WPA2-säkert nätverk med denna sårbarhet krävs allt från 2-14 timmars ihållande ansträngning med en modern dator, är det fortfarande ett legitimt säkerhetsproblem. WPS ska inaktiveras och, om möjligt, åtkomstpunktens firmware ska blinkas till en distribution som inte ens stöder WPS så att attackvektorn tas bort helt.

Wi-Fi-säkerhetshistorik förvärvad; Nu då?

Vid denna tidpunkt känner du dig antingen lite självbelåten (för att du med säkerhet använder det bästa säkerhetsprotokollet som finns tillgängligt för din Wi-Fi-åtkomstpunkt) eller är lite nervös (för att du valde WEP eftersom det var högst upp på listan ). Om du är i det senare lägret, var inte orolig; vi har täckt dig.

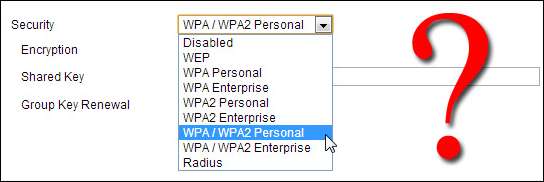

Innan vi träffar dig med en ytterligare läsning av våra bästa artiklar om Wi-Fi-säkerhet, här är kraschkursen. Detta är en grundläggande lista över de aktuella Wi-Fi-säkerhetsmetoderna som finns tillgängliga på alla moderna (efter 2006) routrar, beställda från bästa till sämsta:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP finns som en reservmetod)

- WPA + TKIP

- WEP

- Öppet nätverk (ingen säkerhet alls)

Helst inaktiverar du Wi-Fi Protected Setup (WPS) och ställer in din router på WPA2 + AES. Allt annat på listan är ett mindre än idealiskt steg ner från det. När du väl har kommit till WEP är din säkerhetsnivå så låg, den är ungefär lika effektiv som ett kedjelänkstaket - staketet finns helt enkelt för att säga "hej, det här är min egendom" men alla som faktiskt ville in kunde bara klättra rakt över det.

Om allt detta tänker på Wi-Fi-säkerhet och kryptering har du nyfiken på andra knep och tekniker som du enkelt kan distribuera för att ytterligare säkra ditt Wi-Fi-nätverk, bör ditt nästa stopp bläddra i följande How-To Geek-artiklar:

- Wi-Fi-säkerhet: Ska du använda WPA2 + AES, WPA2 + TKIP eller båda?

- Hur du skyddar ditt Wi-Fi-nätverk mot intrång

- Ha inte en falsk känsla av säkerhet: 5 osäkra sätt att säkra ditt Wi-Fi

- Så här aktiverar du en gäståtkomstpunkt i ditt trådlösa nätverk

- De bästa artiklarna om Wi-Fi för att säkra ditt nätverk och optimera din router

Beväpnad med en grundläggande förståelse för hur Wi-Fi-säkerhet fungerar och hur du ytterligare kan förbättra och uppgradera ditt hemnätverkets åtkomstpunkt, kommer du att sitta vackert med ett nu säkert Wi-Fi-nätverk.