Anche se sai che devi proteggere la tua rete Wi-Fi (e l'hai già fatto), probabilmente trovi tutti gli acronimi del protocollo di sicurezza un po 'sconcertanti. Continua a leggere mentre evidenziamo le differenze tra protocolli come WEP, WPA e WPA2 e perché è importante quale acronimo si schiaffeggia sulla rete Wi-Fi domestica.

Cosa importa?

Hai fatto quello che ti era stato detto di fare, hai effettuato l'accesso al tuo router dopo averlo acquistato e collegato per la prima volta, e hai impostato una password. Cosa importa quale fosse il piccolo acronimo accanto al protocollo di sicurezza che hai scelto? A quanto pare, conta moltissimo. Come nel caso di tutti gli standard di sicurezza, l'aumento della potenza del computer e le vulnerabilità esposte hanno messo a rischio i vecchi standard Wi-Fi. È la tua rete, sono i tuoi dati e se qualcuno dirotta la tua rete per i suoi dirottamenti illegali, sarà la tua porta a bussare alla polizia. Comprendere le differenze tra i protocolli di sicurezza e implementare quello più avanzato che il tuo router può supportare (o aggiornarlo se non può supportare gli attuali standard di sicurezza gen) è la differenza tra offrire a qualcuno un facile accesso alla tua rete domestica e non.

WEP, WPA e WPA2: sicurezza Wi-Fi attraverso i secoli

Dalla fine degli anni '90, i protocolli di sicurezza Wi-Fi sono stati sottoposti a più aggiornamenti, con la totale deprecazione dei protocolli precedenti e una significativa revisione dei protocolli più recenti. Una passeggiata nella storia della sicurezza Wi-Fi serve per evidenziare sia ciò che è là fuori in questo momento sia perché dovresti evitare gli standard più vecchi.

Wired Equivalent Privacy (WEP)

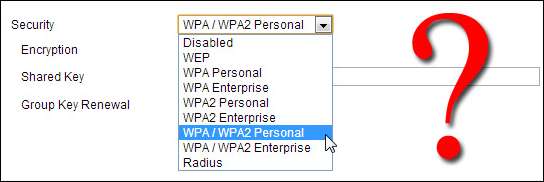

Wired Equivalent Privacy (WEP) è il protocollo di sicurezza Wi-Fi più utilizzato al mondo. Questa è una funzione dell'età, della retrocompatibilità e del fatto che appare per primo nei menu di selezione del protocollo in molti pannelli di controllo del router.

WEP è stato ratificato come standard di sicurezza Wi-Fi nel settembre 1999. Le prime versioni di WEP non erano particolarmente forti, anche per il momento in cui sono state rilasciate, perché le restrizioni statunitensi all'esportazione di varie tecnologie crittografiche hanno portato i produttori a limitare i loro dispositivi solo alla crittografia a 64 bit. Quando le restrizioni sono state revocate, è stato aumentato a 128 bit. Nonostante l'introduzione del WEP a 256 bit, 128 bit rimane una delle implementazioni più comuni.

Nonostante le revisioni del protocollo e l'aumento delle dimensioni della chiave, nel tempo sono state scoperte numerose falle di sicurezza nello standard WEP. Con l'aumentare della potenza di calcolo, è diventato sempre più facile sfruttare questi difetti. Già nel 2001, gli exploit proof-of-concept circolavano e nel 2005 l'FBI ha dato una dimostrazione pubblica (nel tentativo di aumentare la consapevolezza dei punti deboli di WEP) in cui hanno violato le password WEP in pochi minuti utilizzando software disponibile gratuitamente.

Nonostante i vari miglioramenti, soluzioni alternative e altri tentativi di sostenere il sistema WEP, rimane altamente vulnerabile. I sistemi che si basano su WEP dovrebbero essere aggiornati o, se gli aggiornamenti di sicurezza non sono un'opzione, sostituiti. La Wi-Fi Alliance ha ufficialmente ritirato WEP nel 2004.

Accesso protetto Wi-Fi (WPA)

Wi-Fi Protected Access (WPA) è stata la risposta diretta e la sostituzione di Wi-Fi Alliance alle vulnerabilità sempre più evidenti dello standard WEP. WPA è stato formalmente adottato nel 2003, un anno prima che WEP fosse ufficialmente ritirato. La configurazione WPA più comune è WPA-PSK (Pre-Shared Key). Le chiavi utilizzate da WPA sono a 256 bit, un aumento significativo rispetto alle chiavi a 64 bit e 128 bit utilizzate nel sistema WEP.

Alcune delle modifiche significative implementate con WPA includevano controlli di integrità dei messaggi (per determinare se un utente malintenzionato aveva catturato o alterato i pacchetti passati tra il punto di accesso e il client) e il protocollo TKIP (Temporal Key Integrity Protocol). TKIP utilizza un sistema di chiavi per pacchetto che era radicalmente più sicuro del sistema di chiavi fisse utilizzato da WEP. Lo standard di crittografia TKIP è stato successivamente sostituito da Advanced Encryption Standard (AES).

Nonostante il significativo miglioramento della WPA rispetto a WEP, il fantasma di WEP infestava WPA. TKIP, un componente fondamentale di WPA, è stato progettato per essere facilmente implementato tramite aggiornamenti firmware su dispositivi abilitati WEP esistenti. In quanto tale, ha dovuto riciclare alcuni elementi utilizzati nel sistema WEP che, alla fine, sono stati anche sfruttati.

WPA, come il suo predecessore WEP, ha dimostrato di essere vulnerabile alle intrusioni sia tramite prove di concetto che dimostrazioni pubbliche applicate. È interessante notare che il processo mediante il quale WPA viene solitamente violato non è un attacco diretto al protocollo WPA (sebbene tali attacchi siano stati dimostrati con successo), ma da attacchi a un sistema supplementare che è stato implementato con WPA: Wi-Fi Protected Setup (WPS ), Progettato per semplificare il collegamento dei dispositivi ai punti di accesso moderni.

Accesso protetto Wi-Fi II (WPA2)

WPA, dal 2006, è stato ufficialmente sostituito da WPA2. Uno dei cambiamenti più significativi tra WPA e WPA2 è l'uso obbligatorio di algoritmi AES e l'introduzione di CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) in sostituzione di TKIP. Tuttavia, TKIP è ancora conservato in WPA2 come sistema di fallback e per l'interoperabilità con WPA.

Attualmente, la vulnerabilità di sicurezza principale del sistema WPA2 effettivo è oscura (e richiede che l'attaccante abbia già accesso alla rete Wi-Fi protetta per ottenere l'accesso a determinate chiavi e quindi perpetuare un attacco contro altri dispositivi sulla rete ). In quanto tali, le implicazioni sulla sicurezza delle vulnerabilità note di WPA2 sono limitate quasi interamente alle reti di livello aziendale e meritano poca o nessuna considerazione pratica per quanto riguarda la sicurezza della rete domestica.

Sfortunatamente, la stessa vulnerabilità che è il più grande buco nell'armatura WPA, il vettore di attacco attraverso Wi-Fi Protected Setup (WPS), rimane nei moderni punti di accesso compatibili con WPA2. Sebbene l'accesso a una rete protetta WPA / WPA2 utilizzando questa vulnerabilità richieda da 2 a 14 ore di lavoro continuo con un computer moderno, è comunque un problema di sicurezza legittimo. WPS dovrebbe essere disabilitato e, se possibile, il firmware del punto di accesso dovrebbe essere aggiornato a una distribuzione che non supporta nemmeno WPS, quindi il vettore di attacco viene completamente rimosso.

Cronologia sicurezza Wi-Fi acquisita; E adesso cosa?

A questo punto, ti senti un po 'compiaciuto (perché stai usando con sicurezza il miglior protocollo di sicurezza disponibile per il tuo punto di accesso Wi-Fi) o un po' nervoso (perché hai scelto WEP poiché era in cima alla lista ). Se ti trovi in quest'ultimo campo, non preoccuparti; ti abbiamo coperto.

Prima di lanciarti con un elenco di ulteriori letture dei nostri principali articoli sulla sicurezza Wi-Fi, ecco il corso accelerato. Questo è un elenco di base che classifica gli attuali metodi di sicurezza Wi-Fi disponibili su qualsiasi router moderno (post-2006), ordinato dal migliore al peggiore:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP è disponibile come metodo di riserva)

- WPA + TKIP

- WEP

- Rete aperta (nessuna sicurezza)

Idealmente, disabiliterai Wi-Fi Protected Setup (WPS) e imposterai il router su WPA2 + AES. Tutto il resto della lista è un gradino meno che ideale da quello. Una volta raggiunto il WEP, il tuo livello di sicurezza è così basso, è efficace quanto una recinzione a maglie di catena: la recinzione esiste semplicemente per dire "ehi, questa è la mia proprietà", ma chiunque lo desideri effettivamente potrebbe scavalcarlo.

Se tutto questo pensare alla sicurezza e alla crittografia del Wi-Fi ti incuriosisce su altri trucchi e tecniche che puoi facilmente implementare per proteggere ulteriormente la tua rete Wi-Fi, la tua prossima tappa dovrebbe essere la consultazione dei seguenti articoli How-To Geek:

- Sicurezza Wi-Fi: dovresti usare WPA2 + AES, WPA2 + TKIP o entrambi?

- Come proteggere la tua rete Wi-Fi dalle intrusioni

- Non avere un falso senso di sicurezza: 5 modi non sicuri per proteggere il tuo Wi-Fi

- Come abilitare un punto di accesso ospite sulla rete wireless

- I migliori articoli Wi-Fi per proteggere la rete e ottimizzare il router

Armato di una conoscenza di base di come funziona la sicurezza Wi-Fi e di come puoi migliorare ulteriormente e aggiornare il tuo punto di accesso alla rete domestica, sarai seduto abbastanza con una rete Wi-Fi ora sicura.