Botnety to sieci złożone ze zdalnie sterowanych komputerów lub „botów”. Komputery te zostały zainfekowane złośliwym oprogramowaniem, które umożliwia zdalne sterowanie nimi. Niektóre botnety składają się z setek tysięcy - a nawet milionów - komputerów.

„Bot” to po prostu krótkie słowo oznaczające „robota”. Podobnie jak roboty, boty programowe mogą być dobre lub złe. Słowo „bot” nie zawsze oznacza zły program, ale większość ludzi, używając tego słowa, odnosi się do typu złośliwego oprogramowania.

Wyjaśnienie botnetów

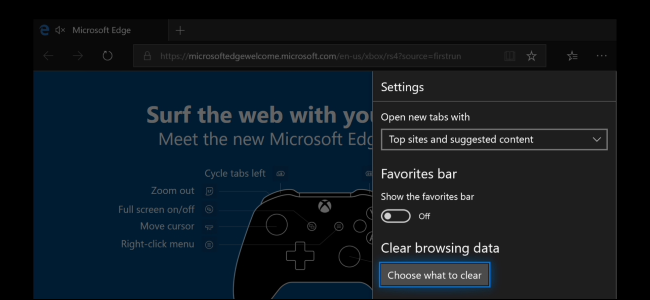

Jeśli Twój komputer jest częścią botnetu, jest zainfekowany plikiem rodzaj złośliwego oprogramowania . Bot kontaktuje się ze zdalnym serwerem - lub po prostu kontaktuje się z innymi botami w pobliżu - i czeka na instrukcje od tego, kto kontroluje botnet. Umożliwia to atakującemu kontrolowanie dużej liczby komputerów w złośliwych celach.

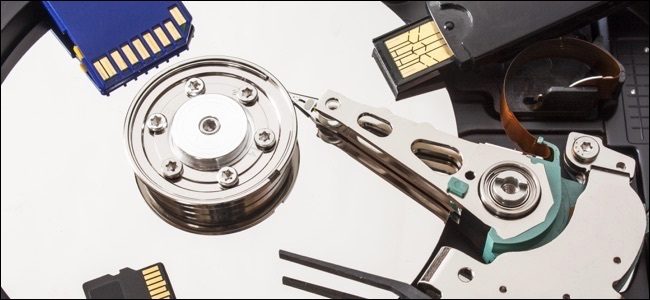

Komputery w botnecie mogą być również zainfekowane innymi typami złośliwego oprogramowania, takimi jak keyloggery, które rejestrują informacje finansowe i wysyłają je na zdalny serwer. Tym, co sprawia, że komputer jest częścią botnetu, jest to, że jest kontrolowany zdalnie wraz z wieloma innymi komputerami. Twórcy botnetu mogą później zdecydować, co zrobić z botnetem, nakazać botom pobranie dodatkowych rodzajów złośliwego oprogramowania, a nawet sprawić, by boty działały razem.

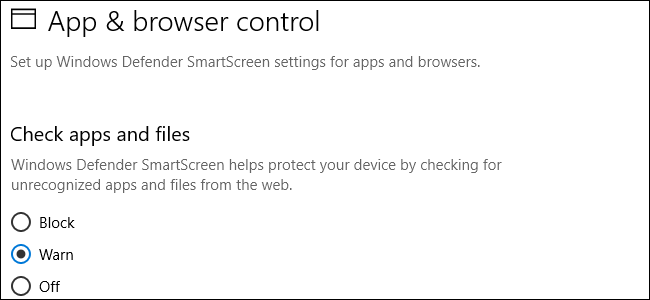

Możesz zarazić się botem w tym samym sposób, by zarazić się innym złośliwym oprogramowaniem - na przykład, uruchamiając nieaktualne oprogramowanie, używając t wyjątkowo niebezpieczna wtyczka przeglądarki Java lub pobieranie i uruchamianie pirackiego oprogramowania.

ZWIĄZANE Z: Nie wszystkie „wirusy” są wirusami: 10 wyjaśnień dotyczących złośliwego oprogramowania

Źródło zdjęcia: Tom-b na Wikimedia Commons

Cele botnetu

ZWIĄZANE Z: Kto tworzy to całe złośliwe oprogramowanie - i dlaczego?

Złośliwi ludzie, którzy tworzą botnety, mogą nie chcieć ich używać do żadnego własnego celu. Zamiast tego mogą chcieć zainfekować jak najwięcej komputerów, a następnie wydzierżawić dostęp do botnetu innym osobom. W te dni, większość złośliwego oprogramowania jest przeznaczona dla zysku .

Botnety mogą być wykorzystywane do wielu różnych celów. Ponieważ umożliwiają one jednoczesne działanie setek tysięcy różnych komputerów, botnet może zostać użyty do wykonania atrybutu rozproszony atak typu odmowa usługi (DDoS) na serwerze internetowym. Setki tysięcy komputerów jednocześnie bombardowałoby witrynę internetową ruchem, przeciążając ją i sprawiając, że działałaby słabo - lub stałaby się niedostępna - dla osób, które faktycznie muszą z niej korzystać.

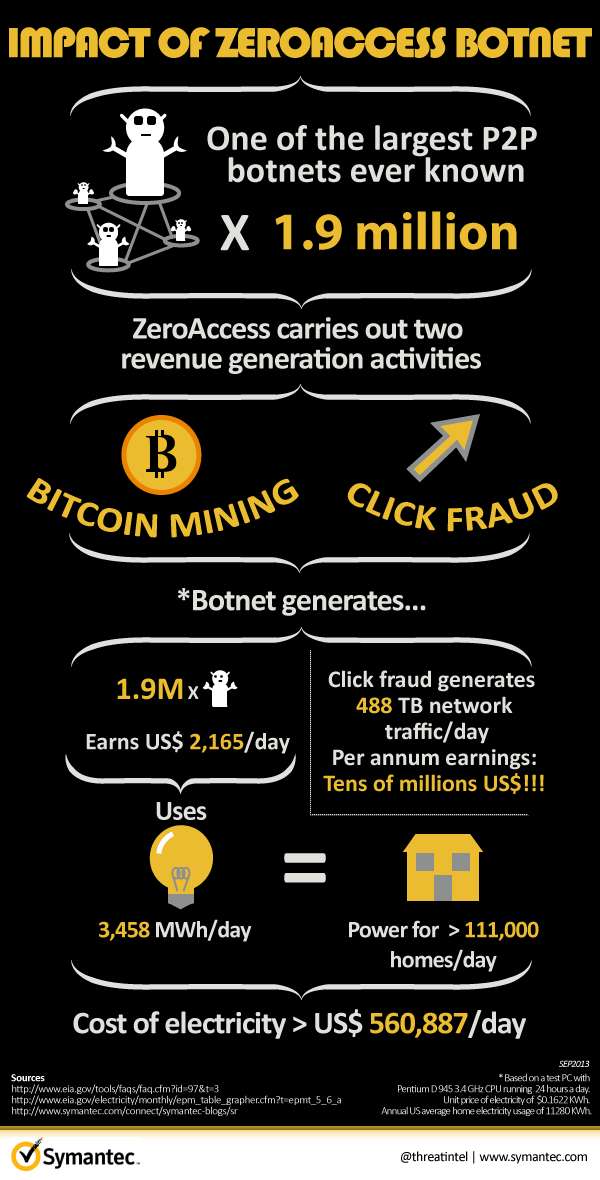

Botnet może być również używany do wysyłania wiadomości spamowych. Wysyłanie e-maili nie wymaga dużej mocy obliczeniowej, ale wymaga pewnej mocy obliczeniowej. Spamerzy nie muszą płacić za legalne zasoby komputerowe, jeśli używają botnetu. Botnety mogą być również wykorzystywane do „oszustw związanych z kliknięciami” - ładowanie witryn w tle i klikanie w linki reklamowe do właściciela witryny może zarabiać na fałszywych kliknięciach. Botnet można również wykorzystać do wydobywania bitcoinów, które można następnie sprzedać za gotówkę. Oczywiście większość komputerów nie może wydobywać bitcoinów z zyskiem, ponieważ będzie to kosztować więcej energii elektrycznej niż będzie generowane w bitcoinach - ale właściciel botnetu to nie obchodzi. Ich ofiary utkną w płaceniu rachunków za prąd i sprzedadzą Bitcoiny dla zysku.

Botnety mogą być również wykorzystywane do dystrybucji innego złośliwego oprogramowania - oprogramowanie botnetu zasadniczo działa jako trojan, pobierając inne nieprzyjemne rzeczy na komputer po tym, jak się dostanie. Osoby odpowiedzialne za botnet mogą skierować komputery w botnecie, aby pobrać dodatkowe złośliwe oprogramowanie , Jak na przykład keyloggery , adware, a nawet nieprzyjemne oprogramowanie ransomware, takie jak CryptoLocker . Są to różne sposoby zarabiania pieniędzy przez twórców botnetu - lub osoby, którym wydzierżawiają dostęp do botnetu. Łatwo zrozumieć, dlaczego twórcy złośliwego oprogramowania robią to, co robią, gdy widzimy ich takimi, jakimi są - przestępcami próbującymi zarobić.

Badanie firmy Symantec dotyczące botnetu ZeroAccess pokazuje nam przykład. ZeroAccess składa się z 1,9 miliona komputerów, które generują pieniądze dla właścicieli botnetu poprzez wydobywanie bitcoinów i oszustwa związane z kliknięciami.

Jak kontrolowane są botnety

Botnety można kontrolować na kilka różnych sposobów. Niektóre są proste i łatwiejsze do pokonania, podczas gdy inne są trudniejsze i trudniejsze do pokonania.

Najbardziej podstawowym sposobem kontrolowania botnetu jest połączenie każdego bota ze zdalnym serwerem. Na przykład każdy bot może co kilka godzin pobierać plik ze strony http://example.com/bot, a plik informowałby go, co mają robić. Taki serwer jest ogólnie znany jako serwer poleceń i kontroli. Alternatywnie boty mogą łączyć się z kanałem czatu internetowego (IRC) hostowanego gdzieś na serwerze i czekać na instrukcje. Botnety korzystające z tych metod można łatwo zatrzymać - monitoruj serwery internetowe, z którymi łączy się bot, a następnie przejdź i wyłącz te serwery internetowe. Boty nie będą mogły komunikować się ze swoimi twórcami.

Niektóre botnety mogą komunikować się w sposób rozproszony peer-to-peer. Boty będą rozmawiać z innymi botami w pobliżu, które rozmawiają z innymi botami w pobliżu, które rozmawiają z innymi botami w pobliżu i tak dalej. Nie ma jednego, możliwego do zidentyfikowania, pojedynczego punktu, z którego boty pobierają instrukcje. Działa to podobnie do innych rozproszonych systemów sieciowych, takich jak sieć DHT używana przez BitTorrent i inne protokoły sieciowe peer-to-peer. Zwalczanie sieci peer-to-peer może być możliwe poprzez wydawanie fałszywych poleceń lub izolowanie botów od siebie.

ZWIĄZANE Z: Czy Tor jest naprawdę anonimowy i bezpieczny?

Ostatnio niektóre botnety zaczęły komunikować się za pośrednictwem sieć Tor . Tor to zaszyfrowana sieć zaprojektowana tak, aby była jak najbardziej anonimowa, więc bot, który połączył się z usługą ukrytą w sieci Tor, byłby trudny do udaremnienia. Teoretycznie niemożliwe jest ustalenie, gdzie faktycznie zlokalizowana jest usługa ukryta, chociaż wydaje się, że sieci wywiadowcze, takie jak NSA, mają w zanadrzu kilka sztuczek. Być może słyszałeś o Silk Road, witrynie zakupów online znanej z nielegalnych narkotyków. Był również hostowany jako usługa ukryta Tor, dlatego tak trudno było ją wyłączyć. W końcu wygląda na to, że staromodna praca detektywa doprowadziła policję do mężczyzny prowadzącego stronę - innymi słowy, pomylił się. Bez tych wpadek gliniarze nie mieliby możliwości wyśledzenia serwera i wyłączenia go.

Botnety to po prostu zorganizowane grupy zainfekowanych komputerów, które przestępcy kontrolują do własnych celów. A jeśli chodzi o złośliwe oprogramowanie, ich celem jest zwykle osiągnięcie zysku.

Źródło zdjęcia: Melinda Seckington na Flickr