Botnet-verkot ovat verkkoja, jotka koostuvat kauko-ohjatuista tietokoneista tai "botteista". Nämä tietokoneet ovat saaneet haittaohjelman, jonka avulla niitä voidaan hallita etänä. Jotkut botnet-verkot koostuvat sadoista tuhansista - tai jopa miljoonista - tietokoneista.

"Bot" on vain lyhyt sana "robotti". Kuten robotit, ohjelmistobotit voivat olla joko hyviä tai pahoja. Sana "bot" ei aina tarkoita huonoa ohjelmistoa, mutta useimmat ihmiset viittaavat haittaohjelmien tyyppiin käyttäessään tätä sanaa.

Botnetit selitetty

Jos tietokoneesi on osa botnet-verkkoa, se on saanut tartunnan haittaohjelman tyyppi . Botti ottaa yhteyttä etäpalvelimeen - tai vain joutuu kosketuksiin muiden lähellä olevien bottien kanssa - ja odottaa ohjeita botnetia hallitsevalta. Tämän avulla hyökkääjä voi hallita suurta määrää tietokoneita haitallisiin tarkoituksiin.

Botnet-verkossa olevat tietokoneet voivat olla myös muun tyyppisten haittaohjelmien tartuttamia, kuten näppäinlukijat, jotka tallentavat taloustietosi ja lähettävät ne etäpalvelimelle. Tietokoneen tekee botnet-osaksi se, että sitä ohjataan etänä yhdessä monien muiden tietokoneiden kanssa. Bottiverkon luojat voivat päättää mitä tehdä botnetilla myöhemmin, ohjata botit lataamaan muita haittaohjelmia ja jopa saamaan robotit toimimaan yhdessä.

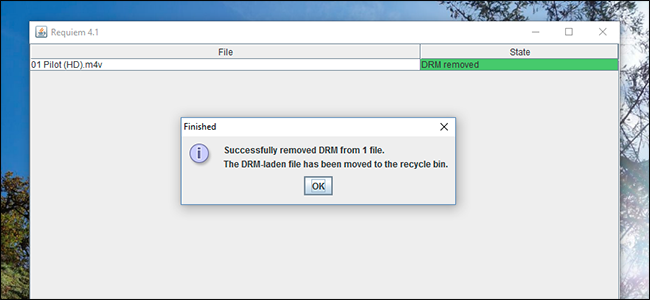

Saatat saada tartunnan botti samassa tapa saada tartunta mihinkään muuhun haittaohjelmaan - esimerkiksi suorittamalla vanhentuneet ohjelmistot käyttämällä t: tä hän on erittäin epävarma Java-selaimen laajennus tai piraattiohjelmistojen lataaminen ja käyttäminen.

LIITTYVÄT: Kaikki "virukset" eivät ole viruksia: 10 haittaohjelmatermiä on selitetty

Kuvahyvitys: Tom-b on Wikimedia Commons

Botnetin tarkoitukset

LIITTYVÄT: Kuka tekee kaiken tämän haittaohjelman - ja miksi?

Botnet-verkkoja rakentavat haitalliset ihmiset eivät ehkä halua käyttää niitä mihinkään omaan tarkoitukseensa. Sen sijaan he saattavat haluta tartuttaa mahdollisimman monta tietokonetta ja vuokrata sitten botnet-verkon käyttöoikeuden muille ihmisille. Näinä päivinä, suurin osa haittaohjelmista tehdään voittoa varten .

Botnet-verkkoja voidaan käyttää moniin eri tarkoituksiin. Koska ne antavat satojen tuhansien eri tietokoneiden toimia yhdessä, botnet-verkkoa voidaan käyttää a hajautettu palvelunestohyökkäys Web-palvelimella. Sadat tuhannet tietokoneet pommittaisivat verkkosivustoa samanaikaisesti liikenteen kanssa, ylikuormittavat sitä ja saisivat sen toimimaan huonosti - tai muuten saavuttamattomaksi - ihmisille, joiden on todella käytettävä sitä.

Botnet-verkkoa voidaan käyttää myös roskapostiviestien lähettämiseen. Sähköpostiviestien lähettäminen ei vie paljon käsittelytehoa, mutta se vaatii jonkin verran käsittelytehoa. Roskapostittajien ei tarvitse maksaa laillisista tietokoneresursseista, jos he käyttävät botnetia. Botnet-verkkoja voitaisiin käyttää myös "napsautuspetoksiin" - verkkosivustojen lataaminen taustalle ja mainoslinkkien napsauttaminen verkkosivuston omistajalle voisi ansaita rahaa petollisista, väärennetyistä napsautuksista. Bottiverkkoja voidaan käyttää myös botnetien louhintaan, jotka voidaan sitten myydä käteisellä. Toki useimmat tietokoneet eivät voi kaivaa Bitcoinia kannattavasti, koska se maksaa enemmän sähköä kuin tuotetaan Bitcoineissa - mutta botnet-omistaja ei välitä. Heidän uhrinsa on jumissa maksamaan sähkölaskut ja he myyvät Bitcoins voittoa varten.

Botnet-verkkoja voidaan käyttää myös muiden haittaohjelmien levittämiseen - bottiohjelmisto toimii pohjimmiltaan troijalaisena, lataamalla muita ikäviä juttuja tietokoneellesi sen saapuessa sisään. Botnet-verkon vastuuhenkilöt saattavat ohjata botnet-verkossa olevat tietokoneet lataamaan lisää haittaohjelmia , kuten näppäinlukijat , mainosohjelmat ja jopa ilkeä lunnasohjelma, kuten CryptoLocker . Nämä kaikki ovat erilaisia tapoja, joilla botnetin luojat - tai ihmiset, joille he vuokraavat botnet-verkon käyttöoikeuden - voivat ansaita rahaa. On helppo ymmärtää, miksi haittaohjelmien tekijät tekevät mitä tekevät, kun näemme heidän olevan - rikolliset yrittävät tehdä rahaa.

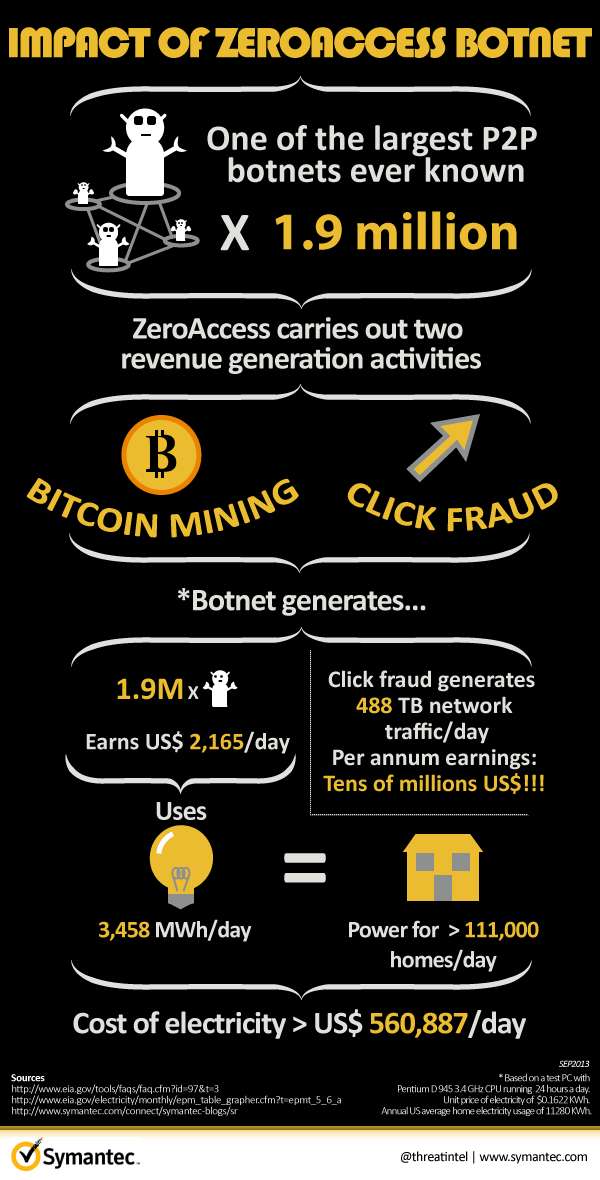

Symantecin tutkimus ZeroAccess-botnetista näyttää meille esimerkin. ZeroAccess koostuu 1,9 miljoonasta tietokoneesta, jotka tuottavat rahaa botnet-verkon omistajille Bitcoin-kaivos- ja napsautuspetoksilla.

Kuinka botnet-verkkoja hallitaan

Botnet-verkkoja voidaan hallita useilla eri tavoilla. Jotkut ovat yksinkertaisia ja helpommin folioituvia, kun taas toiset ovat hankalampia ja vaikeampia irrottaa.

Perusväline botnetin hallitsemiseksi on, että kukin botti muodostaa yhteyden etäpalvelimeen. Esimerkiksi kukin botti saattaa ladata tiedoston osoitteesta http://example.com/bot muutaman tunnin välein, ja tiedosto kertoo heille, mitä tehdä. Tällainen palvelin tunnetaan yleensä komento- ja hallintapalvelimena. Vaihtoehtoisesti botit voivat muodostaa yhteyden jonnekin palvelimella isännöityyn Internet-välityskeskustelu- (IRC) kanavaan ja odottaa ohjeita. Näitä menetelmiä käyttävät botnet-verkot on helppo pysäyttää - tarkkaile, mihin web-palvelimiin botti muodostaa yhteyden, ja mene sitten ottamaan nämä web-palvelimet pois. Botit eivät pysty kommunikoimaan luojiensa kanssa.

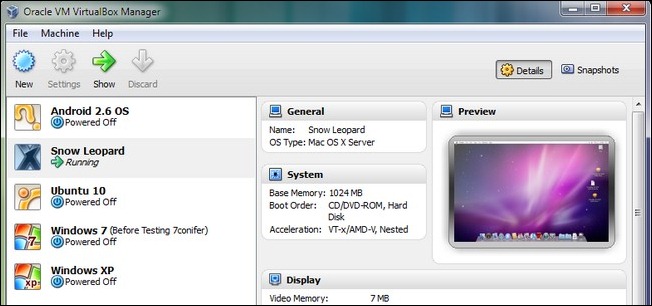

Jotkut botnet-verkot saattavat kommunikoida hajautetulla vertaisverkolla. Botit puhuvat muiden lähellä olevien robottien kanssa, jotka puhuvat muiden lähellä olevien robottien kanssa, jotka puhuvat muiden lähellä olevien robottien kanssa, ja niin edelleen. Ei ole yhtä, tunnistettavissa olevaa, yksittäistä pistettä, josta botit saisivat ohjeet. Tämä toimii samalla tavalla kuin muut hajautetut verkkojärjestelmät, kuten käyttämä DHT-verkko BitTorrent ja muut vertaisverkkoyhteyskäytännöt. Peer-to-peer-verkkoa vastaan voi olla mahdollista torjua antamalla väärennettyjä komentoja tai eristämällä botit toisistaan.

LIITTYVÄT: Onko Tor todella tuntematon ja turvallinen?

Viime aikoina jotkut botnet-verkot ovat alkaneet kommunikoida Tor-verkkoon . Tor on salattu verkko, joka on suunniteltu olemaan mahdollisimman anonyymi, joten robottia, joka on kytketty piilotettuun palveluun Tor-verkon sisällä, olisi vaikea rikkoa. Teoriassa on mahdotonta selvittää, missä piilotettu palvelu todella sijaitsee, vaikka NSA: n kaltaisilla tiedusteluverkostoilla näyttää olevan joitain temppuja hihoissaan. Olet ehkä kuullut Silk Roadista, laittomista huumeista tunnetusta verkkokauppasivustosta. Sitä isännöitiin myös Torin piilotettuna palveluna, minkä vuoksi sivuston oli niin vaikea viedä. Loppujen lopuksi näyttää siltä, että vanhanaikainen etsivä työ johti poliisin paikalla olevan miehen luo - hän liukastui toisin sanoen. Ilman näitä pudotuksia poliisilla ei olisi ollut tapaa jäljittää palvelinta ja poistaa se.

Botnet-verkot ovat yksinkertaisesti organisoituja tartunnan saaneiden tietokoneiden ryhmiä, joita rikolliset hallitsevat omiin tarkoituksiinsa. Haittaohjelmien osalta niiden tarkoitus on yleensä tuottaa voittoa.

Kuvahyvitys: Melinda Seckington on Flickr

![[Updated] On aika lopettaa puhelimien ostaminen OnePlusilta](https://cdn.thefastcode.com/static/thumbs/updated-it-s-time-to-stop-buying-phones-from-oneplus.jpg)