Niektórzy uważają, że Tor to całkowicie anonimowy, prywatny i bezpieczny sposób uzyskiwania dostępu do Internetu bez możliwości monitorowania przeglądania i śledzenia go z powrotem - ale czy tak jest? To nie jest takie proste.

Tor nie jest idealnym rozwiązaniem zapewniającym anonimowość i prywatność. Ma kilka ważnych ograniczeń i zagrożeń, o których powinieneś wiedzieć, jeśli zamierzasz go używać.

Węzły wyjściowe można wykryć

Czytać nasza dyskusja o tym, jak działa Tor aby zobaczyć bardziej szczegółowo, w jaki sposób Tor zapewnia swoją anonimowość. Podsumowując, kiedy używasz Tora, twój ruch internetowy jest kierowany przez sieć Tora i przechodzi przez kilka losowo wybranych przekaźników przed opuszczeniem sieci Tor. Tor został zaprojektowany w taki sposób, że teoretycznie niemożliwe jest ustalenie, który komputer faktycznie zażądał ruchu. Twój komputer mógł zainicjować połączenie lub może po prostu działać jako przekaźnik, przekazując ten zaszyfrowany ruch do innego węzła Tora.

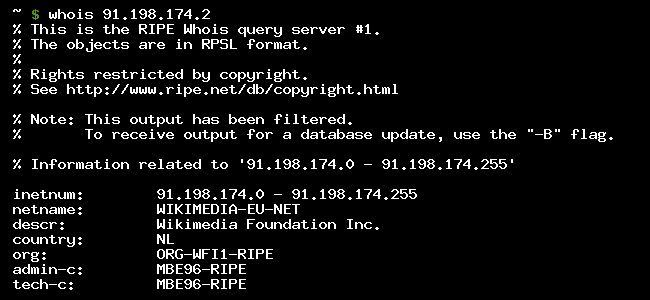

Jednak większość ruchu Tora musi ostatecznie wyjść z sieci Tor. Na przykład, powiedzmy, że łączysz się z Google przez Tora - Twój ruch przechodzi przez kilka przekaźników Tora, ale ostatecznie musi wyjść z sieci Tor i połączyć się z serwerami Google. Ostatni węzeł Tora, w którym Twój ruch opuszcza sieć Tor i wchodzi do otwartego Internetu, może być monitorowany. Ten węzeł, w którym ruch opuszcza sieć Tor, jest nazywany „węzłem wyjściowym” lub „przekaźnikiem wyjściowym”.

Na poniższym diagramie czerwona strzałka reprezentuje nieszyfrowany ruch między węzłem wyjściowym a „Bobem”, komputerem w Internecie.

Jeśli uzyskujesz dostęp do zaszyfrowanej (HTTPS) witryny internetowej, takiej jak konto Gmail, jest to w porządku - chociaż węzeł wyjściowy może zobaczyć, że łączysz się z Gmailem. jeśli uzyskujesz dostęp do niezaszyfrowanej witryny internetowej, węzeł wyjściowy może potencjalnie monitorować Twoją aktywność w Internecie, śledząc odwiedzane strony internetowe, wyszukiwania, które przeprowadzasz i wysyłane wiadomości.

Ludzie muszą wyrazić zgodę na uruchamianie węzłów wyjściowych, ponieważ uruchamianie węzłów wyjściowych naraża ich na większe ryzyko prawne niż tylko uruchomienie węzła przekaźnikowego, który przepuszcza ruch. Jest prawdopodobne, że rządy prowadzą niektóre węzły wyjściowe i monitorują ruch, który je opuszcza, wykorzystując zdobytą wiedzę do prowadzenia dochodzeń w sprawie przestępców lub, w krajach represjonowanych, karania działaczy politycznych.

To nie jest tylko teoretyczne ryzyko. W 2007 r badacz bezpieczeństwa przechwycił hasła i wiadomości e-mail dla stu kont e-mail, uruchamiając węzeł wyjściowy Tora. Użytkownicy, o których mowa, popełnili błąd, nie używając szyfrowania w swoim systemie poczty e-mail, wierząc, że Tor w jakiś sposób ochroni ich za pomocą wewnętrznego szyfrowania. Ale nie tak działa Tor.

Lekcja : Korzystając z Tora, pamiętaj, aby używać zaszyfrowanych (HTTPS) witryn internetowych dla wszystkich poufnych informacji. Pamiętaj, że Twój ruch może być monitorowany - nie tylko przez rządy, ale przez złośliwych ludzi szukających prywatnych danych.

JavaScript, wtyczki i inne aplikacje mogą spowodować wyciek adresu IP

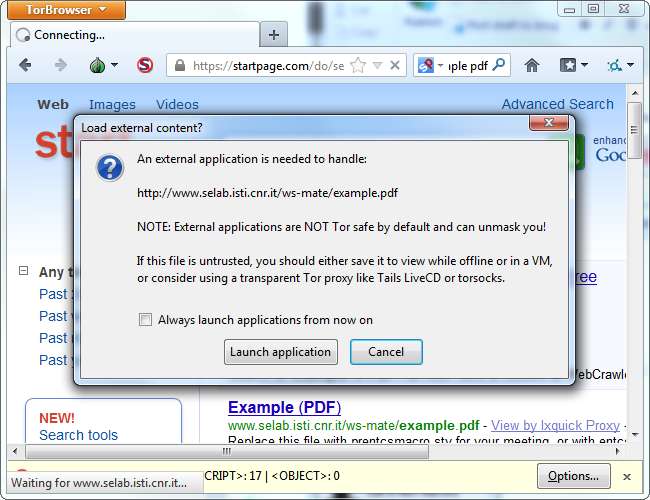

Pakiet przeglądarki Tor, który omówiliśmy, kiedy wyjaśniliśmy, jak używać Tora , jest wstępnie skonfigurowany z bezpiecznymi ustawieniami. JavaScript jest wyłączony, wtyczki nie mogą działać, a przeglądarka wyświetli ostrzeżenie, jeśli spróbujesz pobrać plik i otworzyć go w innej aplikacji.

JavaScript zwykle nie stanowi zagrożenia dla bezpieczeństwa , ale jeśli próbujesz ukryć swój adres IP, nie chcesz używać JavaScript. Silnik JavaScript Twojej przeglądarki, wtyczki, takie jak Adobe Flash i aplikacje zewnętrzne, takie jak Adobe Reader, a nawet odtwarzacz wideo, mogą potencjalnie „wyciekać” Twój prawdziwy adres IP do witryny, która próbuje go zdobyć.

Pakiet przeglądarki Tor pozwala uniknąć wszystkich tych problemów dzięki domyślnym ustawieniom, ale możesz potencjalnie wyłączyć te zabezpieczenia i użyć JavaScript lub wtyczek w przeglądarce Tor. Nie rób tego, jeśli poważnie podchodzisz do anonimowości - i jeśli nie podchodzisz poważnie do anonimowości, w pierwszej kolejności nie powinieneś używać Tora.

To nie jest tylko teoretyczne ryzyko. W 2011 r grupa badaczy uzyskała adresy IP 10000 osób, które korzystały z klientów BitTorrent przez Tor. Podobnie jak wiele innych typów aplikacji, klienci BitTorrent są niezabezpieczeni i mogą ujawnić Twój prawdziwy adres IP.

Lekcja : Pozostaw bezpieczne ustawienia przeglądarki Tor. Nie próbuj używać Tora z inną przeglądarką - trzymaj się pakietu przeglądarki Tor, który został wstępnie skonfigurowany z idealnymi ustawieniami. Nie powinieneś używać innych aplikacji z siecią Tor.

Uruchamianie węzła wyjściowego stwarza zagrożenie

Jeśli jesteś wielkim zwolennikiem anonimowości online, możesz być zmotywowany do przekazywania swojej przepustowości, uruchamiając przekaźnik Tora. Nie powinno to być problemem prawnym - przekaźnik Tora po prostu przekazuje zaszyfrowany ruch tam iz powrotem wewnątrz sieci Tor. Tor osiąga anonimowość dzięki przekaźnikom prowadzonym przez wolontariuszy.

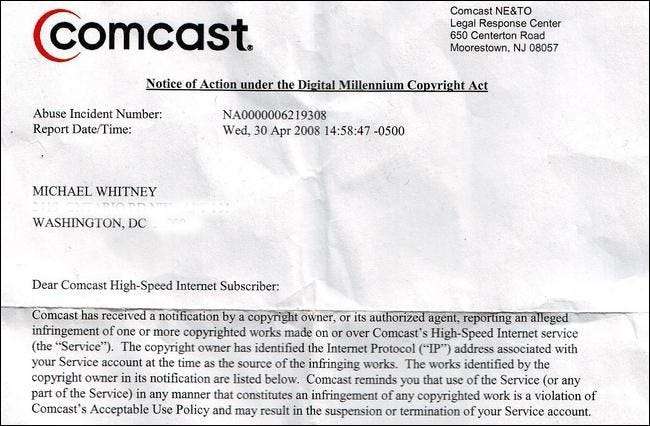

Jednak powinieneś dwa razy pomyśleć, zanim uruchomisz przekaźnik wyjściowy, który jest miejscem, w którym ruch Tora wychodzi z anonimowej sieci i łączy się z otwartym Internetem. Jeśli przestępcy używają Tora do nielegalnych rzeczy, a ruch wychodzi z Twojego przekaźnika wyjściowego, będzie on identyfikowalny z Twoim adresem IP i możesz zapukać do drzwi i skonfiskować sprzęt komputerowy. Był to człowiek w Austrii napadnięty i oskarżony o dystrybucję dziecięcej pornografii do uruchamiania węzła wyjściowego Tora. Uruchomienie węzła wyjściowego Tora pozwala innym ludziom robić złe rzeczy, które można przypisać do ciebie, tak jak obsługa otwartej sieci Wi-Fi - ale jest dużo, dużo, dużo bardziej prawdopodobne, że wpadniesz w kłopoty. Jednak konsekwencje nie mogą być karą karną. Możesz po prostu stanąć w obliczu pozwu o pobranie treści chronionych prawem autorskim lub działania w ramach Copyright Alert System w USA .

Ryzyko związane z uruchamianiem węzłów wyjściowych Tora w rzeczywistości wiąże się z pierwszym punktem. Ponieważ uruchomienie węzła wyjściowego Tora jest tak ryzykowne, niewiele osób to robi. Rządy mogą jednak uciec z uruchomionymi węzłami wyjściowymi - i prawdopodobnie wielu tak robi.

Lekcja : Nigdy nie uruchamiaj węzła wyjściowego Tora - poważnie.

Projekt Tor ma zalecenia dotyczące uruchamiania węzła wyjściowego jeśli naprawdę chcesz. Ich zalecenia obejmują uruchomienie węzła wyjściowego na dedykowanym adresie IP w placówce komercyjnej i korzystanie z dostawcy usług internetowych przyjaznych dla Tor. Nie próbuj tego w domu! (Większość ludzi nie powinna nawet próbować tego w pracy).

Tor nie jest magicznym rozwiązaniem, które zapewnia anonimowość. Osiąga anonimowość dzięki sprytnemu przekazywaniu zaszyfrowanego ruchu przez sieć, ale ruch ten musi gdzieś się pojawić - co jest problemem zarówno dla użytkowników Tora, jak i dla operatorów węzłów wyjściowych. Ponadto oprogramowanie działające na naszych komputerach nie zostało zaprojektowane do ukrywania naszych adresów IP, co stwarza ryzyko podczas robienia czegokolwiek poza przeglądaniem zwykłych stron HTML w przeglądarce Tor.

Źródło zdjęcia: Michael Whitney na Flickr , Andy Roberts na Flickr , Projekt Tor, Inc.