Wydaje się, że większość ludzi nazywa każdy rodzaj złośliwego oprogramowania „wirusem”, ale nie jest to technicznie dokładne. Prawdopodobnie słyszałeś o wielu innych terminach poza wirusami: złośliwe oprogramowanie, robaki, trojany, rootkity, keyloggery, programy szpiegowskie i inne. Ale co oznaczają wszystkie te terminy?

Te terminy są używane nie tylko przez maniaków. Przedostają się nawet do popularnych wiadomości o najnowszych problemach z bezpieczeństwem w sieci i obawach technicznych. Zrozumienie ich pomoże Ci zrozumieć niebezpieczeństwa, o których słyszałeś.

Złośliwe oprogramowanie

Słowo „złośliwe oprogramowanie” jest skrótem od „złośliwego oprogramowania”. Wiele osób używa słowa „wirus”, aby wskazać dowolny rodzaj szkodliwego oprogramowania, ale wirus to w rzeczywistości określony typ złośliwego oprogramowania. Słowo „złośliwe oprogramowanie” obejmuje wszystkie szkodliwe programy, w tym wszystkie wymienione poniżej.

Wirus

Zacznijmy od wirusów. Wirus to rodzaj złośliwego oprogramowania, które kopiuje się, infekując inne pliki, tak jak wirusy w prawdziwym świecie infekują komórki biologiczne i wykorzystują te komórki biologiczne do odtwarzania swoich kopii.

Wirus może robić wiele różnych rzeczy - oglądać w tle i kraść hasła, wyświetlać reklamy lub po prostu zawieszać komputer - ale najważniejszą rzeczą, która czyni go wirusem, jest sposób, w jaki się rozprzestrzenia. Uruchomiony wirus zainfekuje programy na twoim komputerze. Gdy uruchomisz program na innym komputerze, wirus zainfekuje programy na tym komputerze i tak dalej. Na przykład wirus może zainfekować pliki programów na pamięci USB. Gdy programy na tej pamięci USB są uruchamiane na innym komputerze, wirus działa na innym komputerze i infekuje więcej plików programów. Wirus będzie nadal rozprzestrzeniał się w ten sposób.

Robak

Robak jest podobny do wirusa, ale rozprzestrzenia się w inny sposób. Zamiast infekować pliki i polegać na działalności człowieka w celu przenoszenia tych plików i uruchamiania ich w różnych systemach, robak samoczynnie rozprzestrzenia się w sieciach komputerowych.

ZWIĄZANE Z: Dlaczego system Windows ma więcej wirusów niż Mac i Linux

Na przykład robaki Blaster i Sasser rozprzestrzeniły się bardzo szybko w czasach systemu Windows XP, ponieważ Windows XP nie jest odpowiednio zabezpieczony i ujawnione usługi systemowe w Internecie. Robak uzyskał dostęp do tych usług systemowych przez Internet, wykorzystał lukę i zainfekował komputer. Następnie robak wykorzystał nowy zainfekowany komputer do dalszej replikacji. Takie robaki są teraz mniej powszechne, ponieważ system Windows jest domyślnie prawidłowo zabezpieczony zaporą ogniową, ale robaki mogą również rozprzestrzeniać się w inny sposób - na przykład poprzez masowe wysyłanie sobie e-maili na każdy adres e-mail z książki adresowej użytkownika, którego dotyczy problem.

Podobnie jak wirus, po zainfekowaniu komputera robak może zrobić wiele innych szkodliwych rzeczy. Najważniejszą rzeczą, która czyni go robakiem, jest po prostu sposób, w jaki się kopiuje i rozprzestrzenia.

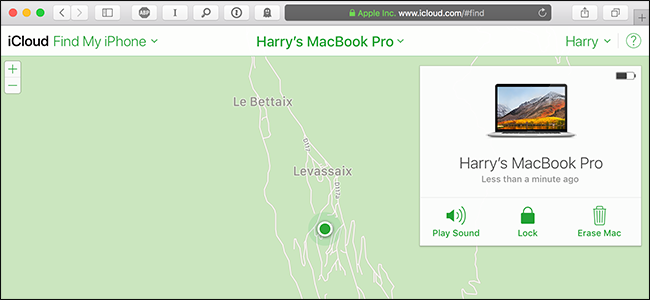

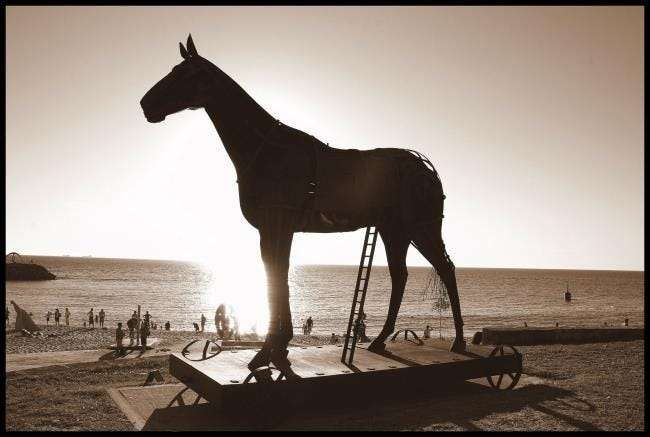

Trojan (lub koń trojański)

Koń trojański lub trojan to rodzaj złośliwego oprogramowania, które podszywa się pod legalny plik. Po pobraniu i uruchomieniu programu koń trojański będzie działał w tle, umożliwiając stronom trzecim dostęp do komputera. Trojany mogą to robić z wielu powodów - w celu monitorowania aktywności na komputerze lub w celu przyłączenia komputera do botnetu. Trojany mogą być również wykorzystywane do otwierania bram i pobierania wielu innych rodzajów złośliwego oprogramowania na komputer.

Kluczową rzeczą, która sprawia, że ten typ złośliwego oprogramowania jest trojanem, jest sposób jego przybycia. Udaje przydatny program, a po uruchomieniu ukrywa się w tle i umożliwia złośliwym osobom dostęp do komputera. Nie ma obsesji na punkcie kopiowania się do innych plików ani rozprzestrzeniania w sieci, jak ma to miejsce w przypadku wirusów i robaków. Na przykład pirackie oprogramowanie na pozbawionej skrupułów witrynie internetowej może w rzeczywistości zawierać trojana.

Programy szpiegujące

Oprogramowanie szpiegowskie to rodzaj złośliwego oprogramowania, które szpieguje Cię bez Twojej wiedzy. Zbiera różne typy danych, w zależności od oprogramowania szpiegującego. Różne rodzaje złośliwego oprogramowania mogą działać jako oprogramowanie szpiegowskie - w trojanach mogą znajdować się złośliwe programy szpiegujące, które szpiegują naciśnięcia klawiszy w celu kradzieży danych finansowych.

Więcej „legalnego” oprogramowania szpiegującego może być dołączane do bezpłatnego oprogramowania i po prostu monitorować nawyki przeglądania sieci, przesyłając te dane na serwery reklamowe, aby twórca oprogramowania mógł zarabiać na sprzedaży swojej wiedzy o Twoich działaniach.

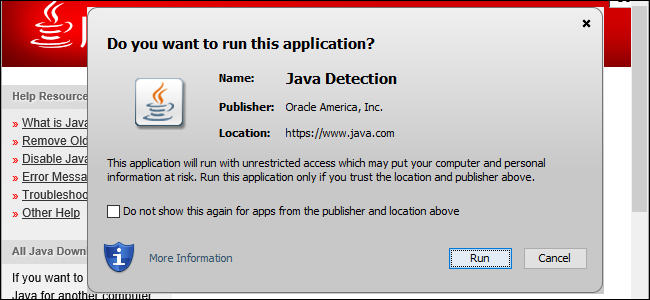

Oprogramowanie reklamowe

Oprogramowanie typu adware często towarzyszy programom szpiegującym. To dowolny rodzaj oprogramowania wyświetlającego reklamy na Twoim komputerze. Programy wyświetlające reklamy wewnątrz samego programu nie są generalnie klasyfikowane jako złośliwe oprogramowanie. Szczególnie złośliwy rodzaj „oprogramowania reklamowego” wykorzystuje swój dostęp do systemu w celu wyświetlania reklam, gdy nie powinien. Na przykład szkodliwe oprogramowanie reklamowe może powodować wyskakujące reklamy na Twoim komputerze, gdy nie robisz nic innego. Lub oprogramowanie typu adware może umieszczać dodatkowe reklamy na innych stronach internetowych podczas przeglądania sieci.

Oprogramowanie reklamowe jest często łączone z oprogramowaniem szpiegującym - fragment złośliwego oprogramowania może monitorować Twoje nawyki przeglądania i wykorzystywać je do wyświetlania bardziej ukierunkowanych reklam. Oprogramowanie reklamowe jest bardziej „społecznie akceptowalne” niż inne rodzaje złośliwego oprogramowania w systemie Windows i możesz zobaczyć je w pakiecie z legalnymi programami. Na przykład niektórzy rozważają pasek narzędzi Ask dołączony do oprogramowania Oracle w języku Java adware.

Keylogger

Keylogger to rodzaj złośliwego oprogramowania, które działa w tle i rejestruje każde naciśnięcie klawisza. Te naciśnięcia klawiszy mogą obejmować nazwy użytkowników, hasła, numery kart kredytowych i inne poufne dane. Następnie keylogger najprawdopodobniej przesyła te naciśnięcia klawiszy na złośliwy serwer, gdzie można je przeanalizować, a ludzie mogą znaleźć przydatne hasła i numery kart kredytowych.

Inne typy złośliwego oprogramowania mogą działać jako keyloggery. Na przykład wirus, robak lub trojan może działać jako keylogger. Keyloggery mogą być również instalowane do celów monitorowania przez firmy, a nawet zazdrosnych małżonków.

Botnet, Bot

Botnet to duża sieć komputerów znajdujących się pod kontrolą twórcy botnetu. Każdy komputer działa jak „bot”, ponieważ jest zainfekowany określonym złośliwym oprogramowaniem.

Gdy oprogramowanie botnetu zainfekuje komputer, połączy się z jakimś serwerem sterującym i zaczeka na instrukcje od twórcy botnetu. Na przykład botnet może zostać użyty do zainicjowania Atak DDoS (rozproszona odmowa usługi) . Każdy komputer w botnecie otrzyma polecenie jednoczesnego zbombardowania określonej witryny lub serwera żądaniami, a te miliony żądań mogą spowodować, że serwer przestanie odpowiadać lub ulegnie awarii.

Twórcy botnetów mogą sprzedawać dostęp do swoich botnetów, umożliwiając innym złośliwym osobom używanie dużych botnetów do wykonywania brudnej roboty.

Rootkit

Rootkit to rodzaj złośliwego oprogramowania zaprojektowanego do zagłębiania się głęboko w komputerze, unikając wykrycia przez programy zabezpieczające i użytkowników. Na przykład rootkit może załadować się przed większością systemu Windows, zagrzebując się głęboko w systemie i modyfikując funkcje systemu, tak aby programy zabezpieczające nie mogły go wykryć. Rootkit może się całkowicie ukryć, zapobiegając wyświetlaniu się w menedżerze zadań systemu Windows.

Najważniejszą rzeczą, która sprawia, że dany typ złośliwego oprogramowania jest rootkitem, jest to, że działa w ukryciu i koncentruje się na ukrywaniu się po nadejściu.

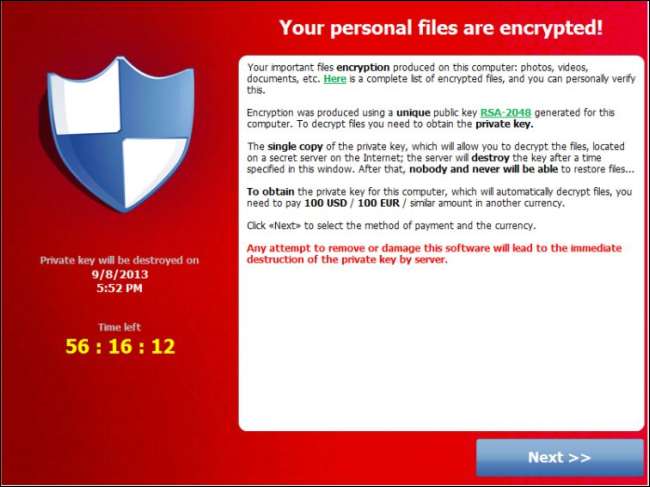

Oprogramowanie ransomware

ZWIĄZANE Z: Jak chronić się przed oprogramowaniem ransomware (takim jak CryptoLocker i inne)

Oprogramowanie ransomware to dość nowy typ złośliwego oprogramowania. Przechowuje twój komputer lub pliki jako zakładników i żąda zapłaty okupu. Niektóre ransomware mogą po prostu wyskakiwać okienko z prośbą o pieniądze, zanim będziesz mógł kontynuować korzystanie z komputera. Takie monity można łatwo pokonać dzięki oprogramowaniu antywirusowemu.

Bardziej szkodliwe złośliwe oprogramowanie, takie jak CryptoLocker, dosłownie szyfruje pliki i żąda zapłaty, zanim będzie można uzyskać do nich dostęp. Tego typu złośliwe oprogramowanie jest niebezpieczne, zwłaszcza jeśli nie masz kopii zapasowych.

Obecnie większość złośliwego oprogramowania jest tworzona dla zysku, czego dobrym przykładem jest oprogramowanie ransomware. Oprogramowanie ransomware nie chce spowodować awarii komputera i usunięcia plików tylko po to, aby spowodować problemy. Chce wziąć coś jako zakładnika i otrzymać od ciebie szybką zapłatę.

Dlaczego w ogóle nazywa się to „oprogramowaniem antywirusowym”? Cóż, większość ludzi nadal uważa, że słowo „wirus” jest synonimem złośliwego oprogramowania jako całości. Oprogramowanie antywirusowe chroni nie tylko przed wirusami, ale także przed wieloma typami złośliwego oprogramowania - z wyjątkiem czasami „potencjalnie niepożądanych programów”, które nie zawsze są szkodliwe, ale prawie zawsze są uciążliwe. Zwykle wymagają one oddzielnego oprogramowania do walki.

Źródło zdjęcia: Marcelo Alves na Flickr , Tama Leaver na Flickr , Szilard Mihaly na Flickr