Les botnets sont des réseaux constitués d'ordinateurs télécommandés, ou «bots». Ces ordinateurs ont été infectés par des logiciels malveillants qui leur permettent d'être contrôlés à distance. Certains botnets se composent de centaines de milliers, voire de millions d'ordinateurs.

"Bot" est juste un mot court pour "robot". Comme les robots, les robots logiciels peuvent être bons ou mauvais. Le mot «bot» ne signifie pas toujours un mauvais logiciel, mais la plupart des gens se réfèrent au type de malware lorsqu'ils utilisent ce mot.

Explication des botnets

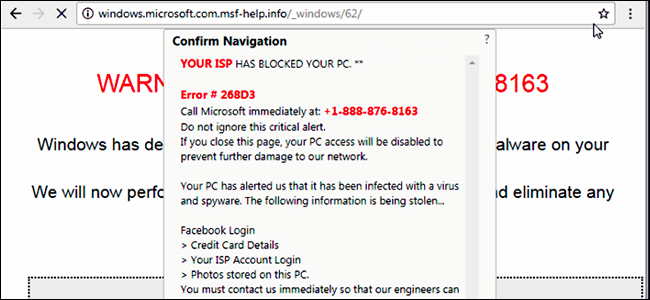

Si votre ordinateur fait partie d'un botnet, il est infecté par un type de malware . Le bot contacte un serveur distant - ou entre simplement en contact avec d'autres robots à proximité - et attend les instructions de celui qui contrôle le botnet. Cela permet à un attaquant de contrôler un grand nombre d'ordinateurs à des fins malveillantes.

Les ordinateurs d'un botnet peuvent également être infectés par d'autres types de logiciels malveillants, comme les enregistreurs de frappe qui enregistrent vos informations financières et les envoient à un serveur distant. Ce qui fait qu’un ordinateur fait partie d’un botnet, c’est qu’il est contrôlé à distance avec de nombreux autres ordinateurs. Les créateurs du botnet peuvent décider quoi faire avec le botnet plus tard, demander aux robots de télécharger des types supplémentaires de logiciels malveillants et même faire en sorte que les robots agissent ensemble.

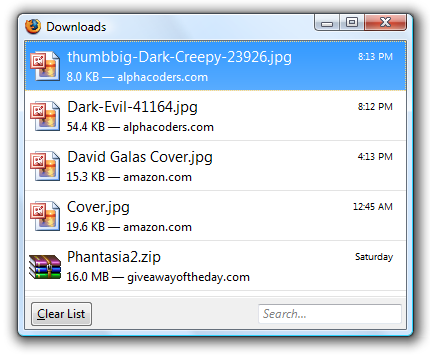

Vous pourriez être infecté par un bot dans le même la manière dont vous avez été infecté par tout autre logiciel malveillant - par exemple, en exécutant un logiciel obsolète, en utilisant t plug-in de navigateur Java extrêmement peu sûr , ou le téléchargement et l'exécution de logiciels piratés.

EN RELATION: Tous les «virus» ne sont pas des virus: 10 termes relatifs aux logiciels malveillants expliqués

Image Credit: Tom-b sur Wikimedia Commons

Objectifs d'un botnet

EN RELATION: Qui fabrique tout ce logiciel malveillant - et pourquoi?

Les personnes malveillantes qui créent des botnets peuvent ne pas vouloir les utiliser à leurs propres fins. Au lieu de cela, ils peuvent vouloir infecter autant d'ordinateurs que possible, puis louer l'accès au botnet à d'autres personnes. Ces jours-ci, la plupart des logiciels malveillants sont faits pour le profit .

Les botnets peuvent être utilisés à de nombreuses fins différentes. Parce qu'ils permettent à des centaines de milliers d'ordinateurs différents d'agir à l'unisson, un botnet peut être utilisé pour effectuer un attaque par déni de service distribué (DDoS) sur un serveur Web. Des centaines de milliers d'ordinateurs bombarderaient un site Web de trafic en même temps, le surchargeant et le rendant médiocre - ou devenant inaccessible - pour les personnes qui ont réellement besoin de l'utiliser.

Un botnet peut également être utilisé pour envoyer des courriers indésirables. L'envoi d'e-mails ne nécessite pas beaucoup de puissance de traitement, mais cela nécessite une certaine puissance de traitement. Les spammeurs n'ont pas à payer pour des ressources informatiques légitimes s'ils utilisent un botnet. Les botnets pourraient également être utilisés pour la «fraude aux clics» - charger des sites Web en arrière-plan et cliquer sur des liens publicitaires vers le propriétaire du site Web pourrait faire de l'argent grâce aux faux clics frauduleux. Un botnet pourrait également être utilisé pour extraire des Bitcoins, qui peuvent ensuite être vendus contre de l'argent. Bien sûr, la plupart des ordinateurs ne peuvent pas exploiter le Bitcoin de manière rentable car cela coûtera plus cher en électricité que ce qui sera généré en Bitcoins - mais le propriétaire du botnet ne s'en soucie pas. Leurs victimes seront bloquées à payer les factures d'électricité et vendront les Bitcoins à des fins lucratives.

Les botnets peuvent également être simplement utilisés pour distribuer d'autres logiciels malveillants - le logiciel bot fonctionne essentiellement comme un cheval de Troie, téléchargeant d'autres éléments désagréables sur votre ordinateur après son entrée. Les personnes en charge d'un botnet peuvent demander aux ordinateurs du botnet de télécharger des logiciels malveillants supplémentaires , tel que keyloggers , adwares et même méchant ransomware comme CryptoLocker . Ce sont toutes des manières différentes dont les créateurs du botnet - ou les personnes auxquelles ils louent l'accès au botnet - peuvent gagner de l'argent. Il est facile de comprendre pourquoi les créateurs de logiciels malveillants font ce qu’ils font lorsque nous les voyons pour ce qu’ils sont: des criminels qui essaient de gagner de l’argent.

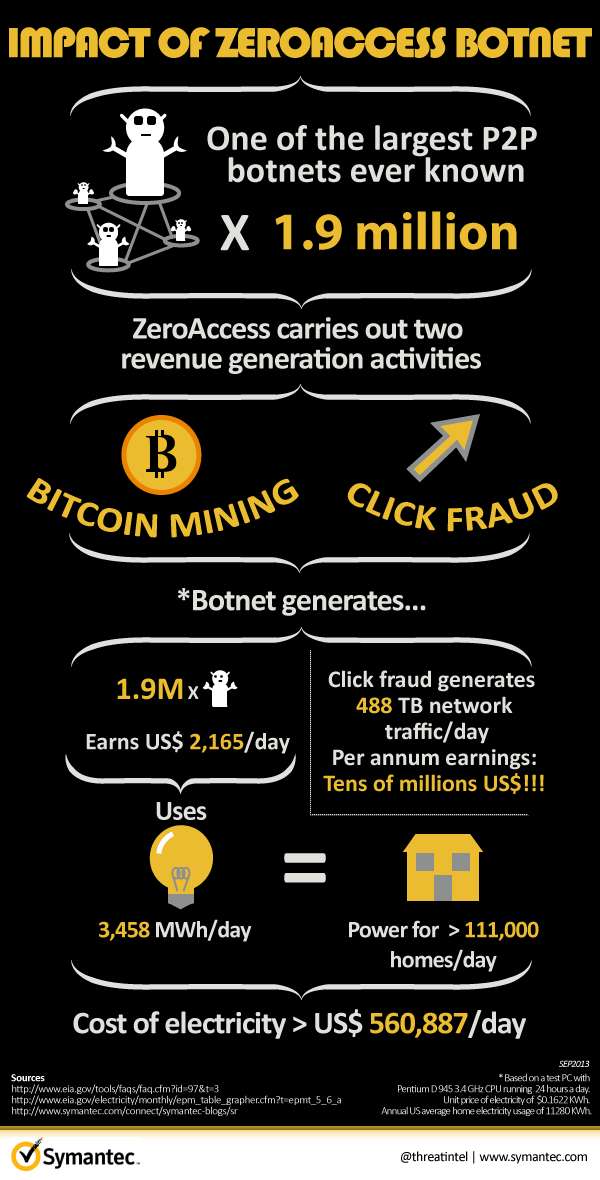

Étude de Symantec sur le botnet ZeroAccess nous montre un exemple. ZeroAccess est constitué de 1,9 million d'ordinateurs qui génèrent de l'argent pour les propriétaires du botnet grâce à l'extraction de Bitcoin et à la fraude au clic.

Comment les botnets sont contrôlés

Les botnets peuvent être contrôlés de plusieurs manières différentes. Certains sont basiques et plus faciles à déjouer, tandis que d'autres sont plus délicats et plus difficiles à démonter.

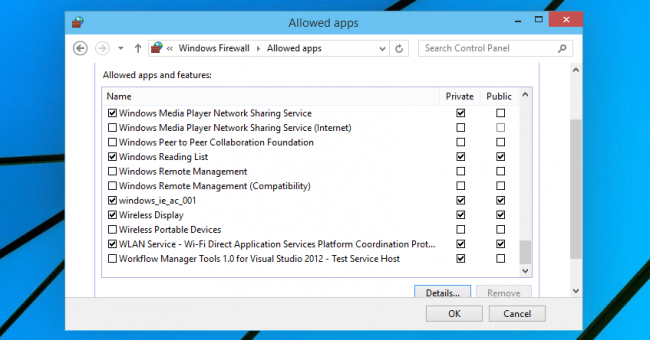

Le moyen le plus simple de contrôler un botnet est que chaque bot se connecte à un serveur distant. Par exemple, chaque bot peut télécharger un fichier à partir de http://example.com/bot toutes les quelques heures, et le fichier leur dira quoi faire. Un tel serveur est généralement connu sous le nom de serveur de commande et de contrôle. Alternativement, les bots peuvent se connecter à un canal IRC (Internet Relay Chat) hébergé sur un serveur quelque part et attendre des instructions. Les botnets utilisant ces méthodes sont faciles à arrêter: surveillez les serveurs Web auxquels un bot se connecte, puis supprimez ces serveurs Web. Les robots ne pourront pas communiquer avec leurs créateurs.

Certains botnets peuvent communiquer de manière distribuée, peer-to-peer. Les bots parleront à d'autres bots à proximité, qui parlent à d'autres bots à proximité, qui parlent à d'autres bots à proximité, etc. Il n’existe pas de point unique, identifiable, d’où les robots obtiennent leurs instructions. Cela fonctionne de la même manière que les autres systèmes de réseau distribués, comme le réseau DHT utilisé par BitTorrent et d'autres protocoles de mise en réseau peer-to-peer. Il peut être possible de combattre un réseau peer-to-peer en émettant de fausses commandes ou en isolant les robots les uns des autres.

EN RELATION: Tor est-il vraiment anonyme et sécurisé?

Récemment, certains botnets ont commencé à communiquer via le réseau Tor . Tor est un réseau crypté conçu pour être aussi anonyme que possible, donc un bot qui se connecte à un service caché à l'intérieur du réseau Tor serait difficile à déjouer. Il est théoriquement impossible de savoir où se trouve réellement un service caché, bien qu'il semble que les réseaux de renseignement comme la NSA aient quelques astuces dans leurs manches. Vous avez peut-être entendu parler de Silk Road, un site de vente en ligne connu pour ses drogues illégales. Il était également hébergé en tant que service caché de Tor, c'est pourquoi il était si difficile de supprimer le site. En fin de compte, il semble que le travail de détective à l'ancienne a conduit la police à l'homme qui dirigeait le site - il a glissé, en d'autres termes. Sans ces erreurs, les flics n’auraient pas eu le moyen de localiser le serveur et de le démonter.

Les botnets sont simplement des groupes organisés d'ordinateurs infectés que les criminels contrôlent à leurs propres fins. Et, en ce qui concerne les logiciels malveillants, leur objectif est généralement de réaliser des bénéfices.

Image Credit: Melinda Seckington sur Flickr