Botnety jsou sítě tvořené dálkově ovládanými počítači neboli „roboty“. Tyto počítače byly infikovány malwarem, který jim umožňuje dálkové ovládání. Některé botnety se skládají ze stovek tisíc - nebo dokonce milionů - počítačů.

„Bot“ je jen krátké slovo pro „robot“. Stejně jako roboti mohou být softwaroví roboti buď dobří, nebo zlí. Slovo „robot“ nemusí vždy znamenat špatný software, ale většina lidí při použití tohoto slova odkazuje na typ malwaru.

Vysvětlení botnetů

Pokud je váš počítač součástí botnetu, je infikován typ malwaru . Robot kontaktuje vzdálený server - nebo se jen dostane do kontaktu s dalšími roboty v okolí - a čeká na pokyny od toho, kdo ovládá botnet. To umožňuje útočníkovi ovládat velké množství počítačů pro škodlivé účely.

Počítače v botnetu mohou být také infikovány jinými typy malwaru, jako jsou keyloggery, které zaznamenávají vaše finanční informace a odesílají je na vzdálený server. Co dělá počítač součástí botnetu je to, že je ovládán dálkově spolu s mnoha dalšími počítači. Tvůrci botnetu se mohou později rozhodnout, co s botnetem udělat, nasměrovat roboty ke stažení dalších typů malwaru a dokonce nechat roboty jednat společně.

Mohli byste se nakazit robotem ve stejném způsob, jakým byste byli nakaženi jakýmkoli jiným malwarem - například spuštěním zastaralého softwaru pomocí t extrémně nezabezpečený modul plug-in prohlížeče Java nebo stahování a spuštění pirátského softwaru.

PŘÍBUZNÝ: Ne všechny „viry“ jsou viry: Vysvětleno 10 pojmů týkajících se malwaru

Kredit obrázku: Tom-b na Wikimedia Commons

Účely botnetu

PŘÍBUZNÝ: Kdo vyrábí tento malware - a proč?

Škodliví lidé, kteří vytvářejí botnety, je možná nebudou chtít použít k žádnému vlastnímu účelu. Místo toho mohou chtít infikovat co nejvíce počítačů a pronajmout přístup k botnetu dalším lidem. Tyto dny, většina malwaru je vytvořena pro zisk .

Botnety můžete využít k mnoha různým účelům. Protože umožňují statisícům různých počítačů jednat unisono, lze k provedení a použít botnet útok distribuovaného odmítnutí služby (DDoS) na webovém serveru. Stovky tisíc počítačů by bombardovaly webovou stránku provozem současně, přetížily by ji a způsobily její špatný výkon - nebo by se stal nedosažitelným - pro lidi, kteří ji skutečně potřebují používat.

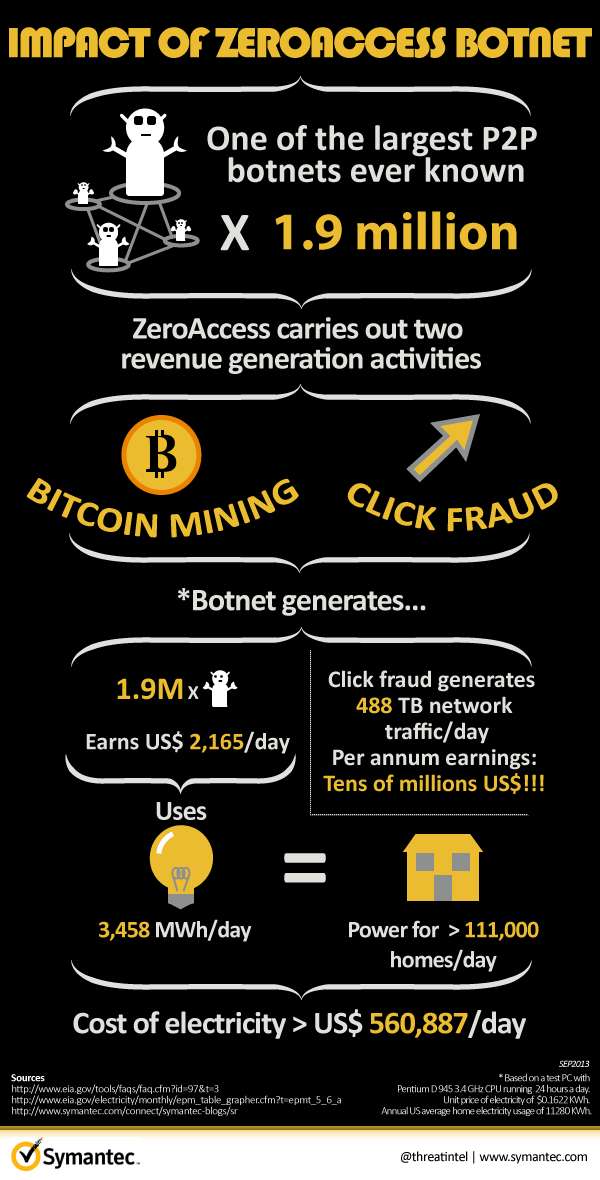

Botnet lze také použít k odesílání nevyžádaných e-mailů. Odesílání e-mailů nevyžaduje mnoho výpočetního výkonu, ale vyžaduje určitý výpočetní výkon. Spammeři nemusí platit za legitimní výpočetní zdroje, pokud používají botnet. Botnety lze také použít k „podvodům s klikáním“ - načítání webů na pozadí a klikání na reklamní odkazy na vlastníka webu mohou vydělat peníze z podvodných, falešných kliknutí. Botnet lze také použít k těžbě bitcoinů, které lze poté prodat za hotovost. Jistě, většina počítačů nemůže bitcoiny těžit se ziskem, protože to bude stát více elektřiny, než kolik se vygeneruje v bitcoinech - ale vlastníka botnetu to nezajímá. Jejich oběti uvíznou v placení účtů za elektřinu a budou prodávat bitcoiny za účelem zisku.

Botnety lze také použít pouze k distribuci dalšího malwaru - software bot v zásadě funguje jako trojský kůň, který stahuje další nepříjemné věci do vašeho počítače poté, co se dostane dovnitř. Lidé odpovědní za botnet mohou nasměrovat počítače v botnetu ke stažení dalšího malwaru , jako keyloggery , adware a dokonce ošklivý ransomware jako CryptoLocker . Tvůrci botnetu - nebo lidé, kterým pronajali přístup k botnetu - mohou vydělávat peníze různými způsoby. Je snadné pochopit, proč tvůrci malwaru dělají to, co dělají, když je vidíme za to, čím jsou - zločinci, kteří se snaží vydělat peníze.

Studie společnosti Symantec týkající se botnetu ZeroAccess ukazuje nám příklad. ZeroAccess je tvořen 1,9 miliony počítačů, které generují peníze pro vlastníky botnetů prostřednictvím těžby bitcoinů a podvodů s klikáním.

Jak se řídí botnety

Botnety lze ovládat několika různými způsoby. Některé jsou základní a snáze se s nimi zalamuje, zatímco jiné jsou složitější a těžší se sundávají.

Nejzákladnějším způsobem ovládání botnetu je připojení každého robota ke vzdálenému serveru. Každý robot si například může každých několik hodin stáhnout soubor z adresy http://example.com/bot a ten mu řekne, co mají dělat. Takový server je obecně známý jako server příkazů a řízení. Alternativně se roboti mohou připojit k kanálu internetového přenosu chatu (IRC) hostovanému někde na serveru a čekat na pokyny. Botnety používající tyto metody lze snadno zastavit - sledujte, k jakým webovým serverům se robot připojuje, a poté tyto webové servery jděte a sundejte. Boti nebudou schopni komunikovat se svými tvůrci.

Některé botnety mohou komunikovat distribuovaným způsobem typu peer-to-peer. Boti budou hovořit s dalšími blízkými roboty, kteří hovoří s dalšími blízkými roboty, kteří hovoří s dalšími blízkými roboty atd. Neexistuje žádný identifikovatelný jediný bod, odkud by roboti dostávali pokyny. Funguje to podobně jako u jiných distribuovaných síťových systémů, jako je síť DHT, kterou používá BitTorrent a další síťové protokoly typu peer-to-peer. Je možné bojovat proti síti peer-to-peer vydáváním falešných příkazů nebo izolací robotů od sebe navzájem.

PŘÍBUZNÝ: Je Tor skutečně anonymní a bezpečný?

V poslední době začaly některé botnety komunikovat prostřednictvím síť Tor . Tor je šifrovaná síť navržená tak, aby byla co nejvíce anonymní, takže robota, který by se připojil ke skryté službě uvnitř sítě Tor, by bylo těžké zmařit. Je teoreticky nemožné zjistit, kde se ve skutečnosti nachází skrytá služba, i když se zdá, že zpravodajské sítě jako NSA mají v rukávech nějaké triky. Možná jste slyšeli o Silk Road, online nakupování známém pro nelegální drogy. Byla také hostována jako skrytá služba Tor, a proto bylo tak těžké stránku stáhnout. Nakonec to vypadá, že staromódní detektivní práce vedla policii k muži, který provozoval toto místo - jinými slovy. Bez těchto skluzů by policisté neměli způsob, jak server vypátrat a sundat.

Botnety jsou jednoduše organizované skupiny infikovaných počítačů, které zločinci kontrolují pro své vlastní účely. A pokud jde o malware, jejich účelem je obvykle dosáhnout zisku.

Kredit obrázku: Melinda Seckington na Flickru