Microsoft Aktualizacja Fall Creators wreszcie dodaje zintegrowaną ochronę przed exploitami do systemu Windows. Wcześniej trzeba było szukać tego w formie narzędzia EMET firmy Microsoft. Jest teraz częścią programu Windows Defender i jest domyślnie aktywowany.

Jak działa ochrona przed exploitami w programie Windows Defender

ZWIĄZANE Z: Co nowego w aktualizacji Fall Creators dla systemu Windows 10, dostępne już teraz

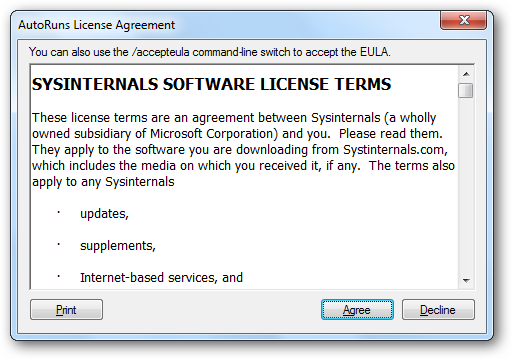

Od dawna polecamy za pomocą oprogramowania przeciwdziałającego exploitom np. Microsoft Enhanced Mitigation Experience Toolkit (EMET) lub bardziej przyjazny dla użytkownika Malwarebytes Anti-Malware , który zawiera między innymi potężną funkcję ochrony przed exploitami. EMET firmy Microsoft jest szeroko stosowany w większych sieciach, w których może być konfigurowany przez administratorów systemu, ale nigdy nie był instalowany domyślnie, wymaga konfiguracji i ma mylący interfejs dla przeciętnych użytkowników.

Typowe programy antywirusowe, takie jak Windows Defender sam, użyj definicji wirusów i heurystyki, aby wyłapać niebezpieczne programy, zanim będą mogły działać w twoim systemie. Narzędzia antywirusowe w rzeczywistości uniemożliwiają działanie wielu popularnych technik ataków, więc te niebezpieczne programy w ogóle nie trafiają do systemu. Umożliwiają one pewne zabezpieczenia systemu operacyjnego i blokują popularne techniki wykorzystywania pamięci, dzięki czemu w przypadku wykrycia zachowania przypominającego exploit przerywają proces, zanim wydarzy się coś złego. Innymi słowy, mogą chronić przed wieloma ataki zero-day zanim zostaną poprawione.

Mogą jednak potencjalnie powodować problemy ze zgodnością, a ich ustawienia mogą wymagać dostosowania dla różnych programów. Właśnie dlatego EMET był powszechnie używany w sieciach korporacyjnych, w których administratorzy systemów mogli modyfikować ustawienia, a nie na domowych komputerach.

Program Windows Defender zawiera teraz wiele takich samych zabezpieczeń, które pierwotnie znajdowały się w rozwiązaniu EMET firmy Microsoft. Są one domyślnie włączone dla wszystkich i stanowią część systemu operacyjnego. Program Windows Defender automatycznie konfiguruje odpowiednie reguły dla różnych procesów uruchomionych w systemie. ( Malwarebytes nadal twierdzi, że ich funkcja ochrony przed exploitami jest lepsza , i nadal zalecamy używanie Malwarebytes, ale dobrze, że Windows Defender ma teraz również część tej wbudowanej).

Ta funkcja jest automatycznie włączana po uaktualnieniu do Fall Creators Update systemu Windows 10, a EMET nie jest już obsługiwany. EMET nie może być nawet zainstalowany na komputerach z zainstalowaną aktualizacją Fall Creators. Jeśli masz już zainstalowany EMET, będzie usunięte przez aktualizację .

Aktualizacja Fall Creators dla systemu Windows 10 zawiera również powiązaną funkcję zabezpieczeń o nazwie Kontrolowany dostęp do folderów . Został zaprojektowany, aby powstrzymać złośliwe oprogramowanie, zezwalając tylko zaufanym programom na modyfikowanie plików w folderach z danymi osobistymi, takich jak Dokumenty i Zdjęcia. Obie funkcje są częścią „Windows Defender Exploit Guard”. Jednak kontrolowany dostęp do folderu nie jest domyślnie włączony.

Jak sprawdzić, czy ochrona przed exploitami jest włączona

Ta funkcja jest automatycznie włączana na wszystkich komputerach z systemem Windows 10. Można go jednak również przełączyć w „tryb audytu”, umożliwiając administratorom systemu monitorowanie dziennika działań programu Exploit Protection w celu potwierdzenia, że nie spowoduje żadnych problemów, przed włączeniem go na krytycznych komputerach.

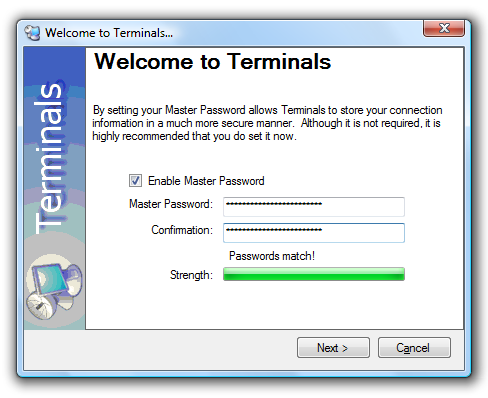

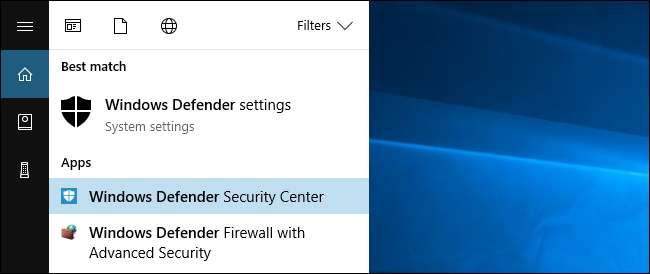

Aby potwierdzić, że ta funkcja jest włączona, możesz otworzyć Centrum zabezpieczeń programu Windows Defender. Otwórz menu Start, wyszukaj Windows Defender i kliknij skrót Windows Defender Security Center.

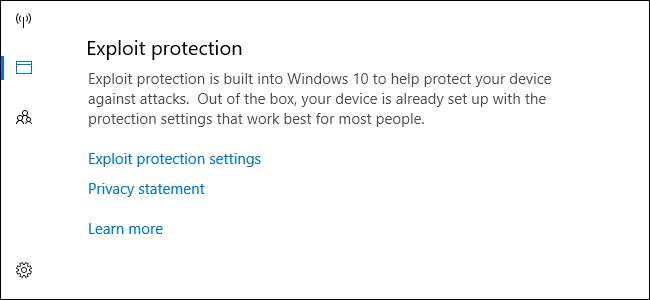

Kliknij ikonę „Sterowanie aplikacjami i przeglądarką” w kształcie okna na pasku bocznym. Przewiń w dół, a zobaczysz sekcję „Ochrona przed exploitami”. Poinformuje Cię, że ta funkcja jest włączona.

Jeśli nie widzisz tej sekcji, Twój komputer prawdopodobnie nie został jeszcze zaktualizowany do Aktualizacji Fall Creators.

Jak skonfigurować ochronę przed exploitami w programie Windows Defender

Ostrzeżenie : Prawdopodobnie nie chcesz konfigurować tej funkcji. Windows Defender oferuje wiele opcji technicznych, które można dostosować, a większość ludzi nie wie, co tutaj robią. Ta funkcja jest skonfigurowana z inteligentnymi ustawieniami domyślnymi, które pozwolą uniknąć problemów, a firma Microsoft może z czasem aktualizować swoje reguły. Wydaje się, że te opcje mają przede wszystkim pomóc administratorom systemu w opracowywaniu reguł oprogramowania i wdrażaniu ich w sieci przedsiębiorstwa.

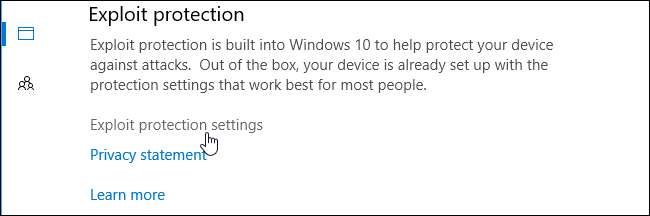

Jeśli chcesz skonfigurować ochronę przed exploitami, przejdź do Centrum zabezpieczeń Windows Defender> Kontrola aplikacji i przeglądarki, przewiń w dół i kliknij „Ustawienia ochrony przed exploitami” w obszarze Ochrona przed exploitami.

Zobaczysz tutaj dwie karty: Ustawienia systemowe i Ustawienia programu. Ustawienia systemowe kontrolują ustawienia domyślne używane dla wszystkich aplikacji, podczas gdy Ustawienia programu kontrolują indywidualne ustawienia używane dla różnych programów. Innymi słowy, ustawienia programu mogą zastąpić ustawienia systemowe dla poszczególnych programów. Mogą być bardziej lub mniej restrykcyjne.

U dołu ekranu można kliknąć „Eksportuj ustawienia”, aby wyeksportować ustawienia jako plik .xml, który można zaimportować w innych systemach. Oficjalna dokumentacja firmy Microsoft zawiera więcej informacji na temat wdrażanie reguł z zasadami grupy i PowerShell.

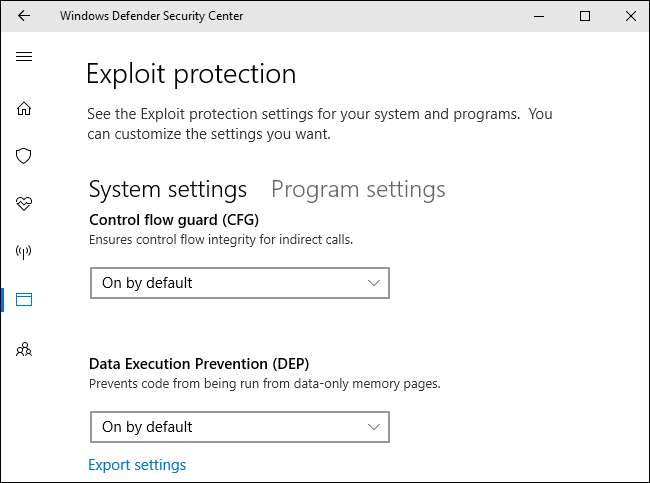

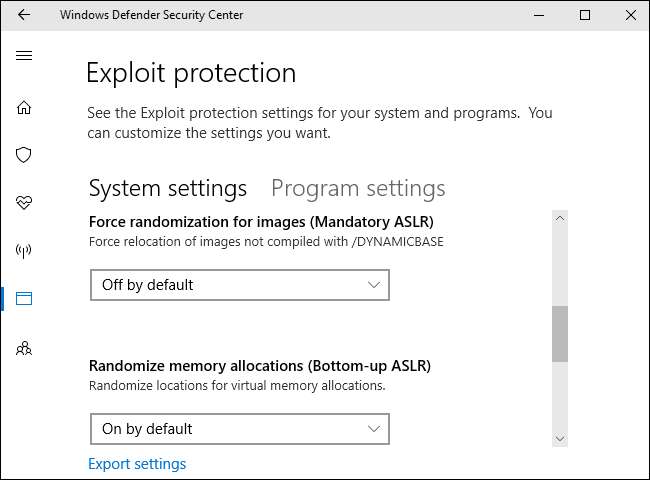

Na karcie Ustawienia systemu zobaczysz następujące opcje: Kontrola przepływu danych (CFG), Zapobieganie wykonywaniu danych (DEP), Wymuś randomizację dla obrazów (Obowiązkowe ASLR), Losowe przydzielanie pamięci (ASLR z dołu do góry), Waliduj łańcuchy wyjątków (SEHOP) i Sprawdź poprawność integralności sterty. Wszystkie są domyślnie włączone z wyjątkiem opcji Force randomization for images (Obowiązkowe ASLR). Jest to prawdopodobne, ponieważ obowiązkowy ASLR powoduje problemy z niektórymi programami, więc jeśli go włączysz, możesz napotkać problemy ze zgodnością, w zależności od uruchomionych programów.

Ponownie, naprawdę nie powinieneś dotykać tych opcji, chyba że wiesz, co robisz. Wartości domyślne są rozsądne i zostały wybrane z jakiegoś powodu.

ZWIĄZANE Z: Dlaczego 64-bitowa wersja systemu Windows jest bezpieczniejsza

Interfejs zawiera bardzo krótkie podsumowanie tego, co robi każda opcja, ale będziesz musiał przeprowadzić pewne badania, jeśli chcesz dowiedzieć się więcej. Wyjaśniliśmy już wcześniej co DEP i ASLR robią tutaj .

Kliknij kartę „Ustawienia programu”, a zobaczysz listę różnych programów z niestandardowymi ustawieniami. Opcje dostępne tutaj pozwalają na zastąpienie ogólnych ustawień systemu. Na przykład, jeśli wybierzesz „iexplore.exe” z listy i klikniesz „Edytuj”, zobaczysz, że ta reguła wymusza włączenie obowiązkowego ASLR dla procesu Internet Explorera, nawet jeśli nie jest on domyślnie włączony w całym systemie.

Nie powinieneś majstrować przy tych wbudowanych regułach dla procesów takich jak runtimebroker.exe i spoolsv.exe . Microsoft dodał je nie bez powodu.

Możesz dodać własne reguły dla poszczególnych programów, klikając „Dodaj program do dostosowania”. Możesz „Dodaj według nazwy programu” lub „Wybierz dokładną ścieżkę do pliku”, ale określenie dokładnej ścieżki do pliku jest znacznie dokładniejsze.

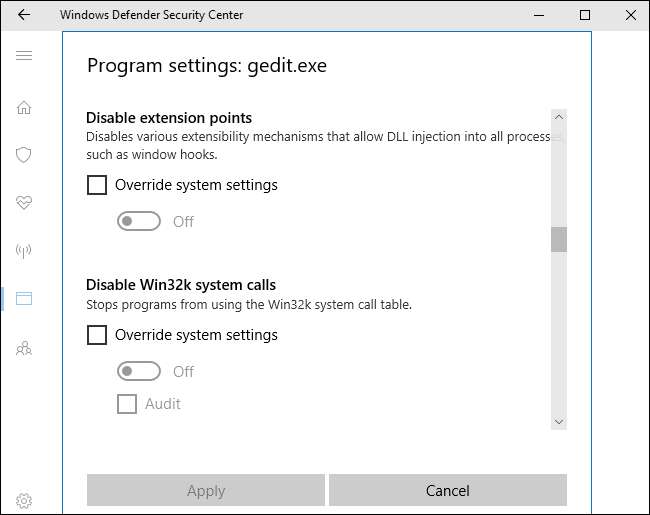

Po dodaniu możesz znaleźć długą listę ustawień, które nie będą miały znaczenia dla większości ludzi. Pełna lista dostępnych ustawień to: Arbitrary Code Guard (ACG), Blokowanie obrazów o niskiej integralności, Blokowanie obrazów zdalnych, Blokowanie niezaufanych czcionek, Ochrona integralności kodu, Ochrona przepływu sterowania (CFG), Zapobieganie wykonywaniu danych (DEP), Wyłączanie punktów rozszerzeń , Wyłącz wywołania systemowe Win32k, Nie zezwalaj na procesy potomne, Eksportuj filtrowanie adresów (EAF), Wymuś randomizację dla obrazów (Obowiązkowe ASLR), Importowanie filtrowania adresów (IAF), Losuj alokacje pamięci (Bottom-up ASLR), Symuluj wykonanie (SimExec) , Sprawdzanie poprawności wywołania API (CallerCheck), Sprawdzanie poprawności łańcuchów wyjątków (SEHOP), Sprawdzanie poprawności użycia dojścia, Sprawdzanie integralności sterty, Sprawdzanie integralności zależności obrazu i Sprawdzanie integralności stosu (StackPivot).

Ponownie nie powinieneś dotykać tych opcji, chyba że jesteś administratorem systemu, który chce zablokować aplikację i naprawdę wiesz, co robisz.

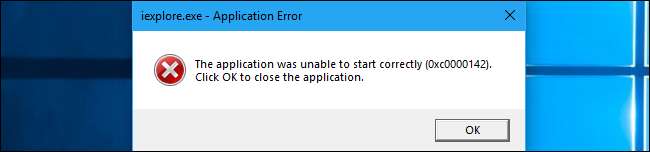

W ramach testu włączyliśmy wszystkie opcje iexplore.exe i próbowaliśmy go uruchomić. Internet Explorer właśnie pokazał komunikat o błędzie i odmówił uruchomienia. Nie widzieliśmy nawet powiadomienia programu Windows Defender wyjaśniającego, że Internet Explorer nie działa z powodu naszych ustawień.

Nie próbuj na ślepo ograniczać aplikacji, bo spowoduje to podobne problemy w systemie. Trudno będzie je rozwiązać, jeśli nie pamiętasz, że zmieniłeś też opcje.

Jeśli nadal używasz starszej wersji systemu Windows, takiej jak Windows 7, możesz uzyskać funkcje ochrony przed atakami, instalując EMET firmy Microsoft lub Malwarebytes . Jednak wsparcie dla EMET zakończy się 31 lipca 2018 r., Ponieważ firma Microsoft chce zamiast tego skierować firmy do systemu Windows 10 i ochrony przed exploitami programu Windows Defender.