بوٹنیٹس ریموٹ کنٹرول کمپیوٹرس ، یا "بوٹس" سے بنا نیٹ ورک ہیں۔ یہ کمپیوٹرز میلویئر سے متاثر ہوئے ہیں جس کی وجہ سے ان کو دور سے کنٹرول کیا جاسکتا ہے۔ کچھ بوٹنیٹس سیکڑوں ہزاروں - یا لاکھوں - کمپیوٹرز پر مشتمل ہوتے ہیں۔

"روبوٹ" کے لئے "بوٹ" صرف ایک مختصر لفظ ہے۔ روبوٹ کی طرح ، سافٹ ویئر بوٹس یا تو اچھ orے یا برے ہوسکتے ہیں۔ "بوٹ" کے لفظ کا مطلب ہمیشہ سافٹ ویئر کا ایک خراب ٹکڑا نہیں ہوتا ، لیکن زیادہ تر لوگ جب یہ لفظ استعمال کرتے ہیں تو میلویئر کی قسم کا حوالہ دیتے ہیں۔

بوٹنیٹس نے وضاحت کی

اگر آپ کا کمپیوٹر بوٹ نیٹ کا حصہ ہے تو ، یہ a سے متاثر ہے میلویئر کی قسم . بوٹ ایک ریموٹ سرور سے رابطہ کرتا ہے - یا صرف قریبی دیگر بوٹس سے رابطہ کرتا ہے - اور جو بھی بوٹ نیٹ کو کنٹرول کررہا ہے اس سے ہدایات کا انتظار کرتا ہے۔ اس سے حملہ آور کو بدنیتی پر مبنی مقاصد کے لئے بڑی تعداد میں کمپیوٹرز کو کنٹرول کرنے کی سہولت ملتی ہے۔

بوٹ نیٹ میں موجود کمپیوٹر دیگر قسم کے مالویئر سے بھی متاثر ہوسکتے ہیں ، جیسے کیلوگرس جو آپ کی مالی معلومات ریکارڈ کرتے ہیں اور اسے ریموٹ سرور پر بھیج دیتے ہیں۔ بوٹ نیٹ کے کمپیوٹر کو جو چیز بناتی ہے وہ یہ ہے کہ اسے دوسرے بہت سے کمپیوٹرز کے ساتھ دور سے بھی کنٹرول کیا جا رہا ہے۔ بوٹ نیٹ کے تخلیق کار فیصلہ کرسکتے ہیں کہ بعد میں بوٹ نیٹ کے ساتھ کیا کریں ، بوٹس کو ہدایت کریں کہ وہ اضافی اقسام کے میلویئر کو ڈاؤن لوڈ کرسکیں ، اور یہاں تک کہ بوٹس کو بھی ساتھ کام کریں۔

آپ بھی اسی طرح کسی بوٹ سے متاثر ہو سکتے ہیں اس طرح سے آپ میلویئر کے کسی اور ٹکڑے سے بھی متاثر ہوجاتے ہیں - مثال کے طور پر ، t کا استعمال کرکے پرانی تاریخ کے سافٹ ویئر چلانے سے وہ جاوا براؤزر پلگ ان کو انتہائی غیر محفوظ کرتا ہے ، یا پائریٹڈ سافٹ ویئر ڈاؤن لوڈ اور چل رہا ہے۔

متعلقہ: تمام "وائرس" وائرس نہیں ہیں: 10 مالویئر شرائط کی وضاحت کی گئی ہے

تصویری کریڈٹ: ٹام- b ویکیڈیمیا کامنس پر

بوٹ نیٹ کے مقاصد

متعلقہ: کون یہ سب مالویئر بنا رہا ہے - اور کیوں؟

بدنصیب لوگ جو بوٹنیٹس تیار کرتے ہیں وہ ان کو اپنے کسی مقصد کے لئے استعمال نہیں کرنا چاہتے ہیں۔ اس کے بجائے ، وہ زیادہ سے زیادہ کمپیوٹرز کو زیادہ سے زیادہ متاثر کرنا چاہتے ہیں اور پھر دوسرے لوگوں کو بوٹ نیٹ تک رسائی کرایہ پر لینا چاہتے ہیں۔ ان دنوں، زیادہ تر مالویئر منافع کے لئے بنایا گیا ہے .

Botnets بہت سے مختلف مقاصد کے لئے استعمال کیا جا سکتا ہے. چونکہ وہ سیکڑوں ہزاروں مختلف کمپیوٹرز کو اتحاد میں کام کرنے کی اجازت دیتے ہیں ، ایک نباتیات کو انجام دینے کے لئے استعمال کیا جاسکتا ہے تقسیم انکار آف سروس (DDoS) حملہ ایک ویب سرور پر سیکڑوں ہزاروں کمپیوٹر ایک ہی وقت میں ٹریفک کے ذریعہ کسی ویب سائٹ پر بمباری کرتے ، اس سے زیادہ بوجھ لیتے اور اس کی خراب کارکردگی کا مظاہرہ کرتے۔

سپاٹ ای میلز بھیجنے کے لئے بوٹ نیٹ کا استعمال بھی کیا جاسکتا ہے۔ ای میلز بھیجنا زیادہ پروسیسنگ طاقت نہیں لیتا ہے ، لیکن اس میں کچھ پروسیسنگ پاور درکار ہوتی ہے۔ اسپامرز کو اگر کمپیوٹنگ کے جائز وسائل کی ادائیگی کرنے کی ضرورت نہیں ہے اگر وہ بوٹ نیٹ استعمال کریں۔ بوٹنیٹس کو "دھوکہ دہی پر کلک کریں" کے لئے بھی استعمال کیا جاسکتا ہے - پس منظر میں ویب سائٹوں کو لوڈ کرنا اور ویب سائٹ کے مالک کو اشتہاری لنکس پر کلک کرنا جعلی اور جعلی کلکس سے پیسہ کما سکتا ہے۔ Botcoins کی کان کے لئے بھی ایک بوٹ نیٹ استعمال کیا جاسکتا تھا ، جسے پھر نقد فروخت کیا جاسکتا ہے۔ یقینی طور پر ، زیادہ تر کمپیوٹر بٹ کوائن کو منافع بخش نہیں بنا سکتے ہیں کیوں کہ اس میں بٹ کوائنز میں پیدا ہونے والی بجلی سے زیادہ لاگت آئے گی - لیکن بوٹ نیٹ مالک کو اس کی کوئی پرواہ نہیں ہے۔ ان کے متاثرین بجلی کے بلوں کی ادائیگی میں پھنس جائیں گے اور وہ منافع کے لئے بٹکوئنز فروخت کردیں گے۔

بوٹنیٹس کو صرف دوسرے مالویئر تقسیم کرنے کے لئے بھی استعمال کیا جاسکتا ہے - بوٹ سافٹ ویئر بنیادی طور پر ٹروجن کی حیثیت سے کام کرتا ہے ، اس کے اندر آنے کے بعد دوسرے گندی چیزوں کو اپنے کمپیوٹر پر ڈاؤن لوڈ کرتے ہیں۔ ، جیسا کہ keyloggers ، ایڈویئر ، اور یہاں تک کہ کریپٹو لاکر جیسے گندی رنسن ویئر . یہ سب مختلف طریقوں سے ہیں جو بوٹ نیٹ کے تخلیق کاروں - یا وہ لوگ جو بٹ نیٹ تک رسائی کرایہ پر دیتے ہیں - پیسہ کما سکتے ہیں۔ یہ سمجھنا آسان ہے کہ جب ہم انہیں دیکھتے ہیں تو میلویئر تخلیق کار وہ کیوں کرتے ہیں - مجرم ایک ہرن بنانے کی کوشش کر رہے ہیں۔

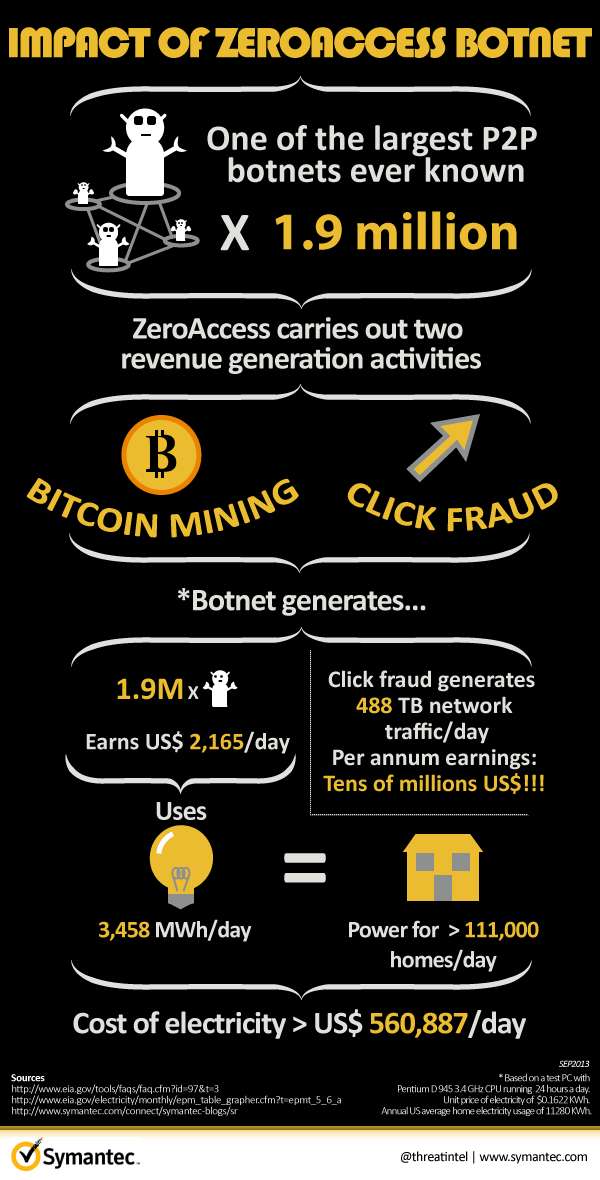

زیرو ایکسیس بوٹ نیٹ کا Symantec کا مطالعہ ہمیں ایک مثال دکھاتا ہے۔ اگر 1.9 ملین کمپیوٹرز بٹ کوائن کے کان کنی کے ذریعہ بوٹ نیٹ کے مالکان کے لئے رقم تیار کرتے ہیں اور دھوکہ دہی پر کلک کرتے ہیں تو زیرو ایکسیس بنا دیا جاتا ہے۔

بوٹنیٹس کو کیسے کنٹرول کیا جاتا ہے

بوٹنیٹس کو کئی مختلف طریقوں سے کنٹرول کیا جاسکتا ہے۔ کچھ بنیادی اور آسان کو ناکام بنانے کے لئے ہوتے ہیں ، جبکہ دیگر مشکل اور مشکل ہیں۔

بوٹ نیٹ کو کنٹرول کرنے کا سب سے بنیادی طریقہ یہ ہے کہ ہر بوٹ ایک ریموٹ سرور سے جڑ جائے۔ مثال کے طور پر ، ہر بوٹ ہر چند گھنٹوں میں http://example.com/bot سے فائل ڈاؤن لوڈ کرسکتا ہے ، اور فائل انہیں بتائے گی کہ کیا کرنا ہے۔ اس طرح کے سرور کو عام طور پر کمانڈ اینڈ کنٹرول سرور کے نام سے جانا جاتا ہے۔ باری باری ، بوٹس کسی سرور پر میزبان انٹرنیٹ ریلے چیٹ (IRC) چینل سے رابطہ کرسکتے ہیں اور ہدایات کا انتظار کرتے ہیں۔ ان طریقوں کو استعمال کرنے والے بوٹنیٹس کو روکنا آسان ہے۔ - نگرانی کریں کہ بوٹ کس ویب سرور سے منسلک ہے ، پھر جاکر ان ویب سرورز کو نیچے اتاریں۔ بوٹس اپنے تخلیق کاروں کے ساتھ بات چیت کرنے سے قاصر ہوں گے۔

کچھ بوٹنیٹس تقسیم ، ہم مرتبہ سے ہم مرتبہ انداز میں بات چیت کرسکتے ہیں۔ بوٹس دوسرے قریبی بوٹوں سے بات کریں گے ، جو دوسرے قریبی بوٹوں سے بات کرتے ہیں ، جو دوسرے قریبی بوٹوں سے بات کرتے ہیں ، وغیرہ۔ کوئی بھی نہیں ، قابل شناخت ، واحد نقطہ نہیں ہے جہاں بوٹس اپنی ہدایات حاصل کرتے ہیں۔ یہ دوسرے تقسیم شدہ نیٹ ورکنگ سسٹم کی طرح کام کرتا ہے ، جیسے DHT نیٹ ورک استعمال کرتا ہے بٹ ٹورینٹ اور دوسرے پیر ٹو پیر نیٹ ورکنگ پروٹوکول۔ جعلی احکامات جاری کرکے یا ایک دوسرے سے بوٹس الگ تھلگ کرکے پیر سے پیر کے نیٹ ورک کا مقابلہ کرنا ممکن ہوسکتا ہے۔

متعلقہ: کیا ٹور واقعی گمنام اور محفوظ ہے؟

حال ہی میں ، کچھ بوٹنیٹس نے بات چیت کرنا شروع کردی ہے ٹور نیٹ ورک . ٹور ایک انکرپٹڈ نیٹ ورک ہے جس کو زیادہ سے زیادہ گمنام رہنے کے لئے ڈیزائن کیا گیا ہے ، لہذا ٹور نیٹ ورک کے اندر کسی چھپی ہوئی خدمت سے منسلک ایک بوٹ کو ناکام بنانا مشکل ہوجائے گا۔ نظریاتی طور پر یہ معلوم کرنا ناممکن ہے کہ واقعتا where ایک خفیہ خدمت کہاں واقع ہے ، حالانکہ ایسا لگتا ہے کہ این ایس اے جیسے انٹیلیجنس نیٹ ورکوں کی آستین میں کچھ چالیں ہیں۔ آپ نے آن لائن شاپنگ سائٹ سلک روڈ کے بارے میں سنا ہوگا ، جو غیر قانونی منشیات کے لئے جانا جاتا ہے۔ یہ بھی ٹور پوشیدہ سروس کے طور پر میزبانی کی گئی تھی ، یہی وجہ ہے کہ سائٹ کو نیچے لے جانا اتنا مشکل تھا۔ آخر میں ، ایسا لگتا ہے کہ پرانے زمانے کے جاسوسوں نے پولیس کو سائٹ چلانے والے شخص کی طرف لے جانے کی ہدایت کی تھی - دوسرے الفاظ میں ، وہ پھسل گیا۔ ان پرچیوں کے بغیر ، پولیس کو سرور کو ٹریک کرنے اور اسے نیچے لے جانے کا کوئی طریقہ نہیں ہوتا۔

بوٹنیٹس آسانی سے متاثرہ کمپیوٹرز کے منظم گروہ ہیں جو مجرموں کو اپنے مقاصد کے لئے کنٹرول کرتے ہیں۔ اور ، جب میلویئر کی بات آتی ہے تو ، ان کا مقصد عام طور پر منافع کمانا ہوتا ہے۔

تصویری کریڈٹ: فلکر پر میلنڈا سیکینگٹن