Internet Explorer jest złożonym oprogramowaniem i nie zawsze był wybierany przez nas, maniaków, w przeglądarce, ale prawda jest taka, że przez lata stał się znacznie lepszy, więc przyjdź i zobacz, co ma do zaoferowania.

Koniecznie sprawdź poprzednie artykuły z tej serii Geek School w systemie Windows 7:

- Przedstawiamy szkołę How-To Geek

- Aktualizacje i migracje

- Konfigurowanie urządzeń

- Zarządzanie dyskami

- Zarządzanie aplikacjami

I bądź na bieżąco z resztą serii przez cały tydzień.

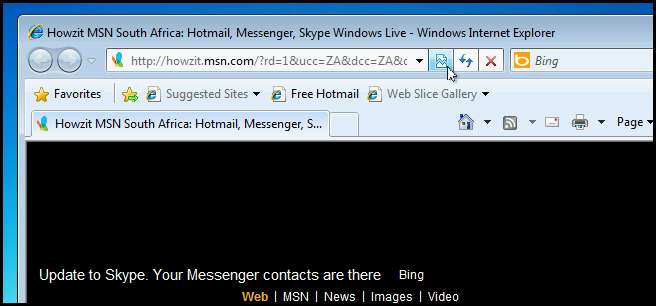

Widok zgodności

Internet Explorer jest znany z tego, że nie jest w stanie renderować stron, które działały idealnie w poprzednich generacjach przeglądarek. Aby zaradzić tej sytuacji, Microsoft dodał do IE funkcję o nazwie Widok zgodności. Krótko mówiąc, umożliwia przeglądanie stron internetowych przy użyciu silników renderujących poprzednich wersji Internet Explorera. Aby skorzystać z widoku zgodności, wystarczy kliknąć małą ikonę, która wygląda jak strona rozdarta na pół, która znajduje się na pasku adresu URL.

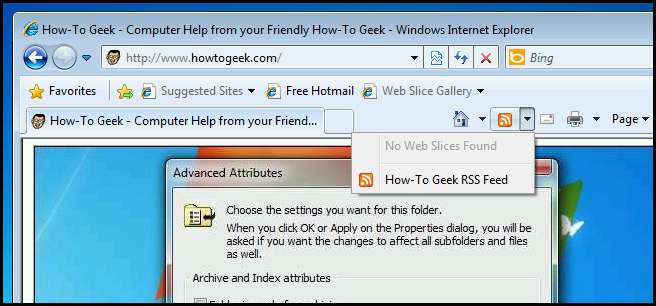

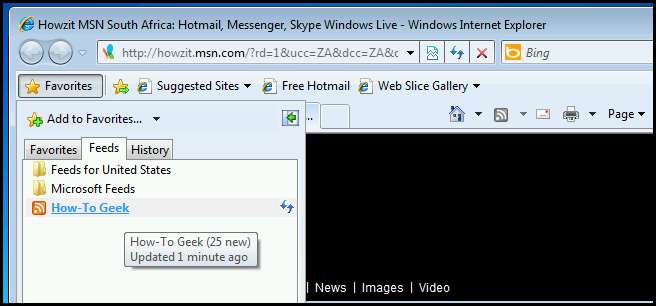

Kanały RSS

Jeśli jeszcze nie wiesz, czym one są, kanały RSS to świetny sposób, aby być na bieżąco z ulubionymi witrynami, umożliwiając ich subskrybowanie. Gdy jedna z subskrybowanych witryn doda nową zawartość, na przykład gdy How-To Geek opublikuje nowy artykuł, zostaniesz automatycznie powiadomiony. Jeśli w przeglądarce Internet Explorer przycisk RSS zmieni kolor na pomarańczowy, oznacza to, że przeglądana witryna obsługuje kanały RSS.

Po zasubskrybowaniu kanału możesz szybko sprawdzić, czy nie zostały dodane nowe treści.

Strefy bezpieczeństwa

Program Internet Explorer przypisuje wszystkie witryny sieci Web do jednej z czterech stref zabezpieczeń: Internet, Lokalny intranet, Zaufane witryny lub Witryny z ograniczeniami. Strefa, do której jest przypisana witryna sieci Web, określa ustawienia zabezpieczeń używane w tej witrynie. Przyjrzyjmy się bliżej, jakie typy witryn powinny zawierać każda z czterech stref:

- Lokalny intranet - Ta strefa powinna zawierać witryny znajdujące się wewnątrz zapory firmowej.

- Zaufane - Ta strefa zawiera wszystkie witryny, o których wiesz, że są zaufane, na przykład witrynę partnera biznesowego.

- Internet - Ta strefa zawiera wszystkie witryny w Internecie, które nie należą do strefy zaufanej, lokalnej sieci intranet lub strefy z ograniczeniami.

- Ograniczony - Ta strefa zawiera witryny, którym nie ufasz.

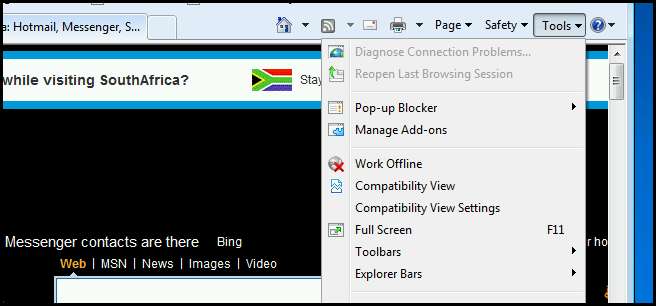

Jeśli chcesz, możesz także zmienić ustawienia zabezpieczeń stosowane w określonej strefie. Aby to zrobić, kliknij Narzędzia, a następnie wybierz z menu Opcje internetowe.

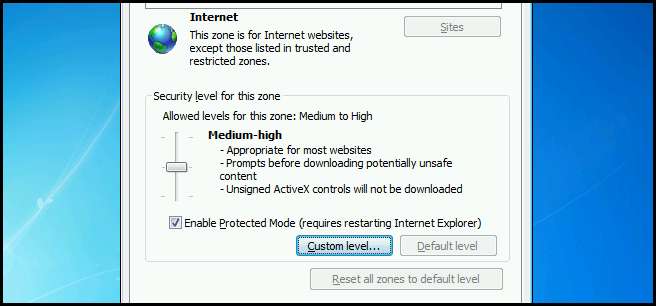

Następnie przejdź do zakładki Bezpieczeństwo.

Możesz wybrać jeden z predefiniowanych poziomów bezpieczeństwa, przesuwając suwak lub kliknąć przycisk Poziom niestandardowy.

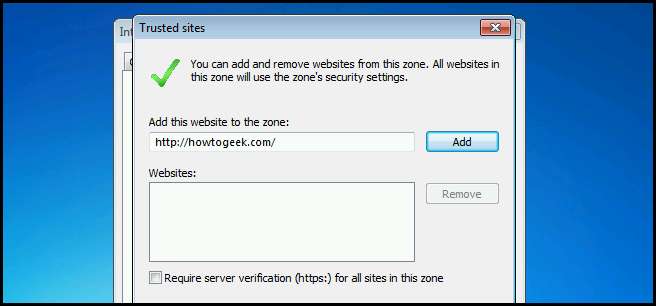

Konfigurowanie zaufanej witryny

Aby dodać witrynę do strefy zabezpieczeń Zaufane witryny, wybierz strefę, a następnie kliknij przycisk Witryny.

Teraz wprowadź adresy URL witryn, o których wiesz na pewno, że nie stanowią zagrożenia. Następnie kliknij dodaj.

Możesz zrobić to samo dla innych stref, po prostu uważaj na to, co dodajesz do każdej strefy.

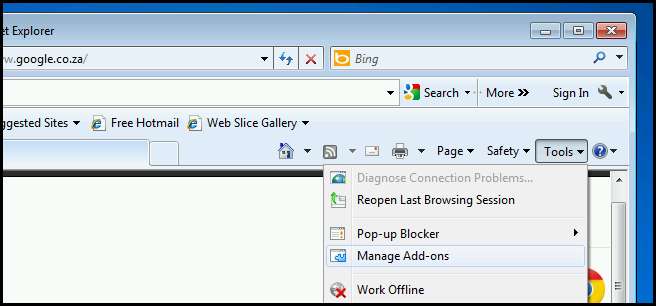

Zarządzanie dodatkami

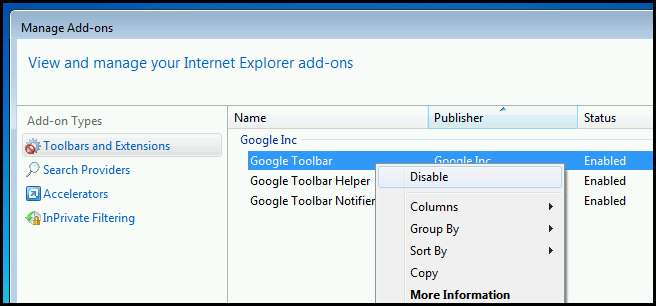

Internet Explorer posiada dodatki, które są odpowiednikiem wtyczek w Chrome i Firefox i służą do rozszerzenia funkcjonalności przeglądarki. Jednym z bardziej niesławnych typów dodatków jest pasek narzędzi. Są to te nieznośne paski wyszukiwania, które często są dodawane do Internet Explorera podczas instalowania jakiejś aplikacji. Aby zarządzać paskami narzędzi, kliknij menu Narzędzia, a następnie wybierz opcję Zarządzaj dodatkami.

W tym miejscu możesz kliknąć prawym przyciskiem myszy dowolny pasek narzędzi i go wyłączyć. Jeśli chcesz odinstalować pasek narzędzi, musisz użyj Panelu sterowania, aby go odinstalować tak jak każda inna aplikacja.

Wyszukaj dostawców

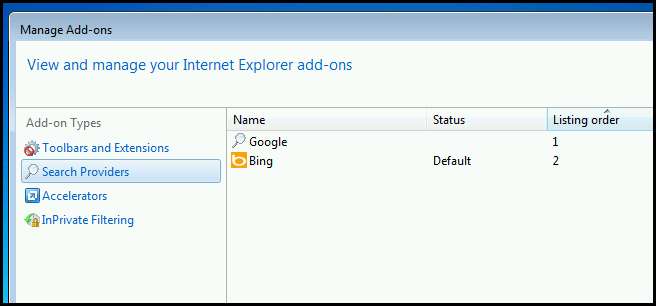

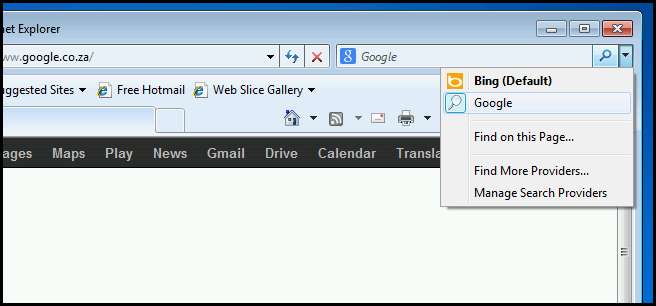

Innym rodzajem dodatku jest dostawca wyszukiwania, który umożliwia dodawanie dodatkowych wyszukiwarek do programu Internet Explorer. Aby dodać dostawcę wyszukiwania, przejdź do sekcji Dostawcy wyszukiwania.

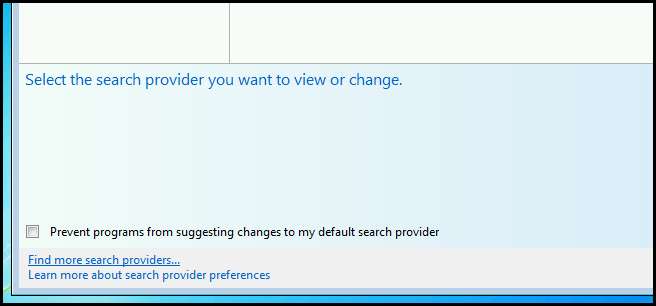

W lewym dolnym rogu okna zobaczysz hiperłącze Znajdź więcej dostawców wyszukiwania…. Kliknij na to.

Tutaj możesz wybierać spośród tysięcy dostawców.

Po dodaniu możesz przeszukiwać tę witrynę bezpośrednio z paska wyszukiwania.

Tryb InPrivate

Tryb InPrivate to odpowiednik trybu incognito w Chrome w Internet Explorerze. Dla tych, którzy nigdy wcześniej tego nie używali, jest to po prostu sposób na prywatne przeglądanie sieci bez pozostawiania śladów na komputerze. Robi to, przechowując dane przeglądania tylko w ramach Twojej sesji. Po zamknięciu sesji InPrivate następuje jej usunięcie:

- Wszystkie pliki cookie z tej sesji

- Twoja historia przeglądania

- Wszelkie obiekty, które mogły znajdować się w pamięci podręcznej przeglądarki

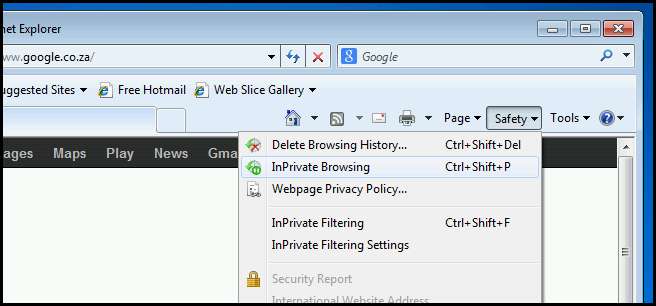

Aby otworzyć sesję przeglądania InPrivate, kliknij Bezpieczeństwo, a następnie wybierz Przeglądanie InPrivate.

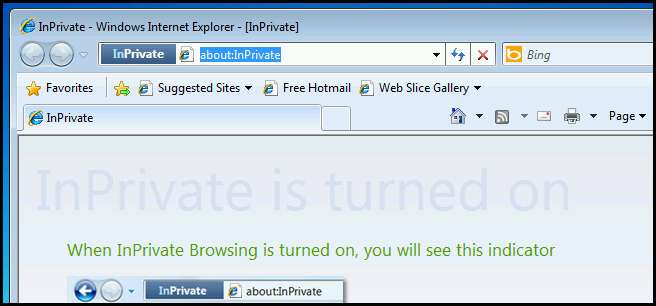

Możesz sprawdzić, kiedy jesteś w trybie InPrivate, patrząc na pasek adresu URL.

Funkcjonalność związana z bezpieczeństwem

Internet Explorer ma kilka innych funkcji bezpieczeństwa, o których musisz wiedzieć przed egzaminem. Musisz jednak tylko wiedzieć, czym one są i że są to wbudowane funkcje, więc spójrzmy.

Blokowanie wyskakujących okien

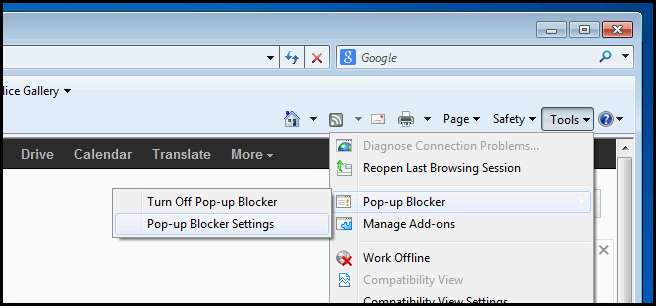

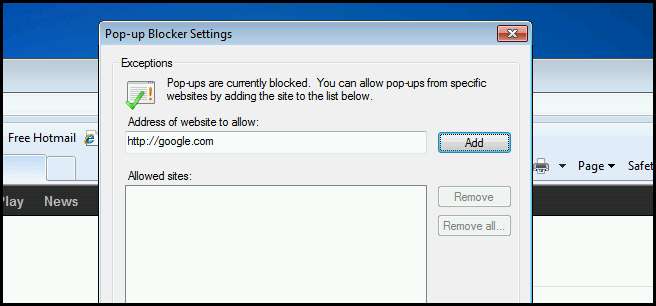

Internet Explorer ma własną blokadę wyskakujących okienek, która blokuje otwieranie tych nieznośnych reklam. Blokowanie wyskakujących okienek działa w systemie białej listy, w którym domyślnie wszystkie wyskakujące okienka są blokowane i można zezwolić na wyświetlanie wyskakujących okienek w niektórych witrynach, umieszczając na białej liście adres URL. Aby dodać adres URL do białej listy, kliknij Narzędzia, wybierz Blokowanie wyskakujących okienek, a następnie Ustawienia blokowania wyskakujących okienek.

Następnie wpisz adres URL witryny i kliknij dodaj.

Filtrowanie InPrivate

Wiele witryn generuje dochody z reklam pochodzących od zewnętrznej firmy reklamowej, co oznacza, że treść, którą widzisz na stronie internetowej, nie pochodzi z witryny, na której Twoim zdaniem się znajdujesz. Chociaż w praktyce nie jest to rzadkością, przez lata firmy reklamowe przykuły uwagę i zaczęły wykorzystywać te reklamy do tworzenia profilu odwiedzanych witryn internetowych, aby mogły wyświetlać ukierunkowane reklamy. Filtrowanie InPrivate ma to zatrzymać i robi to, blokując wszelkie treści pochodzące z dowolnej witryny innej niż ta, w której się znajdujesz.

Tryb obronny

Tryb chroniony korzysta z trzech składników systemu Windows: UAC (kontrola konta użytkownika), MIC (obowiązkowa kontrola integralności) i UIPI (izolacja uprawnień interfejsu użytkownika). Razem pozwalają one na uruchomienie Internet Explorera z niskim poziomem integralności, nawet jeśli jesteś zalogowany jako administrator. Chodzi o to, że nawet jeśli atakujący w jakiś sposób uzyska dostęp do procesu IE, będzie miał bardzo ograniczone możliwości.

Filtr SmartScreen

Filtr SmartScreen składa się z trzech składników. Po pierwsze, ma silnik heurystyczny, który analizuje strony internetowe pod kątem podejrzanych zachowań podczas przeglądania sieci i ostrzega Cię, abyś postępował ostrożnie. Po drugie, pomaga zapobiegać atakom phishingowym, sprawdzając adresy URL odwiedzanych witryn na liście znanych witryn phishingowych i blokując je, jeśli to konieczne. Na koniec sprawdza wszystkie pobierane pliki na liście programów, o których wiadomo, że są niebezpieczne.

Certyfikaty

Wyobraź sobie, że jesteś właścicielem banku i otwierasz portal bankowości internetowej, ale problem polega na tym, że Twoi klienci wahają się, czy z niego korzystać, ponieważ nie wiedzą, czy faktycznie łączą się z Twoim bankiem. Jest to kwestia weryfikacji tożsamości i do tego zostały zaprojektowane certyfikaty.

Wszystko zaczyna się od kilku wybranych firm zwanych Publicznymi Urzędami Certyfikacji, którym automatycznie ufamy. Ufamy im, ponieważ mamy mały plik dla każdej firmy, zwany certyfikatem, który znajduje się w naszym zaufanym głównym magazynie certyfikatów. Jeśli chcesz zweryfikować swoją tożsamość, możesz udać się do jednej z tych firm, na przykład Thawte lub VeriSign, która z kolei przeprowadzi weryfikację, a następnie wystawi Ci certyfikat, który możesz umieścić na swoim serwerze internetowym.

Teraz, gdy użytkownicy łączą się z portalem internetowym Twojego banku, ich przeglądarka zobaczy, że certyfikat Twojego banku został utworzony przez firmę, której już ufamy. Dlatego możemy być pewni, że Twój bank jest właścicielem tej witryny. Oprócz możliwości sprawdzenia, czy są one połączone z Twoimi serwerami internetowymi, certyfikaty będą również używane do szyfrowania ich ruchu przeglądania.

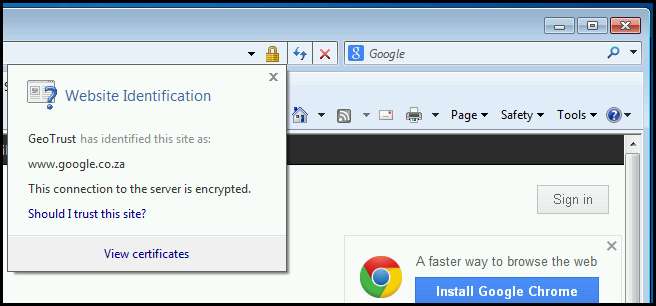

Możesz sprawdzić, kto zweryfikował witrynę, klikając kłódkę na pasku adresu URL.

Zadanie domowe

Dzisiaj przejrzeliśmy prawie wszystkie funkcje, jakie ma do zaoferowania przeglądarka, więc nie krępuj się.

Jeśli masz jakieś pytania, możesz napisać do mnie na Twitterze @taybgibb lub po prostu zostaw komentarz.