На сьогоднішній день більшість людей знають, що відкрита мережа Wi-Fi дозволяє людям підслуховувати ваш трафік. Стандартне шифрування WPA2-PSK має запобігти цьому, але це не настільки надійно, як ви можете подумати.

Це не надзвичайні останні новини про новий недолік безпеки. Швидше, це шлях, який WPA2-PSK застосовувався завжди. Але це те, що більшість людей не знає.

Відкриті мережі Wi-Fi та зашифровані мережі Wi-Fi

Не слід розміщувати вдома відкриту мережу Wi-Fi , але ви можете виявити, що користуєтесь ним на публіці - наприклад, у кав’ярні, під час проїзду через аеропорт або в готелі. Відкриті мережі Wi-Fi не мають шифрування , а це означає, що все, що надсилається по повітрю, є "в чистоті". Люди можуть стежити за вашою активністю в Інтернеті, і будь-яку веб-активність, яка не захищена самим шифруванням, можна переглянути. Так, це навіть вірно, якщо вам доведеться «увійти» за допомогою імені користувача та пароля на веб-сторінці після входу у відкриту мережу Wi-Fi.

Шифрування - як шифрування WPA2-PSK ми рекомендуємо використовувати вдома - це дещо виправляє. Хтось поруч не може просто зафіксувати ваш трафік і підглянути вас. Вони отримають купу зашифрованого трафіку. Це означає, що зашифрована мережа Wi-Fi захищає ваш приватний трафік від перегляду.

Це правда - але тут є велика слабкість.

WPA2-PSK використовує спільний ключ

ПОВ'ЯЗАНІ: Не майте хибного відчуття безпеки: 5 небезпечних способів захистити свій Wi-Fi

Проблема WPA2-PSK полягає в тому, що він використовує "Попередньо спільний ключ". Цей ключ - це пароль або парольна фраза, яку потрібно ввести, щоб підключитися до мережі Wi-Fi. Усі, хто підключається, використовують одну і ту ж парольну фразу.

Комусь дуже легко відстежувати цей зашифрований трафік. Все, що їм потрібно, це:

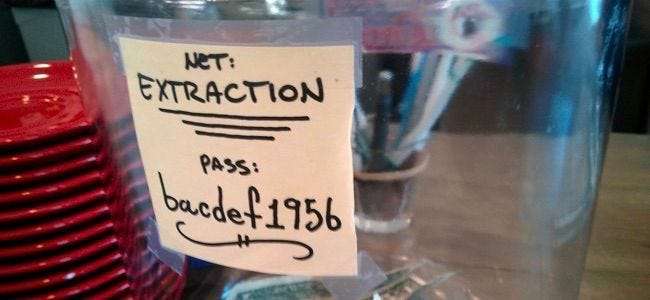

- Парольна фраза : Це матимуть усі, хто має дозвіл на підключення до мережі Wi-Fi.

- Трафік асоціації для нового клієнта : Якщо хтось захоплює пакети, що передаються між маршрутизатором і пристроєм, коли він підключається, у них є все необхідне для дешифрування трафіку (звичайно, якщо вони мають парольну фразу). Також тривіально отримувати цей трафік Атаки "deauth", які примусово від'єднують пристрій від мережі Wi_Fi і змушують його повторно підключатися , внаслідок чого процес асоціації повториться знову.

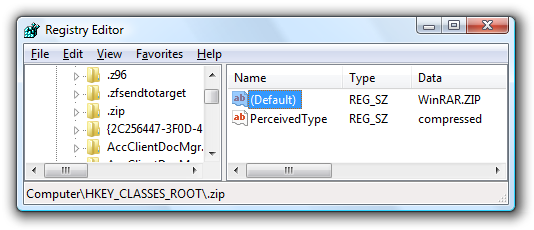

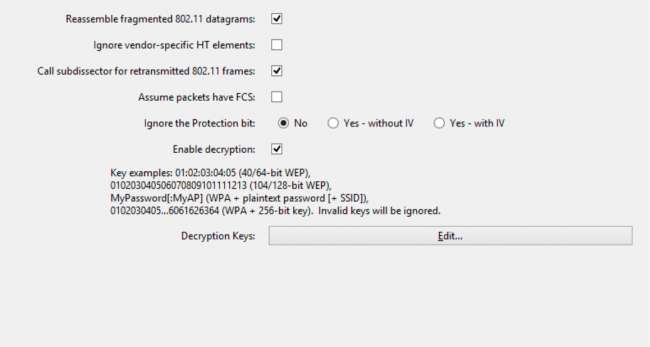

Справді, ми не можемо наголосити, наскільки це просто. Wireshark має вбудована опція для автоматичної дешифрування трафіку WPA2-PSK якщо у вас є загальнодоступний ключ і ви захопили трафік для процесу асоціації.

Що це насправді означає

ПОВ'ЯЗАНІ: Шифрування WPA2 вашого Wi-Fi можна зламати в автономному режимі: ось як

Це насправді означає, що WPA2-PSK не набагато безпечніший від прослуховування, якщо ви не довіряєте всім у мережі. Вдома ви повинні бути в безпеці, оскільки ваша парольна фраза Wi-Fi є секретом.

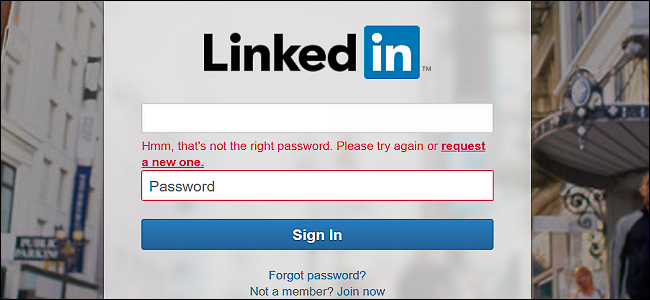

Однак, якщо ви зайдете в кав'ярню і вони використовують WPA2-PSK замість відкритої мережі Wi-Fi, ви можете почувати себе набагато безпечніше у своїй конфіденційності. Але ви не повинні - хтось із парольною фразою Wi-Fi у кав’ярні може контролювати ваш трафік веб-перегляду. Інші люди в мережі або просто інші люди з парольною фразою можуть переглядати ваш трафік, якщо захочуть.

Обов’язково враховуйте це. WPA2-PSK запобігає перегляду людей без доступу до мережі. Однак після отримання парольної фрази мережі всі ставки відключаються.

Чому WPA2-PSK не намагається зупинити це?

WPA2-PSK насправді намагається зупинити це, використовуючи "парний перехідний ключ" (PTK). Кожен бездротовий клієнт має унікальний PTK. Однак це не дуже допомагає, оскільки унікальний ключ для кожного клієнта завжди походить від загальнодоступного ключа (парольної фрази Wi-Fi.) Ось чому тривіально захоплювати унікальний ключ клієнта, якщо у вас є Wi- Fi парольна фраза та може фіксувати трафік, надісланий через процес асоціації.

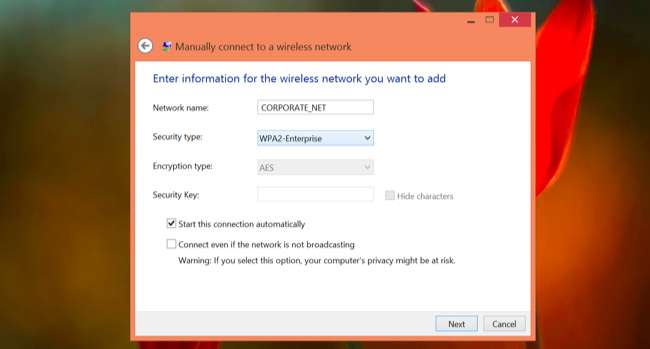

WPA2-Enterprise вирішує це ... для великих мереж

Для великих організацій, які потребують захищених мереж Wi-Fi, цієї слабкості безпеки можна уникнути, використовуючи аутентифікацію EAP із сервером RADIUS - іноді званий WPA2-Enterprise. За допомогою цієї системи кожен клієнт Wi-Fi отримує справді унікальний ключ. Жоден клієнт Wi-Fi не має достатньо інформації, щоб просто почати переглядати іншого клієнта, тому це забезпечує набагато більший захист. З цієї причини великі корпоративні офіси або державні установи повинні використовувати WPA2-Enteprise.

Але це занадто складно і складно, щоб переважна більшість людей - або навіть більшість вундеркіндів - могли їх використовувати вдома. Замість парольної фрази Wi-FI, яку потрібно вводити на пристроях, які потрібно підключити, вам доведеться керувати сервером RADIUS, який обробляє аутентифікацію та управління ключами. Для домашніх користувачів це набагато складніше налаштувати.

Насправді навіть не варто витрачати свій час, якщо ви довіряєте всім у своїй мережі Wi-Fi або всім, хто має доступ до вашої парольної фрази Wi-Fi. Це потрібно лише в тому випадку, якщо ви підключені до зашифрованої мережі WPA2-PSK мережі Wi-Fi у громадському місці - кав'ярні, аеропорту, готелі чи навіть більшому офісі - де інші люди, яким ви не довіряєте, також мають Wi- Парольна фраза мережі FI.

Отже, небо падає? Ні, звичайно ні. Але пам’ятайте про це: коли ви під’єднані до мережі WPA2-PSK, інші люди, які мають доступ до цієї мережі, можуть легко переглядати ваш трафік. Незважаючи на те, у що може повірити більшість людей, це шифрування не забезпечує захист від доступу інших людей до мережі.

Якщо вам потрібно отримати доступ до конфіденційних веб-сайтів у загальнодоступній мережі Wi-Fi, зокрема веб-сайтів, які не використовують шифрування HTTPS, подумайте про те, щоб зробити це за допомогою VPN або навіть Тунель SSH . Шифрування WPA2-PSK у загальнодоступних мережах недостатньо хороше.

Кредит зображення: Кори Доктороу на Flickr , Харчова група на Flickr , Роберт Куз-Бейкер на Flickr