Obecnie większość ludzi wie, że otwarta sieć Wi-Fi pozwala ludziom podsłuchiwać Twój ruch. Standardowe szyfrowanie WPA2-PSK powinno temu zapobiegać - ale nie jest tak niezawodne, jak mogłoby się wydawać.

To nie jest wielka, przełomowa wiadomość o nowej luce w zabezpieczeniach. Jest to raczej sposób, w jaki WPA2-PSK zawsze był wdrażany. Ale jest to coś, czego większość ludzi nie wie.

Otwarte sieci Wi-Fi a zaszyfrowane sieci Wi-Fi

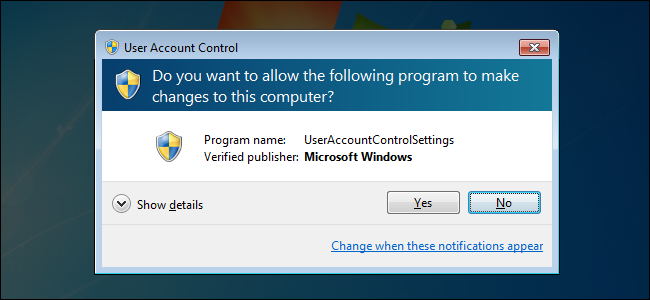

Nie powinieneś hostować otwartej sieci Wi-Fi w domu , ale możesz znaleźć się w miejscu publicznym - na przykład w kawiarni, podczas przejazdu przez lotnisko lub w hotelu. Otwarte sieci Wi-Fi nie mają szyfrowania , co oznacza, że wszystko przesyłane drogą radiową jest „czyste”. Użytkownicy mogą monitorować Twoją aktywność związaną z przeglądaniem, a każdą aktywność w sieci, która nie jest zabezpieczona samym szyfrowaniem, można podsłuchać. Tak, dzieje się tak nawet wtedy, gdy musisz „zalogować się” przy użyciu nazwy użytkownika i hasła na stronie internetowej po zalogowaniu się do otwartej sieci Wi-Fi.

Szyfrowanie - jak szyfrowanie WPA2-PSK, którego zalecamy używać w domu - naprawia to nieco. Ktoś w pobliżu nie może po prostu przechwycić ruchu i podsłuchać. Otrzymają dużo zaszyfrowanego ruchu. Oznacza to, że zaszyfrowana sieć Wi-Fi chroni Twój prywatny ruch przed podsłuchiwaniem.

To trochę prawda - ale jest tutaj duża słabość.

WPA2-PSK wykorzystuje wspólny klucz

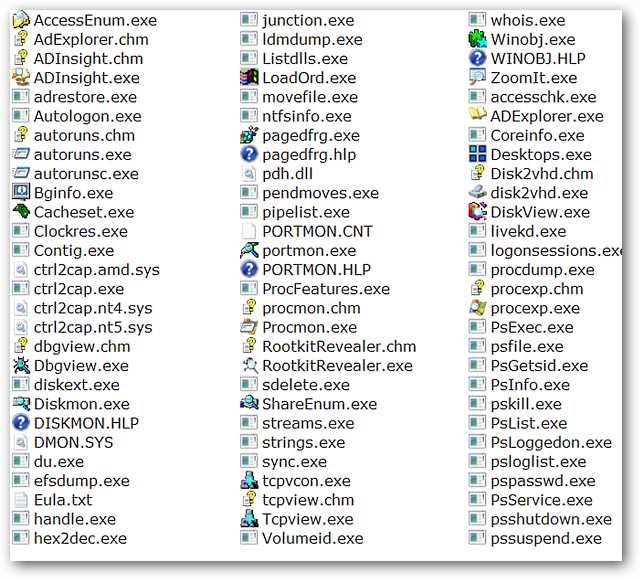

ZWIĄZANE Z: Nie miej fałszywego poczucia bezpieczeństwa: 5 niezabezpieczonych sposobów zabezpieczenia sieci Wi-Fi

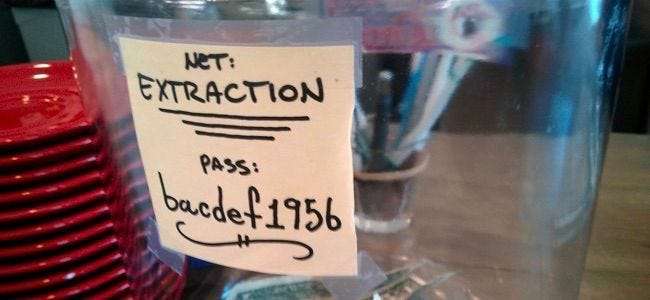

Problem z WPA2-PSK polega na tym, że używa „klucza wstępnego”. Ten klucz to hasło lub hasło, które musisz wprowadzić, aby połączyć się z siecią Wi-Fi. Każdy, kto się łączy, używa tego samego hasła.

Ktoś może łatwo monitorować ten zaszyfrowany ruch. Potrzebują tylko:

- Hasło : Każdy z uprawnieniami do łączenia się z siecią Wi-Fi będzie miał to.

- Ruch skojarzeń dla nowego klienta : Jeśli ktoś przechwytuje pakiety przesyłane między routerem a urządzeniem, gdy się łączy, ma wszystko, czego potrzebuje do odszyfrowania ruchu (zakładając oczywiście, że ma również hasło). Przekazywanie tego ruchu przez Ataki „deauth”, które na siłę odłączają urządzenie od sieci Wi_Fi i zmuszają je do ponownego połączenia , powodując ponowne wystąpienie procesu skojarzenia.

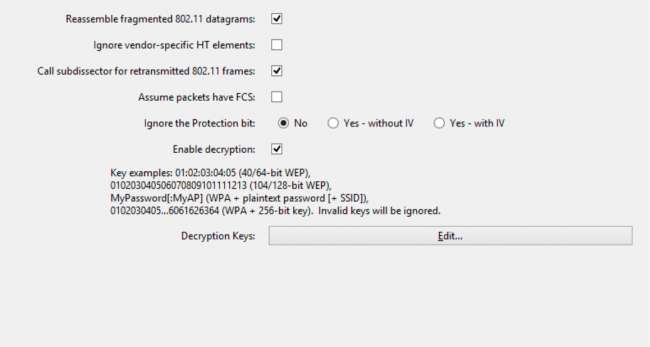

Naprawdę nie możemy podkreślić, jakie to proste. Wireshark ma wbudowana opcja automatycznego odszyfrowywania ruchu WPA2-PSK tak długo, jak masz wstępnie udostępniony klucz i przechwyciłeś ruch w procesie skojarzenia.

Co to właściwie oznacza

ZWIĄZANE Z: Szyfrowanie WPA2 Twojej sieci Wi-Fi może zostać złamane offline: oto jak

W rzeczywistości oznacza to, że WPA2-PSK nie jest dużo bardziej zabezpieczony przed podsłuchem, jeśli nie ufasz wszystkim w sieci. W domu powinieneś być bezpieczny, ponieważ Twoje hasło Wi-Fi jest tajemnicą.

Jeśli jednak wyjdziesz do kawiarni i używają WPA2-PSK zamiast otwartej sieci Wi-Fi, możesz czuć się znacznie bezpieczniej w swojej prywatności. Ale nie powinieneś - każdy, kto zna hasło Wi-Fi w kawiarni, może monitorować ruch w sieci. Inne osoby w sieci lub po prostu inne osoby z hasłem mogą podsłuchiwać Twój ruch, jeśli chcą.

Pamiętaj, aby wziąć to pod uwagę. WPA2-PSK zapobiega szpiegowaniu osób bez dostępu do sieci. Jednak po uzyskaniu hasła sieciowego wszystkie zakłady są wyłączone.

Dlaczego WPA2-PSK nie próbuje tego powstrzymać?

WPA2-PSK faktycznie próbuje to powstrzymać poprzez użycie „klucza przejściowego par” (PTK). Każdy klient bezprzewodowy ma unikalny PTK. Jednak to niewiele pomaga, ponieważ unikalny klucz dla każdego klienta jest zawsze uzyskiwany z klucza wstępnego (hasła Wi-Fi). Dlatego przechwycenie unikalnego klucza klienta jest trywialne, o ile masz Fi i może przechwytywać ruch przesyłany w procesie kojarzenia.

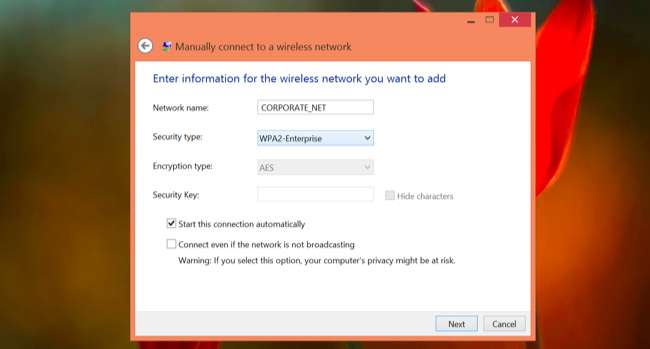

WPA2-Enterprise rozwiązuje ten problem… w dużych sieciach

W przypadku dużych organizacji, które wymagają bezpiecznych sieci Wi-Fi, tej słabości w zabezpieczeniach można uniknąć, stosując uwierzytelnianie EAP z serwerem RADIUS - czasami nazywanym WPA2-Enterprise. Dzięki temu systemowi każdy klient Wi-Fi otrzymuje naprawdę unikalny klucz. Żaden klient Wi-Fi nie ma wystarczających informacji, aby po prostu zacząć szpiegować innego klienta, więc zapewnia to znacznie większe bezpieczeństwo. Z tego powodu duże biura korporacyjne lub agencje rządowe powinny korzystać z WPA2-Enteprise.

Jest to jednak zbyt skomplikowane i skomplikowane dla większości ludzi - a nawet większości maniaków - do używania w domu. Zamiast hasła Wi-Fi, które musisz wprowadzić na urządzeniach, z którymi chcesz się połączyć, musisz zarządzać serwerem RADIUS, który obsługuje uwierzytelnianie i zarządzanie kluczami. Konfiguracja jest znacznie bardziej skomplikowana dla użytkowników domowych.

W rzeczywistości nie warto nawet poświęcać czasu, jeśli ufasz wszystkim w Twojej sieci Wi-Fi lub wszystkim, którzy mają dostęp do Twojego hasła Wi-Fi. Jest to konieczne tylko wtedy, gdy masz połączenie z zaszyfrowaną siecią Wi-Fi WPA2-PSK w miejscu publicznym - kawiarni, lotnisku, hotelu lub nawet większym biurze - gdzie inne osoby, którym nie ufasz, również mają Wi-Fi Hasło sieci FI.

Więc czy niebo spada? Nie, oczywiście nie. Pamiętaj jednak: gdy masz połączenie z siecią WPA2-PSK, inne osoby mające dostęp do tej sieci mogą łatwo podsłuchać Twój ruch. Pomimo tego, w co większość ludzi może wierzyć, szyfrowanie to nie zapewnia ochrony przed innymi osobami mającymi dostęp do sieci.

Jeśli musisz uzyskać dostęp do wrażliwych witryn w publicznej sieci Wi-Fi - szczególnie witryn korzystających z szyfrowania HTTPS - rozważ zrobienie tego za pomocą VPN lub nawet Tunel SSH . Szyfrowanie WPA2-PSK w sieciach publicznych nie jest wystarczająco dobre.

Źródło zdjęcia: Cory Doctorow na Flickr , Food Group na Flickr , Robert Couse-Baker na Flickr