Vid det här laget vet de flesta att ett öppet Wi-Fi-nätverk gör det möjligt för människor att avlyssna din trafik. Standard WPA2-PSK-kryptering ska förhindra att detta händer - men det är inte så idiotsäkert som du kanske tror.

Det här är inte enorma nyheter om en ny säkerhetsfel. Snarare så är WPA2-PSK alltid implementerat. Men det är något de flesta inte vet.

Öppna Wi-Fi-nätverk kontra krypterade Wi-Fi-nätverk

Du bör inte vara värd för ett öppet Wi-Fi-nätverk hemma , men det kan hända att du använder en offentlig - till exempel på ett kafé, när du passerar genom en flygplats eller på ett hotell. Öppna Wi-Fi-nätverk har ingen kryptering , vilket betyder att allt som skickas över luften är "i det klara." Människor kan övervaka din surfaktivitet och alla webbaktiviteter som inte är säkrade med kryptering i sig kan snoopas på. Ja, detta gäller även om du måste "logga in" med ett användarnamn och lösenord på en webbsida efter att du loggat in på det öppna Wi-Fi-nätverket.

Kryptering - som WPA2-PSK-kryptering vi rekommenderar att du använder hemma - fixar detta något. Någon i närheten kan inte bara fånga din trafik och leta efter dig. De får en massa krypterad trafik. Detta innebär att ett krypterat Wi-Fi-nätverk skyddar din privata trafik från att snoopas på.

Det här är sant - men det finns en stor svaghet här.

WPA2-PSK använder en delad nyckel

RELATERAD: Har inte en falsk känsla av säkerhet: 5 osäkra sätt att säkra ditt Wi-Fi

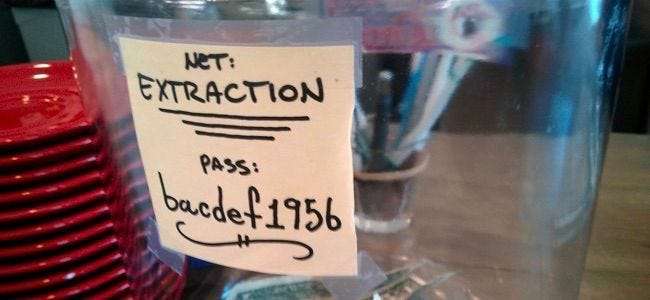

Problemet med WPA2-PSK är att den använder en "Fördelad nyckel." Den här nyckeln är lösenordet eller lösenfrasen, du måste ange för att ansluta till Wi-Fi-nätverket. Alla som ansluter använder samma lösenfras.

Det är ganska enkelt för någon att övervaka den krypterade trafiken. Allt de behöver är:

- Lösenfrasen : Alla som har tillstånd att ansluta till Wi-Fi-nätverket kommer att ha detta.

- Föreningen trafik för en ny klient : Om någon fångar paketen som skickas mellan routern och en enhet när den ansluts, har de allt de behöver för att dekryptera trafiken (förutsatt att de också har lösenfrasen, förstås). Det är också trivialt att få denna trafik via “Deauth” attackerar som med våld kopplar bort en enhet från ett Wi_Fi-nätverk och tvingar den att återansluta , vilket får associeringsprocessen att hända igen.

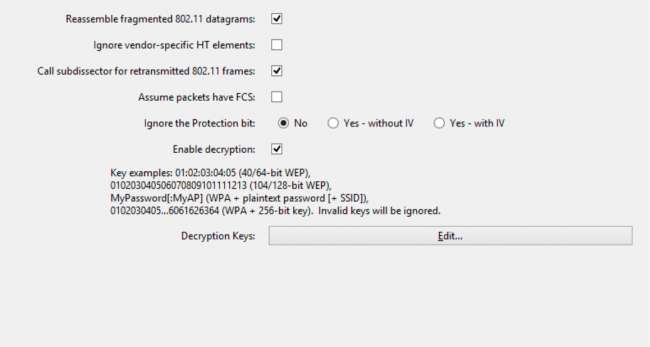

Vi kan verkligen inte betona hur enkelt det här är. Wireshark har ett inbyggt alternativ för att automatiskt dekryptera WPA2-PSK-trafik så länge du har den fördelade nyckeln och har fångat upp trafiken för associeringsprocessen.

Vad detta egentligen betyder

RELATERAD: Ditt Wi-Fi: s WPA2-kryptering kan sprickas offline: Så här gör du

Vad detta faktiskt betyder är att WPA2-PSK inte är mycket säkrare mot avlyssning om du inte litar på alla i nätverket. Hemma ska du vara säker eftersom din Wi-Fi-lösenfras är en hemlighet.

Men om du går ut på ett kafé och de använder WPA2-PSK istället för ett öppet Wi-Fi-nätverk kan du känna dig mycket säkrare i din integritet. Men du borde inte - någon med kaféets Wi-Fi-lösenfras kan övervaka din surfningstrafik. Andra personer i nätverket, eller bara andra personer med lösenfrasen, kan snoka på din trafik om de vill.

Var noga med att ta hänsyn till detta. WPA2-PSK förhindrar människor utan åtkomst till nätverket från att snoopa. Men när de väl har fått nätverkets lösenfras är alla spel avstängda.

Varför försöker WPA2-PSK inte stoppa detta?

WPA2-PSK försöker faktiskt stoppa detta genom att använda en "parvis transient nyckel" (PTK). Varje trådlös klient har en unik PTK. Detta hjälper dock inte mycket eftersom den unika per-klientnyckeln alltid kommer från den fördelade nyckeln (Wi-Fi-lösenfrasen.) Det är därför det är trivialt att fånga en klients unika nyckel så länge du har Wi-Fi. Fi-lösenfras och kan fånga den trafik som skickas via associeringsprocessen.

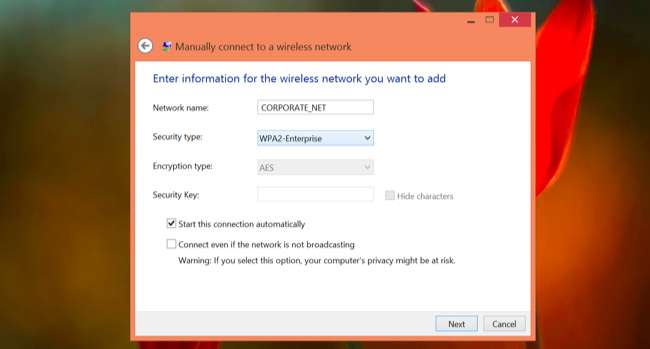

WPA2-Enterprise löser detta ... för stora nätverk

För stora organisationer som kräver säkra Wi-Fi-nätverk kan denna säkerhetssvaghet undvikas genom användning av EAP-autentisering med en RADIUS-server - ibland kallad WPA2-Enterprise. Med detta system får varje Wi-Fi-klient en verkligt unik nyckel. Ingen Wi-Fi-klient har tillräckligt med information för att bara börja leta efter en annan klient, så detta ger mycket större säkerhet. Stora företagskontor eller myndigheter bör använda WPA2-Enteprise av denna anledning.

Men detta är för komplicerat och komplext för att de allra flesta - eller till och med de flesta nördar - ska kunna använda dem hemma. Istället för en Wi-FI-lösenfras måste du ange på enheter du vill ansluta, måste du hantera en RADIUS-server som hanterar autentisering och nyckelhantering. Detta är mycket mer komplicerat för hemanvändare att ställa in.

Det är faktiskt inte ens värt din tid om du litar på alla i ditt Wi-Fi-nätverk eller alla som har tillgång till ditt Wi-Fi-lösenfras. Detta är bara nödvändigt om du är ansluten till ett WPA2-PSK-krypterat Wi-Fi-nätverk på en offentlig plats - kafé, flygplats, hotell eller till och med ett större kontor - där andra personer du inte litar på också har Wi-Fi FI-nätverkets lösenfras.

Så faller himlen? Nej, självklart inte. Men kom ihåg detta: När du är ansluten till ett WPA2-PSK-nätverk kan andra personer som har åtkomst till det nätverket lätt snoka på din trafik. Trots vad de flesta tror kan inte krypteringen skydda mot andra människor med tillgång till nätverket.

Om du måste komma åt känsliga webbplatser i ett offentligt Wi-Fi-nätverk - särskilt webbplatser som inte använder HTTPS-kryptering - överväg att göra det via en VPN eller till och med en SSH-tunnel . WPA2-PSK-kryptering i offentliga nätverk är inte tillräckligt bra.

Bildkredit: Cory Doctorow på Flickr , Matgrupp på Flickr , Robert Couse-Baker på Flickr