Sekarang, kebanyakan orang tahu bahwa jaringan Wi-Fi terbuka memungkinkan orang untuk menguping lalu lintas Anda. Enkripsi WPA2-PSK standar seharusnya mencegah hal ini terjadi - tetapi tidak semudah yang Anda kira.

Ini bukanlah berita besar tentang kelemahan keamanan baru. Sebaliknya, inilah cara WPA2-PSK selalu diterapkan. Tapi itu sesuatu yang kebanyakan orang tidak tahu.

Buka Jaringan Wi-Fi vs. Jaringan Wi-Fi Terenkripsi

Anda tidak boleh menghosting jaringan Wi-Fi terbuka di rumah , tetapi Anda mungkin menggunakannya di depan umum - misalnya, di kedai kopi, saat melewati bandara, atau di hotel. Jaringan Wi-Fi terbuka tidak memiliki enkripsi , yang berarti segala sesuatu yang dikirim melalui udara "di bersihkan". Orang-orang dapat memantau aktivitas penjelajahan Anda, dan aktivitas web apa pun yang tidak diamankan dengan enkripsi itu sendiri dapat diintai. Ya, ini bahkan benar jika Anda harus "masuk" dengan nama pengguna dan kata sandi di halaman web setelah masuk ke jaringan Wi-Fi terbuka.

Enkripsi - seperti enkripsi WPA2-PSK kami sarankan Anda gunakan di rumah - memperbaiki ini. Seseorang di sekitar tidak bisa begitu saja menangkap lalu lintas Anda dan mengintip Anda. Mereka akan mendapatkan banyak lalu lintas terenkripsi. Artinya, jaringan Wi-Fi terenkripsi melindungi lalu lintas pribadi Anda agar tidak diintai.

Ini memang benar - tetapi ada kelemahan besar di sini.

WPA2-PSK Menggunakan Kunci Bersama

TERKAIT: Jangan Memiliki Rasa Keamanan yang Salah: 5 Cara Tidak Aman untuk Mengamankan Wi-Fi Anda

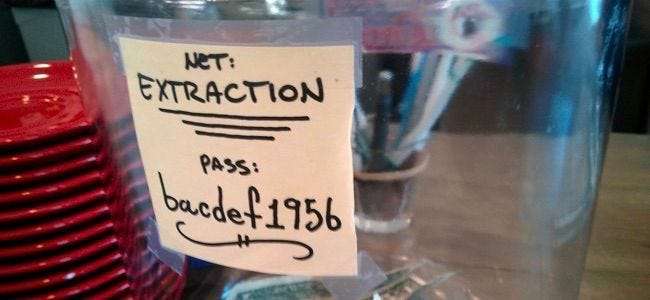

Masalah dengan WPA2-PSK adalah penggunaan "Kunci yang Dibagikan Sebelumnya". Kunci ini adalah kata sandi, atau frasa sandi, yang harus Anda masukkan untuk menyambung ke jaringan Wi-Fi. Setiap orang yang terhubung menggunakan frasa sandi yang sama.

Sangat mudah bagi seseorang untuk memantau lalu lintas terenkripsi ini. Yang mereka butuhkan hanyalah:

- Frasa sandi : Setiap orang yang memiliki izin untuk menyambung ke jaringan Wi-Fi akan memiliki ini.

- Lalu lintas asosiasi untuk klien baru : Jika seseorang menangkap paket yang dikirim antara router dan perangkat saat terhubung, mereka memiliki semua yang mereka butuhkan untuk mendekripsi lalu lintas (dengan asumsi mereka juga memiliki frasa sandinya, tentunya). Ini juga mudah untuk mendapatkan lalu lintas ini melalui Serangan “deauth” yang memutuskan secara paksa perangkat dari jaringan Wi_Fi dan memaksanya untuk menyambungkan kembali , menyebabkan proses pengaitan terjadi lagi.

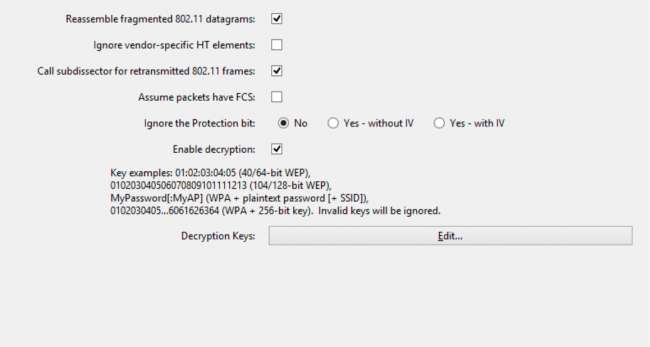

Sungguh, kami tidak dapat menekankan betapa sederhananya ini. Wireshark memiliki opsi bawaan untuk mendekripsi lalu lintas WPA2-PSK secara otomatis selama Anda memiliki kunci yang dibagikan sebelumnya dan telah menangkap lalu lintas untuk proses pengaitan.

Apa Ini Sebenarnya Berarti

TERKAIT: Enkripsi WPA2 Wi-Fi Anda Dapat Dipecahkan Secara Offline: Begini Caranya

Artinya sebenarnya WPA2-PSK tidak jauh lebih aman dari penyadapan jika Anda tidak mempercayai semua orang di jaringan. Di rumah, Anda harus aman karena frasa sandi Wi-Fi Anda adalah rahasia.

Namun, jika Anda pergi ke kedai kopi dan mereka menggunakan WPA2-PSK alih-alih jaringan Wi-FI terbuka, Anda mungkin merasa jauh lebih aman dalam privasi Anda. Namun Anda tidak boleh melakukannya - siapa pun yang memiliki frasa sandi Wi-Fi kedai kopi dapat memantau lalu lintas penjelajahan Anda. Orang lain di jaringan, atau hanya orang lain dengan frasa sandi, dapat mengintip lalu lintas Anda jika mereka mau.

Pastikan untuk memperhitungkan ini. WPA2-PSK mencegah orang tanpa akses ke jaringan mengintip. Namun, setelah mereka memiliki frasa sandi jaringan, semua taruhan dibatalkan.

Mengapa WPA2-PSK Tidak Mencoba Menghentikan Ini?

WPA2-PSK sebenarnya mencoba menghentikan ini melalui penggunaan "kunci transien berpasangan" (PTK). Setiap klien nirkabel memiliki PTK unik. Namun, ini tidak banyak membantu karena kunci unik per klien selalu berasal dari kunci yang dibagikan sebelumnya (frasa sandi Wi-Fi.). Itulah mengapa mudah untuk menangkap kunci unik klien selama Anda memiliki Wi- Frasa sandi Fi dan dapat menangkap lalu lintas yang dikirim melalui proses asosiasi.

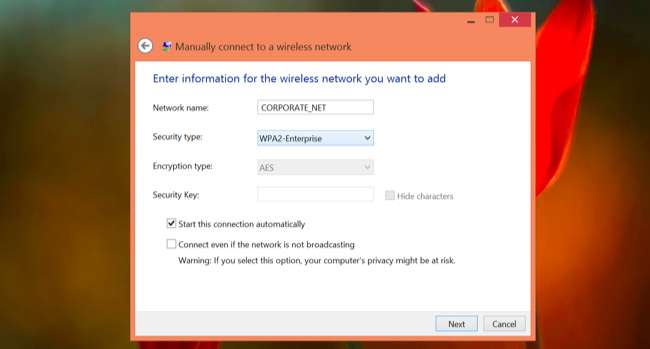

WPA2-Enterprise Memecahkan Ini… Untuk Jaringan Besar

Untuk organisasi besar yang menuntut jaringan Wi-Fi yang aman, kelemahan keamanan ini dapat dihindari melalui penggunaan authantication EAP dengan server RADIUS - terkadang disebut WPA2-Enterprise. Dengan sistem ini, setiap klien Wi-Fi menerima kunci yang benar-benar unik. Tidak ada klien Wi-Fi yang memiliki cukup informasi untuk mulai mengintip klien lain, jadi ini memberikan keamanan yang jauh lebih baik. Kantor perusahaan besar atau lembaga pemerintah harus menggunakan WPA2-Enteprise karena alasan ini.

Tapi ini terlalu rumit dan rumit untuk sebagian besar orang - atau bahkan kebanyakan geek - untuk digunakan di rumah. Alih-alih frasa sandi Wi-FI yang harus Anda masukkan pada perangkat yang ingin Anda sambungkan, Anda harus mengelola server RADIUS yang menangani otentikasi dan manajemen kunci. Ini jauh lebih rumit untuk disiapkan oleh pengguna rumahan.

Bahkan, tidak ada gunanya jika Anda memercayai semua orang di jaringan Wi-Fi Anda, atau semua orang yang memiliki akses ke frasa sandi Wi-Fi Anda. Ini hanya diperlukan jika Anda tersambung ke jaringan Wi-Fi terenkripsi WPA2-PSK di lokasi umum - kedai kopi, bandara, hotel, atau bahkan kantor yang lebih besar - di mana orang lain yang tidak Anda percayai juga memiliki Wi- Frasa sandi jaringan FI.

Jadi, apakah langit akan runtuh? Tidak, tentu saja tidak. Namun, ingatlah ini: Saat Anda tersambung ke jaringan WPA2-PSK, orang lain yang memiliki akses ke jaringan tersebut dapat dengan mudah mengintip lalu lintas Anda. Terlepas dari apa yang mungkin diyakini kebanyakan orang, enkripsi itu tidak memberikan perlindungan terhadap orang lain yang memiliki akses ke jaringan.

Jika Anda harus mengakses situs sensitif di jaringan Wi-Fi publik - terutama situs web yang tidak menggunakan enkripsi HTTPS - pertimbangkan untuk melakukannya melalui VPN atau bahkan SSH tunnel . Enkripsi WPA2-PSK di jaringan publik tidak cukup baik.

Kredit Gambar: Cory Doctorow di Flickr , Grup Makanan di Flickr , Robert Couse-Baker di Flickr