Що стосується захисту вашої мережі Wi-Fi, ми завжди рекомендуємо шифрування WPA2-PSK . Це єдиний дійсно ефективний спосіб обмежити доступ до домашньої мережі Wi-Fi. Але шифрування WPA2 теж можна зламати - ось як.

Як зазвичай, це не посібник із злому чийогось шифрування WPA2. Це пояснення того, як могло зламатись ваше шифрування, і що ви можете зробити, щоб краще захиститися. Це працює, навіть якщо ви використовуєте захист WPA2-PSK потужне шифрування AES .

Вашу парольну фразу можна зламати в автономному режимі

ПОВ'ЯЗАНІ: Пояснення атак грубої сили: Наскільки все шифрування вразливе

Існує два типи способів зламати пароль, які зазвичай називають офлайн та Інтернет. При офлайн-атаці зловмисник має файл із даними, які вони можуть спробувати зламати. Наприклад, якщо зловмисникові вдалося отримати доступ і завантажити базу даних паролів, повну хешованих паролів, він міг би спробувати зламати ці паролі. Вони можуть здогадуватися мільйони разів на секунду, і насправді вони обмежені лише тим, наскільки швидким є їх обчислювальне обладнання. Очевидно, що, маючи доступ до бази даних паролів в автономному режимі, зловмисник може спробувати зламати пароль набагато легше. Вони роблять це через “ форсаж ”- буквально намагаючись вгадати безліч різних можливостей і сподіваючись, що одна з них буде збігатися.

Інтернет-атака набагато складніша і триває набагато, значно довше. Наприклад, уявіть, що зловмисник намагався отримати доступ до вашого облікового запису Gmail. Вони могли вгадати кілька паролів, а потім Gmail на деякий час заблокував би їх повторну спробу. Оскільки вони не мають доступу до необроблених даних, яким вони можуть спробувати зіставити паролі, вони різко обмежені. (Apple iCloud не вгадував обмеження швидкості пароля таким чином, і це допомогло призвести до величезної крадіжки оголених фотографій знаменитостей.)

Ми, як правило, думаємо про Wi-Fi, як про вразливу мережеву атаку. Зловмисникові доведеться вгадати пароль і спробувати ввійти з ним у мережу WI-Fi, тому вони, звичайно, не можуть вгадати мільйони разів на секунду. На жаль, насправді це неправда.

Чотиристороннє рукостискання можна захопити

ПОВ'ЯЗАНІ: Як зловмисник міг зламати вашу безпеку бездротової мережі

Коли пристрій підключається до мережі Wi-Fi WPA-PSK, виконується щось, відоме як "чотиристороннє рукостискання". По суті, це переговори, коли базова станція Wi-Fi та пристрій встановлюють свій зв’язок між собою, обмінюючись парольною фразою та інформацією про шифрування. Це рукостискання - ахілесова п’ята WPA2-PSK.

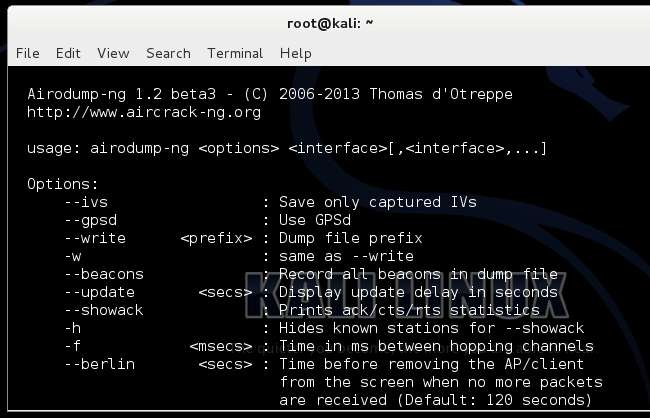

Зловмисник може використовувати такий інструмент, як airodump-ng, для моніторингу трафіку, що передається по повітрю, і захоплення цього чотиристороннього рукостискання. Тоді вони мали б необроблені дані, необхідні для офлайн-атаки, відгадуючи можливі парольні фрази та пробуючи їх проти даних чотиристороннього рукостискання, поки не знайдуть відповідний.

Якщо зловмисник чекає досить довго, він зможе отримати ці чотиристоронні дані рукостискання, коли пристрій під’єднається. Однак вони також можуть здійснити атаку "неправди", про яку ми розповіли, дивлячись як може бути зламана ваша мережа Wi-Fi . Атака неправди примусово відключає ваш пристрій від мережі Wi-Fi, і пристрій негайно відновлюється, виконуючи чотиристороннє рукостискання, яке зловмисник може захопити.

Розтріскування рукостискання WPA

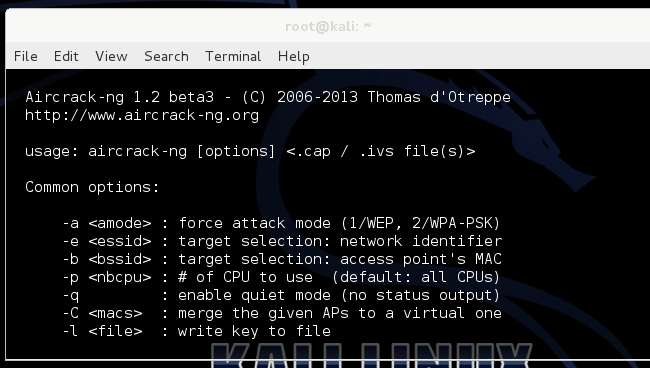

Зібравши необроблені дані, зловмисник може використовувати такий інструмент, як cowpatty або aircrack-ng, а також “файл словника”, що містить список багатьох можливих паролів. Ці файли зазвичай використовуються для прискорення процесу злому. Команда пробує кожну можливу парольну фразу проти даних рукостискання WPA, поки не знайде відповідну. Оскільки це офлайн-атака, її можна виконати набагато швидше, ніж онлайн-атаку. Зловмисник не повинен знаходитися в тій же фізичній зоні, що і мережа, намагаючись зламати парольну фразу. Зловмисник потенційно може використовувати Amazon S3 або іншу службу хмарних обчислень або центр обробки даних, кидаючи апаратне забезпечення на процес злому та різко прискорюючи його.

Як завжди, усі ці інструменти доступні в Kali Linux (раніше BackTrack Linux), дистрибутив Linux, призначений для тестування на проникнення. Їх там можна побачити в дії.

Важко сказати, скільки часу знадобиться для злому пароля таким чином. Для хороший довгий пароль , це може зайняти роки, можливо навіть сотні років і довше. Якщо пароль "пароль", це, ймовірно, займе менше однієї секунди. У міру вдосконалення апаратного забезпечення цей процес прискорюватиметься. Очевидно, що з цієї причини гарною ідеєю є використання довшого пароля - для злому 20 символів знадобиться набагато більше часу, ніж 8. Зміна пароля кожні шість місяців або щороку також може допомогти, але лише якщо ви підозрюєте, що хтось насправді витрачає місяці комп'ютер, щоб зламати вашу парольну фразу. Звичайно, ти не такий особливий!

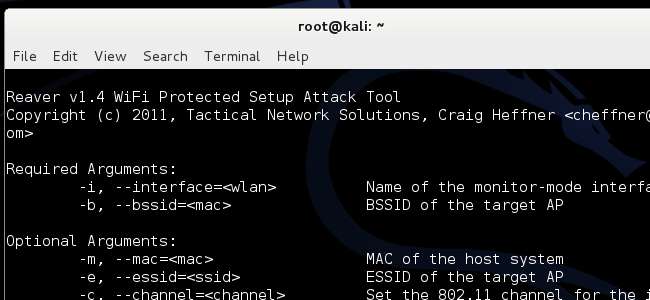

Порушення WPS з Reaver

ПОВ'ЯЗАНІ: Не майте хибного відчуття безпеки: 5 небезпечних способів захистити свій Wi-Fi

Також відбувається атака на WPS, неймовірно вразливу систему, яку багато маршрутизаторів постачають із увімкненим за замовчуванням. На деяких маршрутизаторах відключення WPS в інтерфейсі нічого не робить - зловмисникам залишається доступним для використання!

По суті, WPS змушує пристрої використовувати 8-значну цифрову систему PIN-коду, яка обходить парольну фразу. Цей PIN-код завжди перевіряється у групах із двох 4-значних кодів, а пристрій, що підключається, отримує повідомлення про правильність чотиризначного розділу. Іншими словами, зловмисник просто повинен вгадати перші чотири цифри, а потім вони можуть вгадати другі чотири цифри окремо. Це досить швидка атака, яка може відбуватися по повітрю. Якщо пристрій з WPS не працює вкрай небезпечно, це буде порушувати специфікацію WPS.

WPA2-PSK, ймовірно, має й інші уразливості безпеки, яких ми ще не виявили. Отже, чому ми продовжуємо говорити WPA2 - найкращий спосіб захистити вашу мережу ? Ну, бо це все ще є. Увімкнення WPA2, вимкнення застарілих засобів захисту WEP та WPA1 та встановлення досить довгого та надійного пароля WPA2 - найкраще, що ви можете зробити, щоб по-справжньому захиститися.

Так, ваш пароль, можливо, може бути зламаний із певними зусиллями та обчислювальною потужністю. Ваші вхідні двері також можуть бути зламані за допомогою певних зусиль та фізичної сили. Але, якщо ви використовуєте гідний пароль, ваша мережа Wi-Fi, мабуть, буде в порядку. І якщо ви застосуєте напівпристойний замок на вхідних дверях, ви, мабуть, теж будете в порядку.