Mostanra a legtöbb ember tudja, hogy egy nyitott Wi-Fi hálózat lehetővé teszi az emberek számára, hogy lehallgassák az Ön forgalmát. A WPA2-PSK szabványos titkosításának állítólag meg kell akadályoznia ezt - de nem annyira bolondbiztos, mint gondolná.

Ez nem hatalmas hír egy új biztonsági hibáról. Sokkal inkább a WPA2-PSK mindig megvalósult. De ez az, amit a legtöbb ember nem ismer.

Nyissa meg a Wi-Fi hálózatokat és a titkosított Wi-Fi hálózatokat

ÖSSZEFÜGGŐ: Miért lehet nyilvános Wi-Fi hálózat használata veszélyes még a titkosított webhelyek elérése esetén is

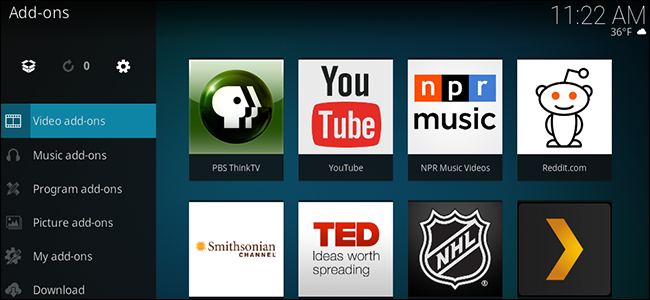

You shouldn’t host an open Wi-Fi network at home , de előfordulhat, hogy nyilvános használatban van - például egy kávézóban, egy repülőtéren vagy egy szállodában. A nyitott Wi-Fi hálózatok nincsenek titkosítva , ami azt jelenti, hogy minden, amit az éteren keresztül küldenek, „tiszta”. Az emberek figyelemmel kísérhetik az Ön böngészési tevékenységét, és minden olyan webes tevékenységet, amelyet nem titkosítás garantál, magához lehet szúrni. Igen, ez még akkor is igaz, ha a nyitott Wi-Fi hálózathoz való bejelentkezés után be kell jelentkeznie egy felhasználónévvel és jelszóval egy weboldalon.

Titkosításhoz hasonló az otthoni WPA2-PSK titkosítást - javítja ezt valamelyest. Valaki a közelben nem csak egyszerűen meg tudja ragadni a forgalmát és szaglászhat. Egy csomó titkosított forgalmat kapnak. Ez azt jelenti, hogy egy titkosított Wi-Fi hálózat megvédi a magánforgalmát a bepiszkolódástól.

Ez valahogy igaz - de itt van egy nagy gyengeség.

A WPA2-PSK megosztott kulcsot használ

ÖSSZEFÜGGŐ: Ne legyen hamis biztonságérzete: 5 nem biztonságos módszer a Wi-Fi biztonságának biztosítására

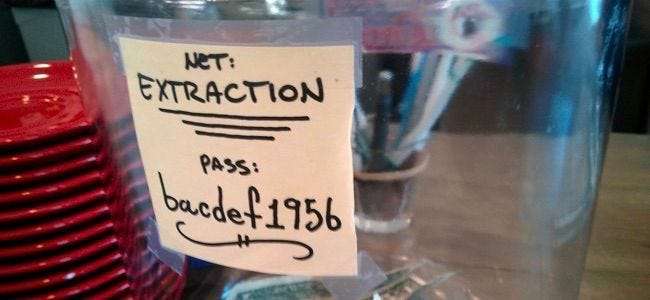

A WPA2-PSK problémája az, hogy „Előre megosztott kulcsot” használ. Ez a kulcs az a jelszó vagy jelszó, amelyet meg kell adnia, hogy csatlakozzon a Wi-Fi hálózathoz. Mindenki, aki kapcsolódik, ugyanazt a jelszót használja.

Valaki számára nagyon könnyű figyelni ezt a titkosított forgalmat. Minden amire szükségük van:

- A jelszó : Mindenki, aki rendelkezik a Wi-Fi hálózathoz való csatlakozásra vonatkozó engedéllyel, ezt meg fogja tudni.

- Egy új ügyfél társítási forgalma : Ha valaki rögzíti az útválasztó és egy eszköz között küldött csomagokat, amikor az csatlakozik, akkor minden megvan a forgalom visszafejtéséhez (természetesen feltételezve, hogy rendelkezik a jelszóval is). Az is triviális, ha ezt a forgalmat át akarjuk vezetni A „deauth” támadások erőszakkal választják le az eszközt a Wi_Fi hálózatról, és újracsatlakozásra kényszerítik , aminek következtében az asszociációs folyamat megismétlődik.

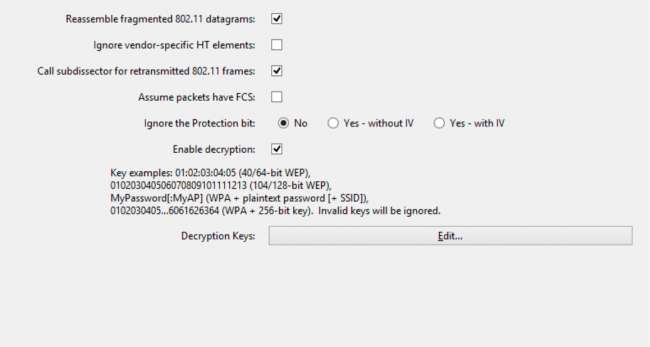

Valóban, nem tudjuk hangsúlyozni, hogy ez mennyire egyszerű. Wireshark van beépített lehetőség a WPA2-PSK forgalom automatikus visszafejtésére mindaddig, amíg rendelkezik az előre megosztott kulccsal, és rögzíti az egyesítési folyamat forgalmát.

Mit jelent ez valójában

ÖSSZEFÜGGŐ: A Wi-Fi WPA2 titkosítása offline módon feltörhető: Itt van, hogyan

Ez valójában azt jelenti, hogy a WPA2-PSK nem sokkal biztonságosabb a lehallgatással szemben, ha nem bízik mindenkiben a hálózatban. Otthon biztonságban kell lennie, mert a Wi-Fi jelszó titkos.

Ha azonban kimegy egy kávézóba, és a nyitott Wi-Fi hálózat helyett a WPA2-PSK-t használják, akkor sokkal biztonságosabbnak érezheti magát magánéletében. De nem szabad - bárki, aki rendelkezik a kávézó Wi-Fi jelszavával, figyelemmel kísérheti a böngészési forgalmat. A hálózat többi tagja, vagy csak a jelszóval rendelkező személyek szimatolhatják a forgalmat, ha akarják.

Ezt mindenképpen vegye figyelembe. A WPA2-PSK megakadályozza a hálózathoz való hozzáférés nélküli emberek sznupolását. Miután azonban megkapta a hálózat jelszavát, minden fogadás kikapcsol.

Miért nem próbálja ezt megállítani a WPA2-PSK?

A WPA2-PSK ezt valóban megpróbálja megállítani egy „páronkénti tranziens kulcs” (PTK) használatával. Minden vezeték nélküli ügyfél egyedi PTK-val rendelkezik. Ez azonban nem sokat segít, mert az egyedi ügyfélenkénti kulcs mindig az előre megosztott kulcsból (a Wi-Fi jelszóból) származik. Ezért triviális az ügyfél egyedi kulcsának rögzítése mindaddig, amíg rendelkezik a Wi-Fi-vel. Fi jelszó, és képes rögzíteni az egyesítési folyamaton keresztül küldött forgalmat.

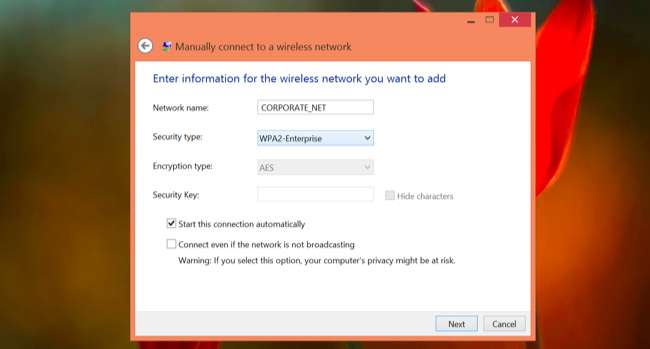

A WPA2-Enterprise megoldja ezt ... Nagy hálózatok esetén

A biztonságos Wi-Fi hálózatot igénylő nagy szervezetek számára ez a biztonsági gyengeség elkerülhető az EAP hitelesítés használatával egy RADIUS szerverrel - néha WPA2-Enterprise néven. Ezzel a rendszerrel minden Wi-Fi kliens valóban egyedi kulcsot kap. Egyetlen Wi-Fi-ügyfél sem rendelkezik elegendő információval ahhoz, hogy csak elkezdjen szaggatni egy másik klienst, így ez sokkal nagyobb biztonságot nyújt. A nagyvállalati irodáknak vagy kormányzati ügynökségeknek emiatt a WPA2-Enteprise szolgáltatást kell használniuk.

De ez túl bonyolult és bonyolult ahhoz, hogy az emberek túlnyomó többsége - vagy akár a legtöbb geek - otthon használhassa. A csatlakoztatni kívánt eszközökön megadandó Wi-Fi jelszó helyett egy RADIUS szervert kell kezelnie, amely kezeli a hitelesítést és a kulcskezelést. Ez sokkal bonyolultabb az otthoni felhasználók számára.

Valójában nem is éri meg az idejét, ha megbízik mindenkiben a Wi-Fi hálózatában, vagy mindenkiben, aki hozzáfér a Wi-Fi jelszavához. Ez csak akkor szükséges, ha nyilvános helyen - kávézóban, repülőtéren, szállodában vagy akár egy nagyobb irodában - csatlakozik egy WPA2-PSK titkosított Wi-Fi-hálózathoz, ahol más, nem megbízható emberek is rendelkeznek Wi-Fi-vel. FI hálózat jelszava.

Tehát esik az ég? Nem persze, hogy nem. De ne feledje ezt: Ha WPA2-PSK hálózathoz csatlakozik, akkor az ehhez a hálózathoz hozzáféréssel rendelkező más emberek könnyen szimatolhatják a forgalmát. Annak ellenére, hogy a legtöbb ember elhiheti, ez a titkosítás nem nyújt védelmet a hálózathoz hozzáféréssel rendelkező más emberekkel szemben.

Ha nyilvános Wi-Fi-hálózaton keresztül kell hozzáférnie érzékeny webhelyekhez - különösen azokhoz a webhelyekhez, amelyek nem használnak HTTPS-titkosítást - fontolja meg, hogy ezt egy VPN vagy akár egy SSH alagút . A WPA2-PSK titkosítás a nyilvános hálózatokon nem elég jó.

Kép jóváírása: Cory Doctorow a Flickr-en , Élelmiszer-csoport a Flickr-en , Robert Couse-Baker a Flickr-en