På nuværende tidspunkt ved de fleste, at et åbent Wi-Fi-netværk giver folk mulighed for at aflytte din trafik. Standard WPA2-PSK-kryptering skal forhindre, at dette sker - men det er ikke så idiotsikkert, som du måske tror.

Dette er ikke store nyheder om en ny sikkerhedsfejl. Snarere er det sådan, WPA2-PSK altid er blevet implementeret. Men det er noget, de fleste ikke ved.

Åbn Wi-Fi-netværk vs. krypterede Wi-Fi-netværk

Du bør ikke være vært for et åbent Wi-Fi-netværk derhjemme , men du kan finde dig selv ved at bruge en offentlig - for eksempel på en kaffebar, mens du passerer gennem en lufthavn eller på et hotel. Åbne Wi-Fi-netværk har ingen kryptering , hvilket betyder, at alt sendt over luften er "i det fri." Folk kan overvåge din browsingaktivitet, og enhver webaktivitet, der ikke er sikret med selve kryptering, kan snoopes på. Ja, dette gælder endda, hvis du skal "logge ind" med et brugernavn og en adgangskode på en webside efter at have logget på det åbne Wi-Fi-netværk.

Kryptering - ligesom WPA2-PSK-kryptering, vi anbefaler, at du bruger derhjemme - løser dette noget. En person i nærheden kan ikke bare fange din trafik og snuse efter dig. De får en masse krypteret trafik. Dette betyder, at et krypteret Wi-Fi-netværk beskytter din private trafik mod at blive snoket på.

Dette er lidt sandt - men der er en stor svaghed her.

WPA2-PSK bruger en delt nøgle

RELATEREDE: Har ikke en falsk følelse af sikkerhed: 5 usikre måder at sikre din Wi-Fi på

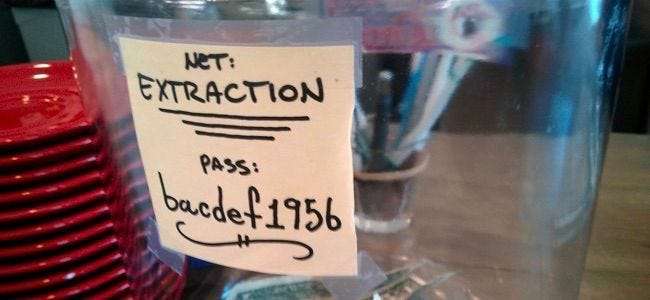

Problemet med WPA2-PSK er, at den bruger en "Pre-Shared Key". Denne nøgle er adgangskoden eller adgangssætningen, du skal indtaste for at oprette forbindelse til Wi-Fi-netværket. Alle, der forbinder, bruger den samme adgangssætning.

Det er ret let for nogen at overvåge denne krypterede trafik. Alt hvad de har brug for er:

- Adgangssætningen : Alle med tilladelse til at oprette forbindelse til Wi-Fi-netværket har dette.

- Foreningen trafik for en ny klient : Hvis nogen er ved at fange de pakker, der sendes mellem routeren og en enhed, når den opretter forbindelse, har de alt hvad de behøver for at dekryptere trafikken (forudsat at de selvfølgelig også har adgangssætningen). Det er også trivielt at få denne trafik via "Deauth" angriber, der med magt frakobler en enhed fra et Wi_Fi-netværk og tvinger den til at oprette forbindelse igen , hvilket får associeringsprocessen til at ske igen.

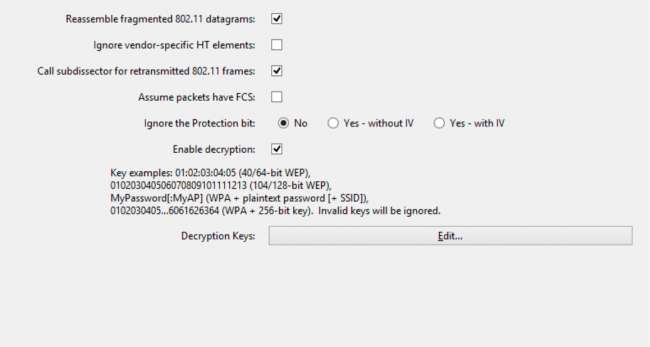

Virkelig kan vi ikke understrege, hvor simpelt dette er. Wireshark har en indbygget mulighed for automatisk at dekryptere WPA2-PSK-trafik så længe du har den foruddelte nøgle og har fanget trafikken til associeringsprocessen.

Hvad dette faktisk betyder

RELATEREDE: Din Wi-Fi's WPA2-kryptering kan knækkes offline: Sådan gør du

Hvad dette faktisk betyder er, at WPA2-PSK ikke er meget mere sikker mod aflytning, hvis du ikke stoler på alle på netværket. Derhjemme skal du være sikker, fordi din Wi-Fi-adgangssætning er en hemmelighed.

Men hvis du går ud på en kaffebar, og de bruger WPA2-PSK i stedet for et åbent Wi-FI-netværk, kan du føle dig meget mere sikker i dit privatliv. Men det skal du ikke - nogen med kaffebarens Wi-Fi-adgangssætning kunne overvåge din browsertrafik. Andre mennesker på netværket eller bare andre mennesker med adgangssætningen kunne snuse på din trafik, hvis de ville.

Sørg for at tage dette i betragtning. WPA2-PSK forhindrer mennesker uden adgang til netværket i at snuse. Når de først har netværks adgangskoden, er alle væddemål slået fra.

Hvorfor prøver WPA2-PSK ikke at stoppe dette?

WPA2-PSK prøver faktisk at stoppe dette ved brug af en "parvis transient nøgle" (PTK). Hver trådløs klient har en unik PTK. Dette hjælper dog ikke meget, fordi den unikke nøgle pr. Klient altid stammer fra den foruddelte nøgle (Wi-Fi-adgangssætningen.) Derfor er det trivielt at fange en klients unikke nøgle, så længe du har Wi-Fi. Fi-adgangssætning og kan registrere den trafik, der sendes via associeringsprocessen.

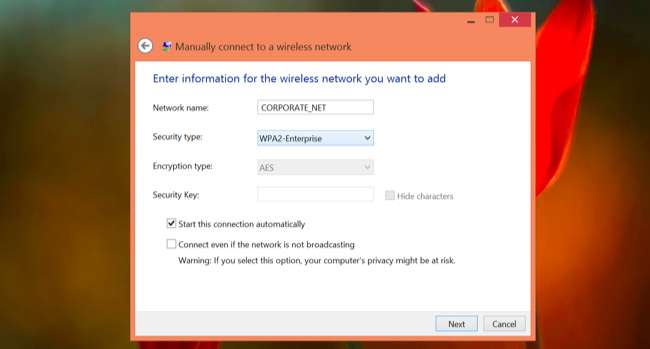

WPA2-Enterprise løser dette ... For store netværk

For store organisationer, der kræver sikre Wi-Fi-netværk, kan denne sikkerhedssvaghed undgås ved brug af EAP-godkendelse med en RADIUS-server - undertiden kaldet WPA2-Enterprise. Med dette system modtager hver Wi-Fi-klient en virkelig unik nøgle. Ingen Wi-Fi-klient har nok oplysninger til bare at begynde at snuse på en anden klient, så dette giver meget større sikkerhed. Store virksomhedskontorer eller offentlige myndigheder bør bruge WPA2-Enteprise af denne grund.

Men dette er for kompliceret og komplekst til det store flertal af mennesker - eller endda de fleste nørder - til at bruge derhjemme. I stedet for en Wi-FI-adgangssætning, som du skal indtaste på enheder, du vil oprette forbindelse til, skal du administrere en RADIUS-server, der håndterer godkendelse og nøgleadministration. Dette er meget mere kompliceret for hjemmebrugere at konfigurere.

Faktisk er det ikke engang din tid værd, hvis du stoler på alle på dit Wi-Fi-netværk eller alle med adgang til din Wi-Fi-adgangssætning. Dette er kun nødvendigt, hvis du har forbindelse til et WPA2-PSK-krypteret Wi-Fi-netværk på et offentligt sted - kaffebar, lufthavn, hotel eller endda et større kontor - hvor andre mennesker, du ikke stoler på, også har Wi- FI-netværks adgangssætning.

Så falder himlen? Nej selvfølgelig ikke. Men husk dette: Når du har forbindelse til et WPA2-PSK-netværk, kan andre mennesker med adgang til det netværk let snuse på din trafik. På trods af hvad de fleste måske tror, giver kryptering ikke beskyttelse mod andre mennesker med adgang til netværket.

Hvis du skal få adgang til følsomme websteder på et offentligt Wi-Fi-netværk - især websteder, der ikke bruger HTTPS-kryptering - overvej at gøre det gennem en VPN eller endda en SSH tunnel . WPA2-PSK-kryptering på offentlige netværk er ikke god nok.

Billedkredit: Cory Doctorow på Flickr , Fødevaregruppe på Flickr , Robert Couse-Baker på Flickr