De meeste mensen weten inmiddels dat mensen via een open wifi-netwerk uw verkeer kunnen afluisteren. Standaard WPA2-PSK-codering zou dit moeten voorkomen, maar het is niet zo onfeilbaar als u misschien denkt.

Dit is geen groot nieuws over een nieuwe beveiligingsfout. Dit is eerder de manier waarop WPA2-PSK altijd is geïmplementeerd. Maar het is iets dat de meeste mensen niet weten.

Open Wi-Fi-netwerken versus versleutelde Wi-Fi-netwerken

Je moet thuis geen open wifi-netwerk hosten , maar het kan zijn dat u er een in het openbaar gebruikt, bijvoorbeeld in een coffeeshop, terwijl u door een luchthaven reist of in een hotel. Open Wi-Fi-netwerken hebben geen codering , wat betekent dat alles dat via de ether wordt verzonden, ‘helder’ is. Mensen kunnen uw browse-activiteit volgen en elke webactiviteit die niet is beveiligd met codering zelf, kan worden bekeken. Ja, dit is zelfs het geval als u zich moet "inloggen" met een gebruikersnaam en wachtwoord op een webpagina nadat u zich hebt aangemeld bij het open Wi-Fi-netwerk.

Versleuteling - zoals de WPA2-PSK-codering die we u thuis aanraden - lost dit enigszins op. Iemand in de buurt kan niet zomaar uw verkeer vastleggen en naar u snuffelen. Ze krijgen een hoop versleuteld verkeer. Dit betekent dat een gecodeerd Wi-Fi-netwerk uw privéverkeer beschermt tegen afluisteren.

Dit is een beetje waar, maar er is hier een grote zwakte.

WPA2-PSK gebruikt een gedeelde sleutel

VERWANT: Heb geen vals gevoel van beveiliging: 5 onveilige manieren om uw wifi te beveiligen

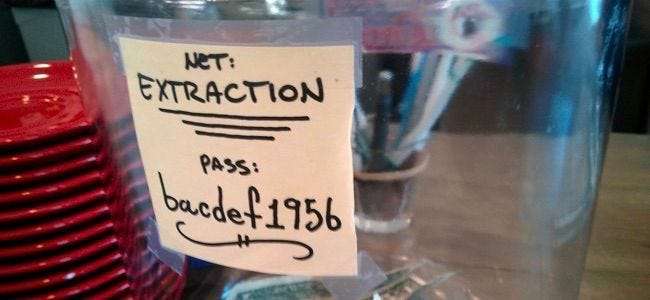

Het probleem met WPA2-PSK is dat het een "Pre-Shared Key" gebruikt. Deze sleutel is het wachtwoord of de wachtwoordzin die u moet invoeren om verbinding te maken met het Wi-Fi-netwerk. Iedereen die verbinding maakt, gebruikt dezelfde wachtwoordzin.

Het is vrij gemakkelijk voor iemand om dit versleutelde verkeer te controleren. Het enige wat ze nodig hebben is:

- De wachtwoordzin : Iedereen die toestemming heeft om verbinding te maken met het Wi-Fi-netwerk, heeft dit.

- Het verenigingsverkeer voor een nieuwe klant : Als iemand de pakketten vastlegt die tussen de router en een apparaat worden verzonden wanneer het verbinding maakt, hebben ze alles wat ze nodig hebben om het verkeer te ontsleutelen (ervan uitgaande dat ze natuurlijk ook de wachtwoordzin hebben). Het is ook triviaal om dit verkeer via "Deauth" -aanvallen die een apparaat met geweld loskoppelen van een Wi_Fi-netwerk en het opnieuw verbinden , waardoor het associatieproces opnieuw plaatsvindt.

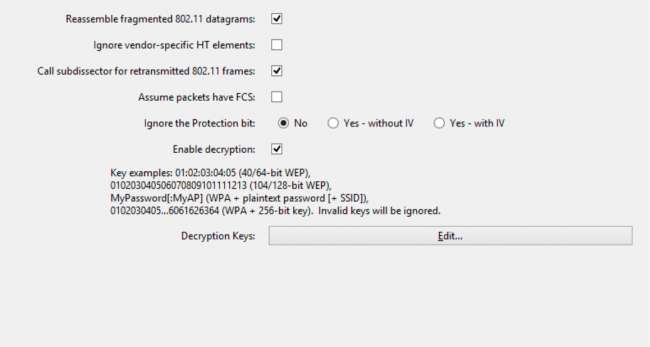

Echt, we kunnen niet genoeg benadrukken hoe eenvoudig dit is. Wireshark heeft een ingebouwde optie om WPA2-PSK-verkeer automatisch te decoderen zolang u de vooraf gedeelde sleutel heeft en het verkeer voor het koppelingsproces hebt vastgelegd.

Wat dit eigenlijk betekent

VERWANT: De WPA2-codering van uw wifi kan offline worden gekraakt: hier is hoe

Wat dit eigenlijk betekent, is dat WPA2-PSK niet veel veiliger is tegen afluisteren als u niet iedereen op het netwerk vertrouwt. Thuis zou u veilig moeten zijn, want uw wifi-wachtwoordzin is geheim.

Als u echter naar een coffeeshop gaat en die WPA2-PSK gebruikt in plaats van een open Wi-Fi-netwerk, voelt u zich wellicht veel veiliger in uw privacy. Maar dat zou u niet moeten doen - iedereen met de wifi-wachtwoordzin van de coffeeshop kan uw browseverkeer volgen. Andere mensen op het netwerk, of gewoon andere mensen met de wachtwoordzin, kunnen uw verkeer bekijken als ze dat willen.

Houd hier rekening mee. WPA2-PSK voorkomt dat mensen zonder toegang tot het netwerk rondneuzen. Zodra ze echter de wachtwoordzin van het netwerk hebben, zijn alle weddenschappen uitgeschakeld.

Waarom probeert WPA2-PSK dit niet te stoppen?

WPA2-PSK probeert dit daadwerkelijk te stoppen door het gebruik van een "paarsgewijze transient key" (PTK). Elke draadloze client heeft een unieke PTK. Dit helpt echter niet veel, omdat de unieke sleutel per client altijd wordt afgeleid van de vooraf gedeelde sleutel (de wifi-wachtwoordzin). Daarom is het triviaal om de unieke sleutel van een klant vast te leggen, zolang je de wifi-code Fi-wachtwoordzin en kan het verkeer vastleggen dat via het associatieproces wordt verzonden.

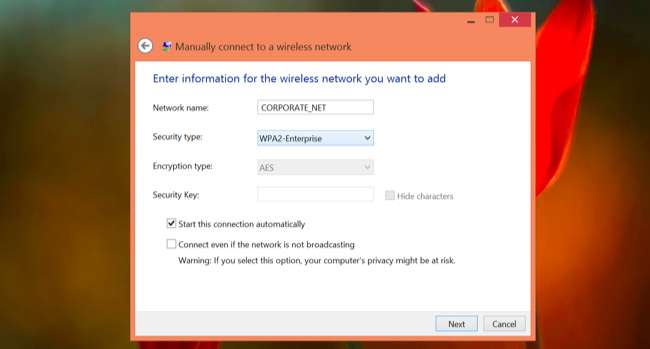

WPA2-Enterprise lost dit op ... voor grote netwerken

Voor grote organisaties die beveiligde Wi-Fi-netwerken eisen, kan deze zwakke plek in de beveiliging worden vermeden door het gebruik van EAP-authenticatie met een RADIUS-server - ook wel WPA2-Enterprise genoemd. Met dit systeem krijgt elke Wi-Fi-client een werkelijk unieke sleutel. Geen enkele Wi-Fi-client heeft voldoende informatie om gewoon op een andere client te gaan snuffelen, dus dit biedt een veel betere beveiliging. Om deze reden zouden grote bedrijfskantoren of overheidsinstanties WPA2-Enteprise moeten gebruiken.

Maar dit is te gecompliceerd en complex voor de overgrote meerderheid van de mensen - of zelfs de meeste nerds - om thuis te gebruiken. In plaats van een wifi-wachtwoordzin die u moet invoeren op apparaten waarmee u verbinding wilt maken, moet u een RADIUS-server beheren die de authenticatie en het sleutelbeheer afhandelt. Dit is voor thuisgebruikers veel ingewikkelder om in te stellen.

Het is zelfs uw tijd niet eens waard als u iedereen op uw wifi-netwerk of iedereen met toegang tot uw wifi-wachtwoordzin vertrouwt. Dit is alleen nodig als u bent verbonden met een WPA2-PSK-versleuteld Wi-Fi-netwerk op een openbare locatie - koffiebar, luchthaven, hotel of zelfs een groter kantoor - waar andere mensen die u niet vertrouwt ook de Wi-Fi hebben. Wachtwoordzin van het FI-netwerk.

Dus, valt de lucht? Nee natuurlijk niet. Maar houd hier rekening mee: wanneer u bent verbonden met een WPA2-PSK-netwerk, kunnen andere mensen met toegang tot dat netwerk gemakkelijk uw verkeer bekijken. Ondanks wat de meeste mensen misschien denken, biedt die versleuteling geen bescherming tegen andere mensen met toegang tot het netwerk.

Als u toegang moet krijgen tot gevoelige sites op een openbaar Wi-Fi-netwerk, met name websites die geen HTTPS-codering gebruiken, kunt u overwegen dit te doen via een VPN of zelfs een SSH-tunnel . De WPA2-PSK-codering op openbare netwerken is niet goed genoeg.

Afbeelding tegoed: Cory Doctorow op Flickr , Food Group op Flickr , Robert Couse-Baker op Flickr