Şimdiye kadar çoğu insan, açık bir Wi-Fi ağının insanların trafiğinizi dinlemesine izin verdiğini biliyor. Standart WPA2-PSK şifrelemesinin bunun olmasını engellemesi beklenir - ancak düşündüğünüz kadar kusursuz değildir.

Bu, yeni bir güvenlik açığıyla ilgili çok büyük bir flaş haber değil. Aksine, WPA2-PSK'nın her zaman uygulanma şekli budur. Ama çoğu insanın bilmediği bir şey.

Açık Wi-Fi Ağları ve Şifreli Wi-Fi Ağları

İLİŞKİLİ: Şifrelenmiş Web Sitelerine Erişirken Bile Herkese Açık Wi-Fi Ağı Kullanmak Neden Tehlikeli Olabilir?

Evde açık bir Wi-Fi ağı barındırmamalısınız , ancak kendinizi halka açık yerlerde kullanırken bulabilirsiniz - örneğin bir kafede, bir havaalanından geçerken veya bir otelde. Açık Wi-Fi ağlarında şifreleme yoktur Bu, havadan gönderilen her şeyin "açık" olduğu anlamına gelir. İnsanlar göz atma etkinliğinizi izleyebilir ve şifrelemenin kendisi ile güvence altına alınmayan her türlü web etkinliği gözetlenebilir. Evet, açık Wi-Fi ağında oturum açtıktan sonra bir web sayfasında bir kullanıcı adı ve parola ile "oturum açmanız" gerekiyorsa bu bile geçerlidir.

Şifreleme - benzeri evde kullanmanızı tavsiye ettiğimiz WPA2-PSK şifrelemesi - bunu biraz düzeltir. Yakındaki biri sadece trafiğinizi yakalayamaz ve sizi gözetleyemez. Bir sürü şifrelenmiş trafik alacaklar. Bu, şifrelenmiş bir Wi-Fi ağının özel trafiğinizi gözetlenmekten koruduğu anlamına gelir.

Bu biraz doğru - ama burada büyük bir zayıflık var.

WPA2-PSK Paylaşılan Bir Anahtar Kullanır

İLİŞKİLİ: Yanlış Bir Güvenlik Anlayışına Sahip Olmayın: Wi-Fi'nizi Güvenceye Almanın 5 Güvensiz Yolu

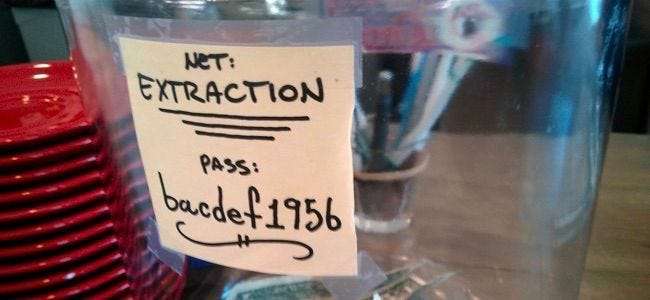

WPA2-PSK ile ilgili sorun, "Ön Paylaşımlı Anahtar" kullanmasıdır. Bu anahtar, Wi-Fi ağına bağlanmak için girmeniz gereken parola veya paroladır. Bağlanan herkes aynı parolayı kullanır.

Bu şifrelenmiş trafiği birisinin izlemesi oldukça kolaydır. Tek ihtiyaçları olan:

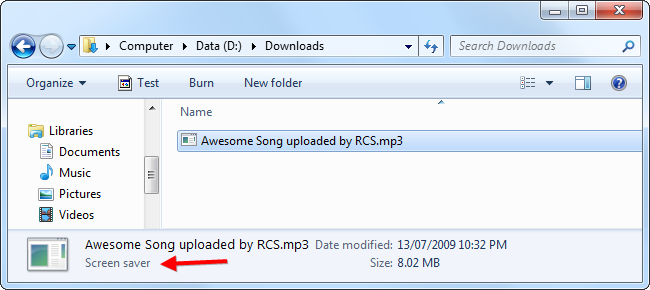

- Parola : Wi-Fi ağına bağlanma izni olan herkes buna sahip olacaktır.

- Yeni bir müşteri için ilişkilendirme trafiği : Birisi bağlandığında yönlendirici ile cihaz arasında gönderilen paketleri yakalıyorsa, trafiğin şifresini çözmek için ihtiyaç duydukları her şeye sahiptir (elbette parolaya da sahip olduklarını varsayarsak). Bu trafiği şu yolla almak da önemsizdir: Bir cihazı bir Wi_Fi ağından zorla ayıran ve yeniden bağlanmaya zorlayan "deauth" saldırıları , ilişkilendirme sürecinin yeniden gerçekleşmesine neden olur.

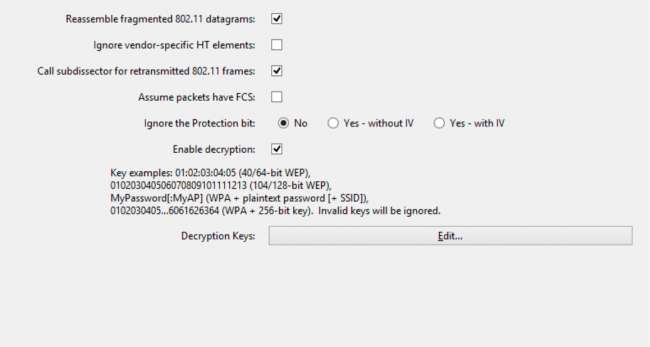

Gerçekten, bunun ne kadar basit olduğunu vurgulayamayız. Wireshark vardır WPA2-PSK trafiğinin şifresini otomatik olarak çözmek için yerleşik bir seçenek önceden paylaşılan anahtara sahip olduğunuz ve ilişkilendirme işlemi için trafiği yakaladığınız sürece.

Bu Aslında Ne Anlama Geliyor

İLİŞKİLİ: Wi-Fi'nizin WPA2 Şifrelemesi Çevrimdışı Olarak Kırılabilir: İşte Nasıl

Bunun anlamı, ağdaki herkese güvenmiyorsanız, WPA2-PSK'nın gizli dinlemeye karşı çok daha güvenli olmadığıdır. Wi-Fi parolanız bir sır olduğu için evde güvende olmalısınız.

Bununla birlikte, bir kafeye giderseniz ve açık bir Wi-Fi ağı yerine WPA2-PSK kullanırlarsa, mahremiyetinizde kendinizi çok daha güvende hissedebilirsiniz. Ancak yapmamalısınız - kafenin Wi-Fi parolasına sahip olan herhangi biri internette gezinme trafiğinizi izleyebilir. Ağdaki diğer kişiler veya sadece parolayı bilen diğer kişiler, isterlerse trafiğinizi gözetleyebilirler.

Bunu dikkate aldığınızdan emin olun. WPA2-PSK, ağa erişimi olmayan kişilerin gözetlenmesini engeller. Ancak, ağın parolasını aldıktan sonra tüm bahisler iptal olur.

WPA2-PSK Bunu Neden Durdurmaya Çalışmıyor?

WPA2-PSK aslında bunu bir “çift yönlü geçici anahtar” (PTK) kullanarak durdurmaya çalışır. Her kablosuz istemcinin benzersiz bir PTK'si vardır. Ancak, bu pek yardımcı olmaz çünkü benzersiz istemci başına anahtar her zaman önceden paylaşılan anahtardan (Wi-Fi parolası) türetilir. Bu nedenle, Wi-Fi bağlantınız olduğu sürece bir müşterinin benzersiz anahtarını yakalamak önemsizdir. Fi parolası ve ilişkilendirme işlemi aracılığıyla gönderilen trafiği yakalayabilir.

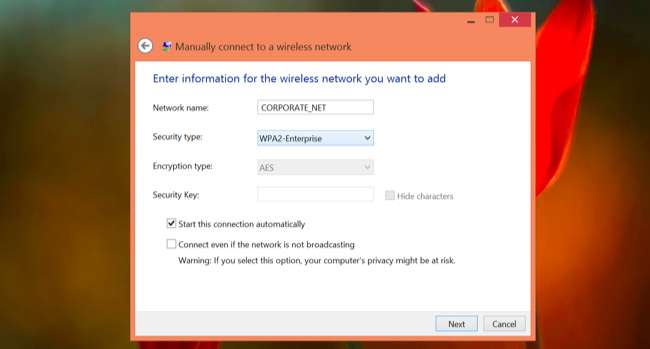

WPA2-Enterprise Bunu Çözüyor… Büyük Ağlar İçin

Güvenli Wi-Fi ağları talep eden büyük kuruluşlar için, bu güvenlik zayıflığı, bazen WPA2-Enterprise olarak adlandırılan bir RADIUS sunucusuyla EAP kimlik doğrulaması kullanılarak önlenebilir. Bu sistemle, her Wi-Fi istemcisi gerçekten benzersiz bir anahtar alır. Hiçbir Wi-Fi istemcisi, başka bir istemciyi araştırmaya başlamak için yeterli bilgiye sahip değildir, bu nedenle bu çok daha fazla güvenlik sağlar. Bu nedenle büyük kurumsal ofisler veya devlet kurumları WPA2-Enteprise kullanıyor olmalıdır.

Ancak bu, insanların büyük çoğunluğunun - hatta çoğu ineğin - evde kullanması için çok karmaşık ve karmaşıktır. Bağlanmak istediğiniz cihazlarda girmeniz gereken bir Wi-Fi parolası yerine, kimlik doğrulama ve anahtar yönetimini gerçekleştiren bir RADIUS sunucusunu yönetmeniz gerekir. Bu, ev kullanıcılarının ayarlaması için çok daha karmaşıktır.

Aslında, Wi-Fi ağınızdaki herkese veya Wi-Fi parolanıza erişimi olan herkese güveniyorsanız zaman ayırmaya bile değmez. Bu, yalnızca halka açık bir yerde (kahve dükkanı, havaalanı, otel veya hatta daha büyük bir ofiste) WPA2-PSK şifreli bir Wi-Fi ağına bağlıysanız gereklidir; burada güvenmediğiniz diğer kişilerin de Wi- FI ağının parolası.

Peki gökyüzü düşüyor mu? Hayır tabii değil. Ancak şunu aklınızda bulundurun: Bir WPA2-PSK ağına bağlandığınızda, o ağa erişimi olan diğer kişiler trafiğinizi kolayca gözetleyebilir. Çoğu insanın inandığına rağmen, bu şifreleme ağa erişimi olan diğer kişilere karşı koruma sağlamaz.

Halka açık bir Wi-Fi ağındaki hassas sitelere - özellikle HTTPS şifrelemesini kullanmayan web sitelerine - erişmeniz gerekiyorsa, bunu bir VPN hatta bir SSH tüneli . Genel ağlarda WPA2-PSK şifrelemesi yeterince iyi değil.

Resim Kredisi: Flickr'da Cory Doctorow , Flickr'da Gıda Grubu , Robert Couse-Baker Flickr'da