Mittlerweile wissen die meisten Menschen, dass ein offenes Wi-Fi-Netzwerk es Menschen ermöglicht, Ihren Datenverkehr zu belauschen. Die Standard-WPA2-PSK-Verschlüsselung soll dies verhindern - ist jedoch nicht so kinderleicht, wie Sie vielleicht denken.

Dies sind keine großen Neuigkeiten über eine neue Sicherheitslücke. Vielmehr wurde WPA2-PSK immer so implementiert. Aber die meisten Leute wissen es nicht.

Öffnen Sie Wi-Fi-Netzwerke im Vergleich zu verschlüsselten Wi-Fi-Netzwerken

Sie sollten zu Hause kein offenes Wi-Fi-Netzwerk hosten Sie können jedoch eine in der Öffentlichkeit verwenden - beispielsweise in einem Café, auf dem Weg durch einen Flughafen oder in einem Hotel. Offene Wi-Fi-Netzwerke haben keine Verschlüsselung , was bedeutet, dass alles, was über die Luft gesendet wird, „klar“ ist. Die Benutzer können Ihre Browsing-Aktivitäten überwachen und alle Webaktivitäten, die nicht durch Verschlüsselung selbst gesichert sind, können überwacht werden. Ja, dies gilt sogar dann, wenn Sie sich nach der Anmeldung beim offenen Wi-Fi-Netzwerk mit einem Benutzernamen und einem Kennwort auf einer Webseite „anmelden“ müssen.

Verschlüsselung - wie Die WPA2-PSK-Verschlüsselung empfehlen wir zu Hause - behebt dies etwas. Jemand in der Nähe kann nicht einfach Ihren Datenverkehr erfassen und Sie beschnüffeln. Sie erhalten eine Menge verschlüsselten Datenverkehrs. Dies bedeutet, dass ein verschlüsseltes Wi-Fi-Netzwerk Ihren privaten Datenverkehr vor dem Aufspüren schützt.

Das ist irgendwie wahr - aber hier gibt es eine große Schwäche.

WPA2-PSK verwendet einen gemeinsamen Schlüssel

VERBUNDEN: Kein falsches Sicherheitsgefühl: 5 unsichere Möglichkeiten zur Sicherung Ihres WLANs

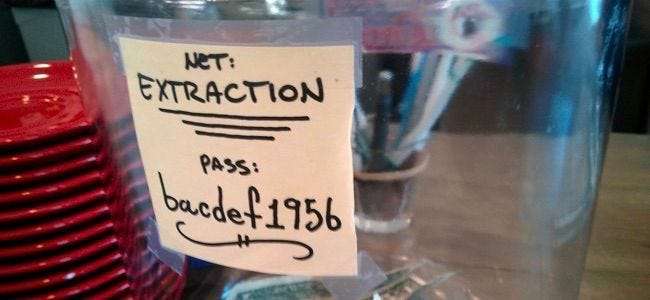

Das Problem mit WPA2-PSK besteht darin, dass ein "Pre-Shared Key" verwendet wird. Dieser Schlüssel ist das Kennwort oder die Passphrase, die Sie eingeben müssen, um eine Verbindung zum Wi-Fi-Netzwerk herzustellen. Jeder, der eine Verbindung herstellt, verwendet dieselbe Passphrase.

Es ist für jemanden recht einfach, diesen verschlüsselten Verkehr zu überwachen. Alles was sie brauchen ist:

- Die Passphrase : Jeder mit der Berechtigung zum Herstellen einer Verbindung zum Wi-Fi-Netzwerk hat dies.

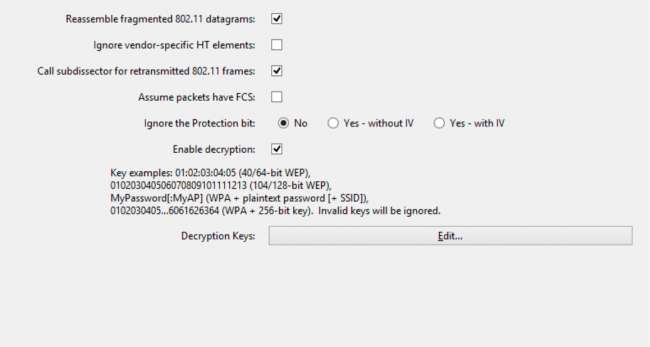

- Der Zuordnungsverkehr für einen neuen Client : Wenn jemand die Pakete erfasst, die zwischen dem Router und einem Gerät gesendet werden, während er eine Verbindung herstellt, hat er alles, was er zum Entschlüsseln des Datenverkehrs benötigt (vorausgesetzt, er hat natürlich auch die Passphrase). Es ist auch trivial, diesen Verkehr über zu erhalten "Deauth" -Angriffe, die ein Gerät zwangsweise von einem Wi_Fi-Netzwerk trennen und es zwingen, die Verbindung wiederherzustellen Dadurch wird der Zuordnungsprozess erneut ausgeführt.

Wir können wirklich nicht betonen, wie einfach dies ist. Wireshark hat Eine integrierte Option zum automatischen Entschlüsseln des WPA2-PSK-Datenverkehrs Solange Sie über den vorinstallierten Schlüssel verfügen und den Datenverkehr für den Zuordnungsprozess erfasst haben.

Was dies eigentlich bedeutet

VERBUNDEN: Die WPA2-Verschlüsselung Ihres Wi-Fi kann offline geknackt werden: So geht's

Dies bedeutet tatsächlich, dass WPA2-PSK nicht viel sicherer gegen Abhören ist, wenn Sie nicht allen im Netzwerk vertrauen. Zu Hause sollten Sie sicher sein, da Ihre Wi-Fi-Passphrase ein Geheimnis ist.

Wenn Sie jedoch in ein Café gehen und dort WPA2-PSK anstelle eines offenen Wi-FI-Netzwerks verwenden, fühlen Sie sich in Ihrer Privatsphäre möglicherweise viel sicherer. Dies sollten Sie jedoch nicht tun. Jeder, der über die Wi-Fi-Passphrase des Coffeeshops verfügt, kann Ihren Browserverkehr überwachen. Andere Personen im Netzwerk oder nur andere Personen mit der Passphrase könnten Ihren Datenverkehr überwachen, wenn sie dies möchten.

Berücksichtigen Sie dies unbedingt. WPA2-PSK verhindert, dass Personen ohne Zugriff auf das Netzwerk schnüffeln. Sobald sie jedoch die Passphrase des Netzwerks haben, sind alle Wetten ungültig.

Warum versucht WPA2-PSK nicht, dies zu stoppen?

WPA2-PSK versucht tatsächlich, dies durch die Verwendung eines „paarweisen Übergangsschlüssels“ (PTK) zu stoppen. Jeder drahtlose Client verfügt über eine eindeutige PTK. Dies hilft jedoch nicht viel, da der eindeutige Schlüssel pro Client immer vom vorinstallierten Schlüssel (der Wi-Fi-Passphrase) abgeleitet wird. Aus diesem Grund ist es trivial, den eindeutigen Schlüssel eines Clients zu erfassen, solange Sie über den Wi- verfügen. Fi-Passphrase und kann den über den Zuordnungsprozess gesendeten Datenverkehr erfassen.

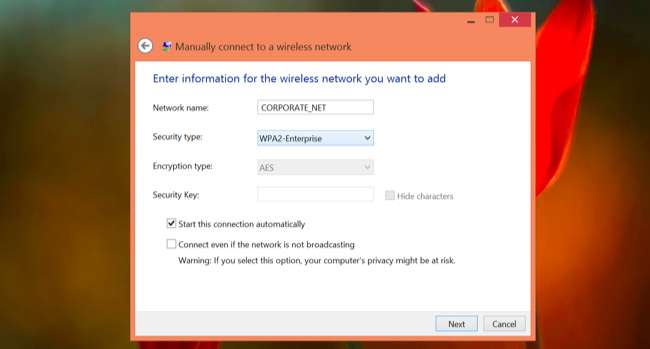

WPA2-Enterprise löst dieses Problem… für große Netzwerke

Für große Unternehmen, die sichere Wi-Fi-Netzwerke benötigen, kann diese Sicherheitslücke durch die Verwendung der EAP-Authentifizierung mit einem RADIUS-Server - manchmal auch als WPA2-Enterprise bezeichnet - vermieden werden. Mit diesem System erhält jeder Wi-Fi-Client einen wirklich eindeutigen Schlüssel. Kein Wi-Fi-Client verfügt über genügend Informationen, um nur auf einem anderen Client zu suchen. Dies bietet also eine viel größere Sicherheit. Aus diesem Grund sollten große Unternehmensbüros oder Regierungsbehörden WPA2-Enteprise verwenden.

Dies ist jedoch zu kompliziert und komplex, als dass die überwiegende Mehrheit der Menschen - oder sogar die meisten Geeks - es zu Hause verwenden könnten. Anstelle einer Wi-FI-Passphrase, die Sie auf Geräten eingeben müssen, die Sie verbinden möchten, müssen Sie einen RADIUS-Server verwalten, der die Authentifizierung und Schlüsselverwaltung übernimmt. Dies ist für Heimanwender viel komplizierter einzurichten.

Tatsächlich lohnt es sich nicht einmal, wenn Sie jedem in Ihrem Wi-Fi-Netzwerk oder jedem, der Zugriff auf Ihre Wi-Fi-Passphrase hat, vertrauen. Dies ist nur erforderlich, wenn Sie an einem öffentlichen Ort - einem Café, einem Flughafen, einem Hotel oder sogar einem größeren Büro - mit einem WPA2-PSK-verschlüsselten Wi-Fi-Netzwerk verbunden sind. Passphrase des FI-Netzwerks.

Fällt der Himmel? Nein natürlich nicht. Beachten Sie jedoch Folgendes: Wenn Sie mit einem WPA2-PSK-Netzwerk verbunden sind, können andere Personen, die Zugriff auf dieses Netzwerk haben, Ihren Datenverkehr leicht überwachen. Ungeachtet dessen, was die meisten Menschen glauben, bietet diese Verschlüsselung keinen Schutz gegen andere Personen mit Zugriff auf das Netzwerk.

Wenn Sie in einem öffentlichen Wi-Fi-Netzwerk auf vertrauliche Websites zugreifen müssen, insbesondere auf Websites, die keine HTTPS-Verschlüsselung verwenden, sollten Sie dies über a VPN oder sogar ein SSH-Tunnel . Die WPA2-PSK-Verschlüsselung in öffentlichen Netzwerken ist nicht gut genug.

Bildnachweis: Cory Doctorow auf Flickr , Food Group auf Flickr , Robert Couse-Baker auf Flickr