今では、ほとんどの人がオープンWi-Fiネットワークでトラフィックを盗聴できることを知っています。標準のWPA2-PSK暗号化は、これが発生するのを防ぐことになっていますが、思ったほど確実ではありません。

これは、新しいセキュリティ上の欠陥に関する大きなニュース速報ではありません。むしろ、これはWPA2-PSKが常に実装されてきた方法です。しかし、それはほとんどの人が知らないことです。

オープンWi-Fiネットワークと暗号化されたWi-Fiネットワーク

関連: 暗号化されたWebサイトにアクセスする場合でも、パブリックWi-Fiネットワークの使用が危険な理由

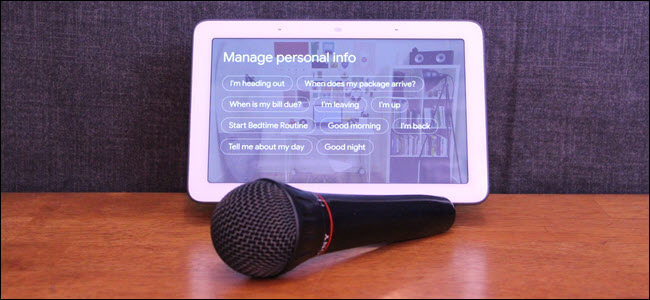

自宅でオープンWi-Fiネットワークをホストしないでください 、しかし、公共の場で使用していることに気付くかもしれません。たとえば、コーヒーショップ、空港の通過中、ホテルなどです。 オープンWi-Fiネットワークには暗号化がありません 、つまり、無線で送信されるものはすべて「クリア」です。人々はあなたのブラウジングアクティビティを監視でき、暗号化自体で保護されていないWebアクティビティはすべてスヌーピングできます。はい。これは、オープンWi-Fiネットワークにログインした後、ウェブページでユーザー名とパスワードを使用して「ログイン」する必要がある場合にも当てはまります。

暗号化— 自宅で使用することをお勧めするWPA2-PSK暗号化 —これをいくらか修正します。近くの誰かが単にあなたのトラフィックをキャプチャしてあなたを詮索することはできません。暗号化されたトラフィックが大量に発生します。これは、暗号化されたWi-Fiネットワークがプライベートトラフィックをスヌープから保護することを意味します。

これは一種の真実ですが、ここには大きな弱点があります。

WPA2-PSKは共有キーを使用します

関連: 誤った安心感を持ってはいけません:Wi-Fiを保護するための5つの安全でない方法

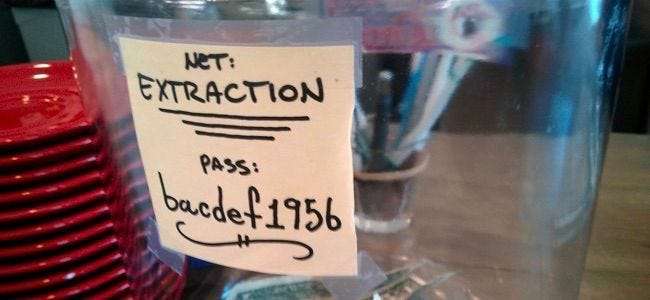

WPA2-PSKの問題は、「事前共有キー」を使用することです。このキーは、Wi-Fiネットワークに接続するために入力する必要のあるパスワードまたはパスフレーズです。接続するすべての人が同じパスフレーズを使用します。

誰かがこの暗号化されたトラフィックを監視するのは非常に簡単です。彼らに必要なのは:

- パスフレーズ :Wi-Fiネットワークに接続する権限を持つすべての人がこれを持っています。

- 新しいクライアントのアソシエーショントラフィック :ルーターとデバイスが接続するときに送信されるパケットを誰かがキャプチャしている場合、トラフィックを復号化するために必要なものはすべて揃っています(もちろん、パスフレーズも持っていると仮定します)。このトラフィックを経由して取得することも簡単です デバイスをWi_Fiネットワークから強制的に切断し、強制的に再接続する「認証解除」攻撃 、関連付けプロセスが再度発生します。

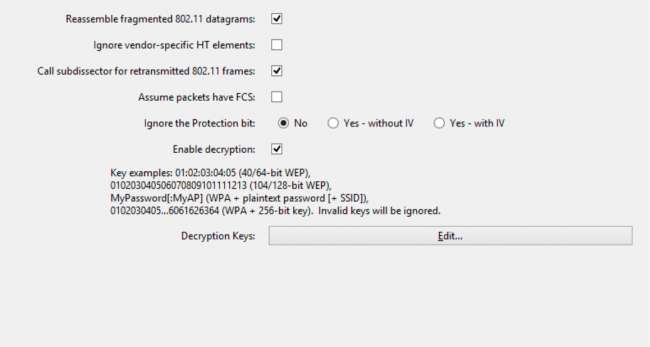

本当に、これがどれほど単純かを強調することはできません。 Wireshark 持っている WPA2-PSKトラフィックを自動的に復号化する組み込みオプション 事前共有キーがあり、アソシエーションプロセスのトラフィックをキャプチャしている限り。

これが実際に意味すること

関連: Wi-FiのWPA2暗号化はオフラインで解読される可能性があります:方法は次のとおりです

これが実際に意味するのは、ネットワーク上のすべての人を信頼しない場合、WPA2-PSKは盗聴に対してそれほど安全ではないということです。自宅では、Wi-Fiパスフレーズが秘密であるため、安全である必要があります。

ただし、コーヒーショップに出かけて、オープンWi-FIネットワークの代わりにWPA2-PSKを使用している場合は、プライバシーがはるかに安全であると感じる可能性があります。ただし、すべきではありません。コーヒーショップのWi-Fiパスフレーズを持っている人なら誰でも、ブラウジングトラフィックを監視できます。ネットワーク上の他の人、またはパスフレーズを持っている他の人が、必要に応じてトラフィックをスヌープする可能性があります。

これを必ず考慮に入れてください。 WPA2-PSKは、ネットワークにアクセスできないユーザーがスヌーピングするのを防ぎます。ただし、ネットワークのパスフレーズを取得すると、すべての賭けは無効になります。

WPA2-PSKがこれを止めようとしないのはなぜですか?

WPA2-PSKは、実際には「ペアワイズトランジェントキー」(PTK)を使用してこれを阻止しようとします。各ワイヤレスクライアントには固有のPTKがあります。ただし、クライアントごとの一意のキーは常に事前共有キー(Wi-Fiパスフレーズ)から派生するため、これはあまり役に立ちません。そのため、Wi-Fiがあれば、クライアントの一意のキーをキャプチャするのは簡単です。 Fiパスフレーズであり、アソシエーションプロセスを介して送信されたトラフィックをキャプチャできます。

WPA2-エンタープライズがこれを解決…大規模ネットワーク向け

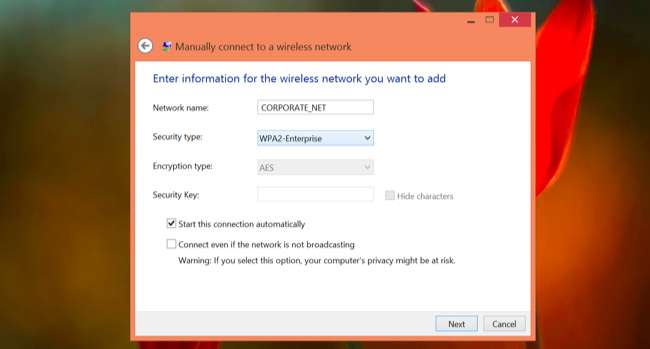

安全なWi-Fiネットワークを必要とする大規模な組織の場合、RADIUSサーバー(WPA2-Enterpriseと呼ばれることもあります)でEAP認証を使用することで、このセキュリティの弱点を回避できます。このシステムでは、各Wi-Fiクライアントが真に一意のキーを受け取ります。 Wi-Fiクライアントには、別のクライアントでスヌーピングを開始するのに十分な情報がないため、これによりはるかに高いセキュリティが提供されます。このため、大企業のオフィスや政府機関はWPA2-Entepriseを使用する必要があります。

しかし、これは非常に複雑で複雑すぎて、大多数の人々、あるいはほとんどのオタクでさえ、自宅で使用することはできません。接続するデバイスに入力する必要があるWi-Fiパスフレーズの代わりに、認証とキー管理を処理するRADIUSサーバーを管理する必要があります。これは、ホームユーザーが設定するのがはるかに複雑です。

実際、Wi-Fiネットワーク上のすべての人、またはWi-Fiパスフレーズにアクセスできるすべての人を信頼するのであれば、時間をかけるだけの価値はありません。これは、公共の場所(喫茶店、空港、ホテル、さらには大規模なオフィス)でWPA2-PSK暗号化Wi-Fiネットワークに接続している場合にのみ必要です。この場合、信頼できない他の人もWi-Fiを使用できます。 FIネットワークのパスフレーズ。

それで、空は落ちていますか?いいえ、もちろん違います。ただし、次の点に注意してください。WPA2-PSKネットワークに接続している場合、そのネットワークにアクセスできる他のユーザーがトラフィックを簡単に盗聴する可能性があります。ほとんどの人が信じているかもしれませんが、その暗号化は、ネットワークにアクセスできる他の人に対する保護を提供しません。

パブリックWi-Fiネットワーク上の機密性の高いサイト(特にHTTPS暗号化を使用していないウェブサイト)にアクセスする必要がある場合は、 VPN または SSHトンネル 。パブリックネットワークでのWPA2-PSK暗号化は十分ではありません。

画像クレジット: FlickrのCoryDoctorow 、 Flickrのフードグループ 、 RobertCouse-Flickrのベイカー