अब तक, ज्यादातर लोग जानते हैं कि एक खुला वाई-फाई नेटवर्क लोगों को आपके ट्रैफ़िक पर ध्यान देने की अनुमति देता है। मानक WPA2-PSK एन्क्रिप्शन को ऐसा करने से रोकने के लिए माना जाता है - लेकिन यह उतना मूर्ख नहीं है जितना आप सोच सकते हैं।

यह एक नए सुरक्षा दोष के बारे में बहुत बड़ी ब्रेकिंग न्यूज नहीं है। बल्कि, यह वह तरीका है जिस तरह WPA2-PSK को हमेशा लागू किया गया है। लेकिन यह कुछ लोगों को पता नहीं है।

ओपन वाई-फाई नेटवर्क बनाम एनक्रिप्टेड वाई-फाई नेटवर्क

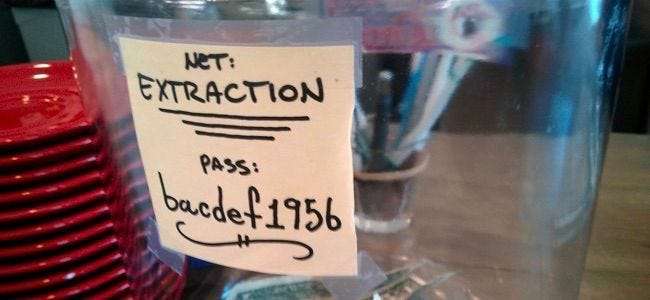

आपको घर में एक खुले वाई-फाई नेटवर्क की मेजबानी नहीं करनी चाहिए , लेकिन आप खुद को सार्वजनिक रूप से एक का उपयोग कर पा सकते हैं - उदाहरण के लिए, एक कॉफी की दुकान पर, एक हवाई अड्डे से गुजरते समय, या एक होटल में। ओपन वाई-फाई नेटवर्क का कोई एन्क्रिप्शन नहीं है , जिसका अर्थ है कि हवा में भेजा गया सब कुछ "स्पष्ट है।" लोग आपकी ब्राउज़िंग गतिविधि की निगरानी कर सकते हैं, और कोई भी वेब गतिविधि जो एन्क्रिप्शन के साथ सुरक्षित नहीं है, उस पर स्नूप किया जा सकता है। हां, यह तब भी सच है जब आपको खुले वाई-फाई नेटवर्क पर साइन इन करने के बाद वेब पेज पर उपयोगकर्ता नाम और पासवर्ड के साथ "लॉग इन" करना है।

एन्क्रिप्शन - जैसे WPA2-PSK एन्क्रिप्शन हम आपको घर पर उपयोग करने की सलाह देते हैं - इसे कुछ हद तक ठीक करता है। आस-पास का कोई व्यक्ति केवल आपके ट्रैफ़िक को नहीं पकड़ सकता है और आप पर झपकी ले सकता है। उन्हें एन्क्रिप्टेड ट्रैफ़िक का एक गुच्छा मिलेगा। इसका अर्थ है कि एक एन्क्रिप्टेड वाई-फाई नेटवर्क आपके निजी ट्रैफ़िक को स्नूप होने से बचाता है।

यह एक तरह का सच है - लेकिन यहां एक बड़ी कमजोरी है।

WPA2-PSK एक साझा कुंजी का उपयोग करता है

सम्बंधित: सुरक्षा की झूठी भावना न रखें: अपने वाई-फाई को सुरक्षित करने के लिए 5 असुरक्षित तरीके

WPA2-PSK के साथ समस्या यह है कि यह "पूर्व-साझा कुंजी" का उपयोग करता है। यह कुंजी पासवर्ड या पासफ़्रेज़ है, आपको वाई-फाई नेटवर्क से कनेक्ट करने के लिए दर्ज करना होगा। हर कोई जो जोड़ता है वह उसी पासफ़्रेज़ का उपयोग करता है।

इस एन्क्रिप्टेड ट्रैफ़िक की निगरानी करना किसी के लिए बहुत आसान है। वे सभी की जरूरत है:

- पासफ़्रेज़ : वाई-फाई नेटवर्क से जुड़ने की अनुमति वाले प्रत्येक व्यक्ति के पास यह होगा।

- एक नए ग्राहक के लिए एसोसिएशन यातायात : अगर कोई कनेक्ट होने पर राउटर और डिवाइस के बीच भेजे गए पैकेट्स को कैप्चर कर रहा है, तो उनके पास ट्रैफिक को डिक्रिप्ट करने की जरूरत है (यह मानते हुए कि उनके पास भी पासफ्रेज है)। इस ट्रैफ़िक को प्राप्त करना भी तुच्छ है "डेथ" हमला करता है कि एक वाई-फाई नेटवर्क से एक डिवाइस को जबरन डिस्कनेक्ट करें और इसे फिर से कनेक्ट करने के लिए मजबूर करें , जिससे एसोसिएशन प्रक्रिया फिर से हो।

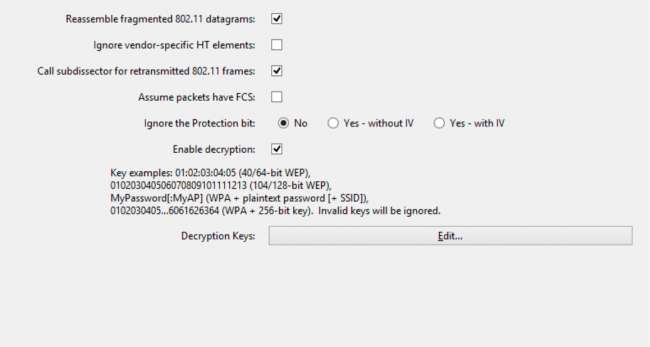

वास्तव में, हम यह नहीं कह सकते कि यह कितना सरल है। वायरशार्क है एक अंतर्निहित विकल्प स्वचालित रूप से WPA2-PSK यातायात को डिक्रिप्ट करता है जब तक आपके पास पूर्व-साझा कुंजी है और एसोसिएशन प्रक्रिया के लिए ट्रैफ़िक पर कब्जा कर लिया है।

यह वास्तव में क्या मतलब है

सम्बंधित: आपके वाई-फाई की WPA2 एन्क्रिप्शन को क्रैक किया जा सकता है ऑफ़लाइन: यहां बताया गया है कि कैसे

इसका वास्तव में मतलब यह है कि यदि आप सभी को नेटवर्क पर भरोसा नहीं करते हैं, तो WPA2-PSK, ईव्सड्रॉपिंग के खिलाफ ज्यादा सुरक्षित नहीं है। घर पर, आपको सुरक्षित होना चाहिए क्योंकि आपका वाई-फाई पासफ़्रेज़ एक गुप्त है।

हालाँकि, यदि आप एक कॉफ़ी शॉप में जाते हैं और वे खुले वाई-फाई नेटवर्क के बजाय WPA2-PSK का उपयोग करते हैं, तो आप अपनी गोपनीयता में अधिक सुरक्षित महसूस कर सकते हैं। लेकिन आपको नहीं - कॉफी शॉप के वाई-फाई पासफ़्रेज़ वाले कोई भी व्यक्ति आपके ब्राउज़िंग ट्रैफ़िक की निगरानी कर सकता है। नेटवर्क पर अन्य लोग, या पासफ़्रेज़ वाले अन्य लोग, यदि वे चाहते हैं, तो आपके ट्रैफ़िक को रोक सकते हैं।

इसे ध्यान में रखना सुनिश्चित करें। WPA2-PSK लोगों को स्नूपिंग से नेटवर्क तक पहुंच के बिना रोकता है। हालाँकि, नेटवर्क के पासफ़्रेज़ होने के बाद, सभी दांव बंद हो जाते हैं।

WPA2-PSK इसे रोकने की कोशिश क्यों नहीं करता है?

WPA2-PSK वास्तव में "जोड़ीदार क्षणिक कुंजी" (PTK) के उपयोग के माध्यम से इसे रोकने की कोशिश करता है। प्रत्येक वायरलेस क्लाइंट के पास एक अद्वितीय PTK होता है। हालाँकि, यह बहुत मदद नहीं करता है क्योंकि अद्वितीय प्रति-ग्राहक कुंजी हमेशा पूर्व-साझा कुंजी (वाई-फाईफ़्रेज़) से प्राप्त होती है। यही कारण है कि जब तक आपके पास वाई- है तब तक ग्राहक की अद्वितीय कुंजी को कैप्चर करना तुच्छ है। फाई पासफ़्रेज़ और एसोसिएशन प्रक्रिया के माध्यम से भेजे गए ट्रैफ़िक को कैप्चर कर सकते हैं।

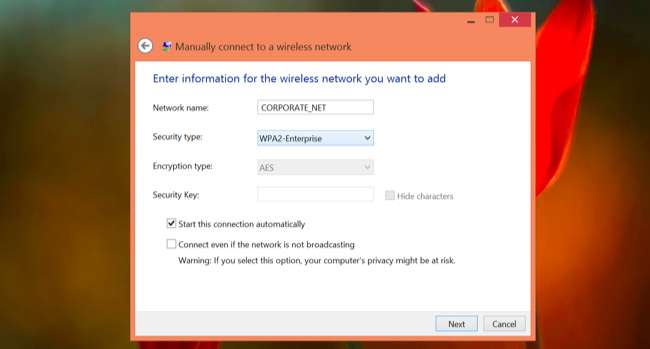

WPA2- एंटरप्राइज़ इसे बड़े नेटवर्क के लिए हल करता है

सुरक्षित वाई-फाई नेटवर्क की मांग करने वाले बड़े संगठनों के लिए, इस सुरक्षा कमजोरी को रेडी सर्वर के साथ ईएपी ऑटिंटिकेशन के उपयोग के माध्यम से टाला जा सकता है - जिसे कभी-कभी WPA2-Enterprise कहा जाता है। इस प्रणाली के साथ, प्रत्येक वाई-फाई क्लाइंट वास्तव में एक अद्वितीय कुंजी प्राप्त करता है। किसी भी वाई-फाई क्लाइंट के पास किसी अन्य क्लाइंट पर बस स्नूपिंग शुरू करने के लिए पर्याप्त जानकारी नहीं है, इसलिए यह बहुत अधिक सुरक्षा प्रदान करता है। बड़े कॉर्पोरेट कार्यालयों या सरकारी एजेंसियों को इस कारण से WPA2-Enteprise का उपयोग करना चाहिए।

लेकिन यह बहुत सारे लोगों के लिए बहुत जटिल और जटिल है - या यहां तक कि अधिकांश गीक्स - घर पर उपयोग करने के लिए। वाई-फाई पासफ़्रेज़ के बजाय आपको उन उपकरणों पर प्रवेश करना होगा जिन्हें आप कनेक्ट करना चाहते हैं, आपको एक RADIUS सर्वर का प्रबंधन करना होगा जो प्रमाणीकरण और कुंजी प्रबंधन को संभालता है। यह घरेलू उपयोगकर्ताओं के लिए सेट अप करने के लिए बहुत अधिक जटिल है।

वास्तव में, यह आपके समय के लायक भी नहीं है यदि आप अपने वाई-फाई नेटवर्क पर सभी को भरोसा करते हैं, या आपके वाई-फाई पासफ़्रेज़ के उपयोग के साथ हर कोई। यह केवल तभी आवश्यक है जब आप किसी सार्वजनिक स्थान पर WPA2-PSK एन्क्रिप्टेड वाई-फाई नेटवर्क से जुड़े हों - कॉफी शॉप, एयरपोर्ट, होटल, या यहां तक कि एक बड़ा कार्यालय - जहां अन्य लोग जिन पर आपको भरोसा नहीं है, उनके पास भी वाई- है FI नेटवर्क का पासफ़्रेज़।

तो, क्या आकाश गिर रहा है? नहीं बिलकुल नहीं। लेकिन, इसे ध्यान में रखें: जब आप WPA2-PSK नेटवर्क से जुड़े होते हैं, तो उस नेटवर्क तक पहुंचने वाले अन्य लोग आपके ट्रैफ़िक को आसानी से पहचान सकते हैं। अधिकांश लोग जो विश्वास कर सकते हैं, उसके बावजूद कि एन्क्रिप्शन नेटवर्क के उपयोग के साथ अन्य लोगों के खिलाफ सुरक्षा प्रदान नहीं करता है।

यदि आपको सार्वजनिक वाई-फाई नेटवर्क पर संवेदनशील साइटों तक पहुंच प्राप्त करना है - विशेष रूप से HTTPS एन्क्रिप्शन का उपयोग नहीं करने वाली वेबसाइटें - तो ऐसा करने के बारे में सोचें वीपीएन या यहां तक कि एक SSH सुरंग । सार्वजनिक नेटवर्क पर WPA2-PSK एन्क्रिप्शन पर्याप्त अच्छा नहीं है।

छवि क्रेडिट: फ्लिकर पर कोरी डॉक्टरो , फ़्लिकर पर खाद्य समूह , फ़्लिकर पर रॉबर्ट सीज़-बेकर