지금까지 대부분의 사람들은 개방형 Wi-Fi 네트워크를 통해 사람들이 트래픽을 도청 할 수 있다는 것을 알고 있습니다. 표준 WPA2-PSK 암호화는 이러한 일이 발생하지 않도록해야하지만 생각만큼 완벽하지는 않습니다.

이것은 새로운 보안 결함에 대한 큰 속보가 아닙니다. 오히려 이것이 WPA2-PSK가 항상 구현 된 방식입니다. 하지만 대부분의 사람들이 모르는 것입니다.

개방형 Wi-Fi 네트워크와 암호화 된 Wi-Fi 네트워크

관련 : 암호화 된 웹 사이트에 액세스 할 때에도 공용 Wi-Fi 네트워크를 사용하는 것이 위험한 이유

집에서 개방형 Wi-Fi 네트워크를 호스팅해서는 안됩니다. ,하지만 공공 장소 (예 : 커피 숍, 공항을 통과하는 동안 또는 호텔에서)를 사용할 수 있습니다. 개방형 Wi-Fi 네트워크에는 암호화가 없습니다. , 이는 공기를 통해 전송되는 모든 것이 "깨끗한 상태"임을 의미합니다. 사람들은 내 탐색 활동을 모니터링 할 수 있으며 암호화 자체로 보호되지 않는 모든 웹 활동은 스누핑 될 수 있습니다. 예. 개방형 Wi-Fi 네트워크에 로그인 한 후 웹 페이지에서 사용자 이름과 비밀번호로 '로그인'해야하는 경우에도 마찬가지입니다.

암호화 — 유사 집에서 사용하도록 권장하는 WPA2-PSK 암호화 — 다소 수정되었습니다. 근처에있는 누군가가 단순히 트래픽을 캡처하고 스누핑 할 수는 없습니다. 암호화 된 트래픽을 많이 받게됩니다. 이는 암호화 된 Wi-Fi 네트워크가 개인 트래픽이 스누핑되지 않도록 보호한다는 것을 의미합니다.

이것은 사실입니다.하지만 여기에는 큰 약점이 있습니다.

WPA2-PSK는 공유 키를 사용합니다.

관련 : 잘못된 보안 감각을 갖지 마십시오 : Wi-Fi를 보호하는 5 가지 안전하지 않은 방법

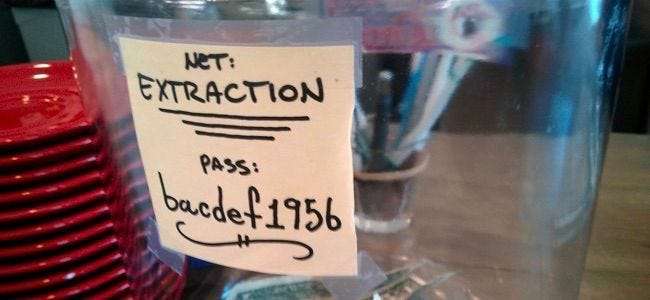

WPA2-PSK의 문제점은 "사전 공유 키"를 사용한다는 것입니다. 이 키는 Wi-Fi 네트워크에 연결하기 위해 입력해야하는 암호 또는 암호입니다. 연결하는 모든 사람은 동일한 암호를 사용합니다.

누군가가이 암호화 된 트래픽을 모니터링하는 것은 매우 쉽습니다. 필요한 것은 다음과 같습니다.

- 암호 : Wi-Fi 네트워크 연결 권한이있는 모든 사람이이 권한을 갖게됩니다.

- 새 클라이언트에 대한 연결 트래픽 : 누군가 라우터와 장치가 연결될 때 전송 된 패킷을 캡처하는 경우 트래픽을 해독하는 데 필요한 모든 것이 있습니다 (물론 암호도 있다고 가정). 이 트래픽을 통해 얻는 것도 간단합니다. Wi_Fi 네트워크에서 장치를 강제로 연결 해제하고 강제로 다시 연결하는 "인증 해제"공격 , 연결 프로세스가 다시 발생합니다.

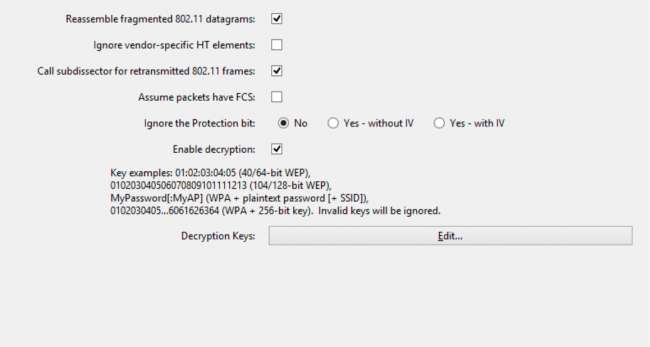

정말 간단합니다. Wireshark 있다 WPA2-PSK 트래픽을 자동으로 해독하는 기본 제공 옵션 사전 공유 키가 있고 연결 프로세스에 대한 트래픽을 캡처 한 경우

이것이 실제로 의미하는 것

관련 : Wi-Fi의 WPA2 암호화는 오프라인에서 깨질 수 있습니다. 방법은 다음과 같습니다.

이것이 실제로 의미하는 바는 WPA2-PSK가 네트워크의 모든 사람을 신뢰하지 않으면 도청에 대해 그다지 안전하지 않다는 것입니다. 집에서는 Wi-Fi 암호가 비밀이므로 안전해야합니다.

그러나 커피 숍에 나가서 개방형 Wi-Fi 네트워크 대신 WPA2-PSK를 사용하면 개인 정보가 훨씬 더 안전하다고 느낄 수 있습니다. 하지만 그렇게해서는 안됩니다. 커피 숍의 Wi-Fi 암호를 아는 사람이 탐색 트래픽을 모니터링 할 수 있습니다. 네트워크의 다른 사람이나 암호를 아는 다른 사람이 원하는 경우 트래픽을 스누핑 할 수 있습니다.

이것을 고려하십시오. WPA2-PSK는 네트워크에 액세스 할 수없는 사람이 스누핑하는 것을 방지합니다. 그러나 일단 네트워크의 암호가 있으면 모든 베팅이 해제됩니다.

WPA2-PSK가 이것을 막으려 고하지 않는 이유는 무엇입니까?

WPA2-PSK는 실제로 "Pairwise Transient Key"(PTK)를 사용하여이를 중지하려고합니다. 각 무선 클라이언트에는 고유 한 PTK가 있습니다. 그러나 클라이언트 별 고유 키는 항상 사전 공유 키 (Wi-Fi 암호)에서 파생되기 때문에 이는 큰 도움이되지 않습니다. 따라서 Wi-Fi가있는 한 클라이언트의 고유 키를 캡처하는 것은 쉬운 일이 아닙니다. Fi 암호는 연결 프로세스를 통해 전송 된 트래픽을 캡처 할 수 있습니다.

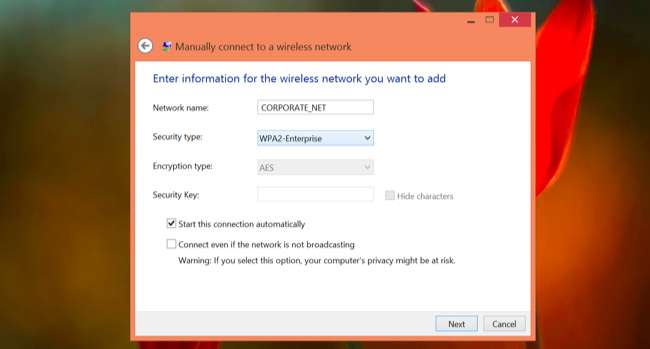

WPA2-Enterprise로 해결되는… 대규모 네트워크 용

보안 Wi-Fi 네트워크를 요구하는 대규모 조직의 경우 RADIUS 서버 (WPA2-Enterprise라고도 함)와 함께 EAP 인증을 사용하여 이러한 보안 취약점을 피할 수 있습니다. 이 시스템을 통해 각 Wi-Fi 클라이언트는 진정으로 고유 한 키를받습니다. Wi-Fi 클라이언트에는 다른 클라이언트에서 스누핑을 시작하기에 충분한 정보가 없으므로 훨씬 더 높은 보안을 제공합니다. 이러한 이유로 대기업 사무실이나 정부 기관에서는 WPA2-Enteprise를 사용해야합니다.

그러나 이것은 대다수의 사람들 또는 심지어 대부분의 괴짜들이 집에서 사용하기에는 너무 복잡하고 복잡합니다. 연결하려는 기기에 입력해야하는 Wi-FI 암호 대신 인증 및 키 관리를 처리하는 RADIUS 서버를 관리해야합니다. 이것은 가정 사용자가 설정하는 것이 훨씬 더 복잡합니다.

실제로 Wi-Fi 네트워크에있는 모든 사람이나 Wi-Fi 암호에 액세스 할 수있는 모든 사람을 신뢰한다면 시간을 낭비 할 가치가 없습니다. 이는 커피 숍, 공항, 호텔 또는 더 큰 사무실과 같은 공공 장소에서 WPA2-PSK 암호화 Wi-Fi 네트워크에 연결되어있는 경우에만 필요합니다. 신뢰할 수없는 다른 사람도 Wi-Fi를 사용할 수 있습니다. FI 네트워크의 암호.

그래서 하늘이 무너지고 있습니까? 물론 아닙니다. 그러나 다음 사항에 유의하십시오. WPA2-PSK 네트워크에 연결되면 해당 네트워크에 액세스 할 수있는 다른 사람들이 트래픽을 쉽게 스누핑 할 수 있습니다. 대부분의 사람들이 믿고있는 것처럼 암호화는 네트워크에 액세스 할 수있는 다른 사람을 보호하지 못합니다.

공용 Wi-Fi 네트워크 (특히 HTTPS 암호화를 사용하지 않는 웹 사이트)에서 민감한 사이트에 액세스해야하는 경우 VPN 또는 심지어 SSH 터널 . 공용 네트워크의 WPA2-PSK 암호화로는 충분하지 않습니다.

이미지 크레딧 : Flickr의 Cory Doctorow , Flickr의 식품 그룹 , Flickr의 Robert Couse-Baker