Tähän mennessä useimmat ihmiset tietävät, että avoin Wi-Fi-verkko antaa ihmisten kuunnella liikennettäsi. Tavallisen WPA2-PSK-salauksen on tarkoitus estää tätä tapahtumasta - mutta se ei ole niin hämmentävä kuin luulet.

Tämä ei ole valtava uutinen uudesta turvallisuusvirheestä. Pikemminkin tämä on tapa, jolla WPA2-PSK on aina toteutettu. Mutta useimmat ihmiset eivät tiedä sitä.

Avaa Wi-Fi-verkot vs. salatut Wi-Fi-verkot

Sinun ei pitäisi isännöidä avointa Wi-Fi-verkkoa kotona , mutta saatat löytää itsesi käyttävän sitä julkisesti - esimerkiksi kahvilassa, kulkiessasi lentokentän läpi tai hotellissa. Avoimissa Wi-Fi-verkoissa ei ole salausta , mikä tarkoittaa, että kaikki ilman välityksellä lähetetty on "selkeässä". Ihmiset voivat seurata selaustapahtumiasi, ja kaikki verkkotoiminnot, joita ei ole suojattu salauksella, voidaan nuuskia. Kyllä, tämä on totta myös, jos joudut kirjautumaan sisään käyttäjätunnuksella ja salasanalla verkkosivulla kirjautumisen jälkeen avoimeen Wi-Fi-verkkoon.

Salaus - kaltainen WPA2-PSK-salaus, jota suosittelemme käyttämään kotona - korjaa tämän jonkin verran. Joku lähellä oleva ei voi vain kaapata liikennettäsi ja nuuskia sinua. He saavat joukon salattua liikennettä. Tämä tarkoittaa, että salattu Wi-Fi-verkko suojaa yksityistä liikennettäsi sieppaamasta.

Tämä on tavallaan totta - mutta tässä on suuri heikkous.

WPA2-PSK käyttää jaettua avainta

LIITTYVÄT: Ei sinulla ole väärää turvallisuuden tunnetta: 5 epävarmaa tapaa suojata Wi-Fi

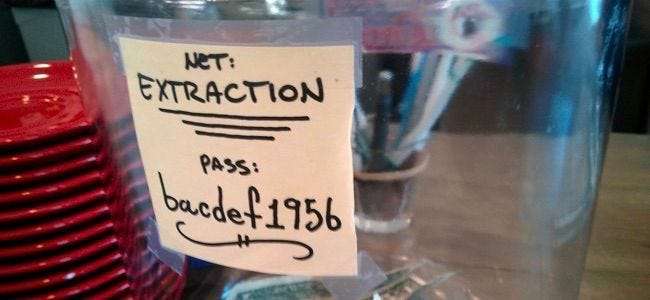

WPA2-PSK: n ongelmana on, että se käyttää "Jaettua avainta". Tämä avain on salasana tai salasana, joka sinun on annettava muodostaaksesi yhteyden Wi-Fi-verkkoon. Kaikki yhteyden muodostavat käyttäjät käyttävät samaa salasanaa.

Joku on melko helppo valvoa tätä salattua liikennettä. He tarvitsevat vain:

- Salasana : Kaikilla, joilla on lupa muodostaa yhteys Wi-Fi-verkkoon, on tämä.

- Uuden asiakkaan yhdistysliikenne : Jos joku sieppaa reitittimen ja laitteen välillä lähetettyjä paketteja, kun se muodostaa yhteyden, hänellä on kaikki tarvittava liikenteen salauksen purkamiseen (olettaen, että hänellä on tietysti myös salasana). On myös triviaalia saada tämä liikenne läpi "Deauth" -hyökkäykset, jotka kytkevät laitteen irti Wi-Fi-verkosta ja pakottavat sen muodostamaan yhteyden , mikä saa assosiaatioprosessin toistumaan.

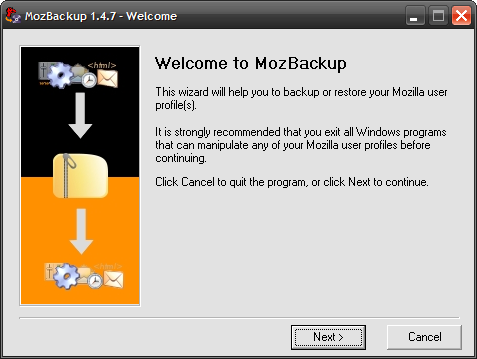

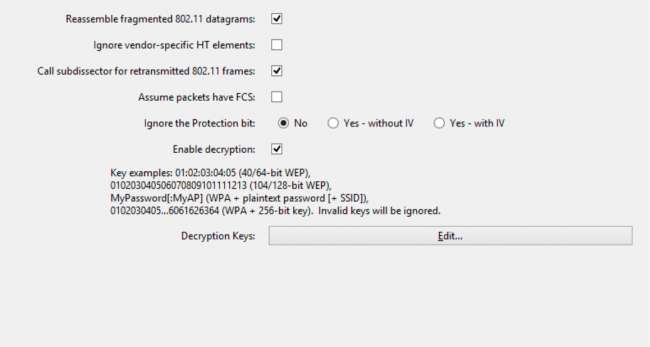

Emme todellakaan voi korostaa, kuinka yksinkertaista tämä on. Wireshark on sisäänrakennettu vaihtoehto purkaa WPA2-PSK-liikenne automaattisesti kunhan sinulla on valmiiksi jaettu avain ja olet kaapannut liikenteen yhdistämisprosessia varten.

Mitä tämä itse asiassa tarkoittaa

LIITTYVÄT: Wi-Fi-verkon WPA2-salaus voidaan murtaa offline-tilassa: Näin

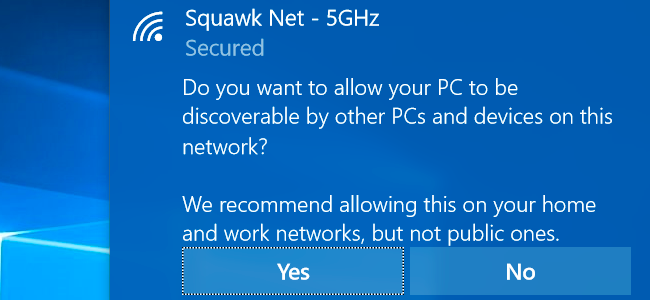

Tämä tarkoittaa itse asiassa sitä, että WPA2-PSK ei ole paljon turvallisempi salakuuntelua vastaan, jos et luota kaikkiin verkon käyttäjiin. Kotona sinun pitäisi olla turvassa, koska Wi-Fi-salasanasi on salaisuus.

Jos kuitenkin menet ulos kahvilaan ja he käyttävät WPA2-PSK: ta avoimen Wi-Fi-verkon sijasta, saatat tuntea itsesi paljon turvallisemmaksi yksityisyydessäsi. Mutta sinun ei pitäisi - kuka tahansa, jolla on kahvilan Wi-Fi-salasana, voi seurata selausliikennettäsi. Muut verkon käyttäjät tai vain muut henkilöt, joilla on tunnuslause, voivat haluta kävellä liikenteessäsi.

Muista ottaa tämä huomioon. WPA2-PSK estää ihmisiä, joilla ei ole pääsyä verkkoon, ryömimästä. Kaikki vedot ovat kuitenkin pois käytöstä, kun heillä on verkon tunnuslause.

Miksi WPA2-PSK ei yritä lopettaa tätä?

WPA2-PSK tosiasiassa yrittää pysäyttää tämän käyttämällä "pareittain transienttiavainta" (PTK). Jokaisella langattomalla asiakkaalla on ainutlaatuinen PTK. Tästä ei kuitenkaan ole paljon apua, koska yksilöllinen asiakaskohtainen avain johdetaan aina ennalta jaetusta avaimesta (Wi-Fi-salasana.) Siksi on triviaalia kaapata asiakkaan yksilöllinen avain niin kauan kuin sinulla on Fi-salasana ja voi kaapata yhdistämisprosessin kautta lähetetyn liikenteen.

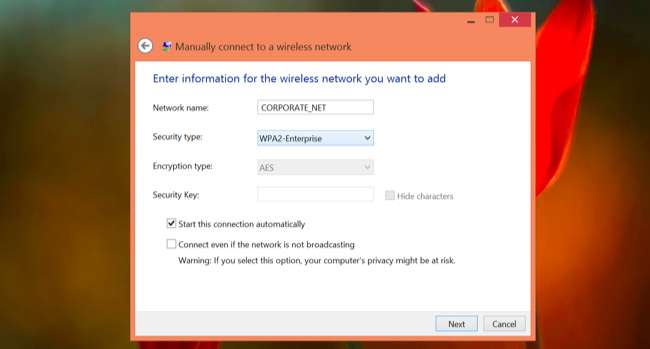

WPA2-Enterprise ratkaisee tämän… Suurille verkoille

Suurille organisaatioille, jotka vaativat turvallisia Wi-Fi-verkkoja, tämä suojausheikkous voidaan välttää käyttämällä EAP-todennusta RADIUS-palvelimen kanssa - joskus sitä kutsutaan WPA2-Enterprise. Tämän järjestelmän avulla jokainen Wi-Fi-asiakas saa todella ainutlaatuisen avaimen. Yhdelläkään Wi-Fi-asiakkaalla ei ole tarpeeksi tietoja vain aloittamaan toisen asiakkaan nuuskaamista, joten tämä tarjoaa paljon paremman turvallisuuden. Suurten yritysvirastojen tai valtion virastojen tulisi käyttää WPA2-Enteprise-ohjelmaa tästä syystä.

Mutta tämä on liian monimutkaista ja monimutkaista, jotta suurin osa ihmisistä - tai jopa useimmat nörtit - voivat käyttää kotona. Yhdistettävissä laitteissa syötettävän Wi-Fi-salasanan sijaan sinun on hallittava RADIUS-palvelinta, joka hoitaa todennuksen ja avainten hallinnan. Tämä on paljon monimutkaisempi kotikäyttäjien käyttöönotto.

Itse asiassa ei ole edes sinun aikasi arvoinen, jos luotat kaikkiin Wi-Fi-verkossasi oleviin henkilöihin tai kaikkiin, joilla on pääsy Wi-Fi-salasanallesi. Tämä on välttämätöntä vain, jos olet yhteydessä WPA2-PSK-salattuun Wi-Fi-verkkoon julkisessa paikassa - kahvilassa, lentokentällä, hotellissa tai jopa suuremmassa toimistossa - missä muilla ihmisillä, joihin et luota, on myös Wi-Fi-yhteys. FI-verkon tunnuslause.

Joten, onko taivas putoamassa? Ei tietenkään. Mutta pidä tämä mielessä: Kun olet yhteydessä WPA2-PSK-verkkoon, muut henkilöt, joilla on pääsy kyseiseen verkkoon, voivat helposti seurata liikennettäsi. Huolimatta siitä, mitä useimmat ihmiset saattavat uskoa, salaus ei tarjoa suojaa muille ihmisille, joilla on pääsy verkkoon.

Jos joudut käyttämään julkisen Wi-Fi-verkon arkaluontoisia sivustoja - etenkin verkkosivustoja, jotka eivät käytä HTTPS-salausta - harkitse sen tekemistä VPN tai jopa SSH-tunneli . WPA2-PSK-salaus julkisissa verkoissa ei ole tarpeeksi hyvä.

Kuvahyvitys: Cory Doctorow Flickrissä , Ruokaryhmä Flickrissä , Robert Couse-Baker Flickrissä